Wireshark它是一款功能强大的网络抓包分析工具,大家对他并不陌生,可能工作中每天都会用,用它来排查故障、分析攻击类型等,可以更快理解和发现问题,下面来让绿盟君介绍一下wireshark的几个使用小技巧。

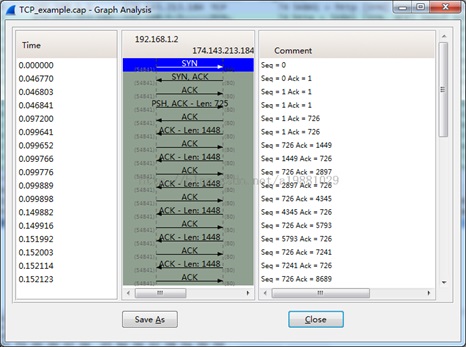

1、TCP流绘制

为了便于理解在整个TCP会话期间,TCP 的Seq号和Ack号的工作过程,可使用Wireshark的绘制流功能,选择菜单栏中的 Statistics ->Flow Graph…->TCP flow ,会自动创建一个TCP流的图形。

每行代表一个数据包,左边列显示时间,中间列显示包的方向、TCP端口、包的负载长度和设置的标志位,右边列以10进制的方式显示相关Seq号/Ack号。

Wireshark默认展示的是相对Seq号/Ack号,相对Seq号/Ack号是和TCP会话的初始序列号相关联的。跟真实Seq号/Ack号相比,跟踪更小的相对Seq号/Ack号会相对容易一些。

如果想要关闭相对序列号/确认号,可以选择Wireshark菜单栏中的 Edit -> Preferences ->protocols ->TCP,不勾选Relative sequence number选项即可。

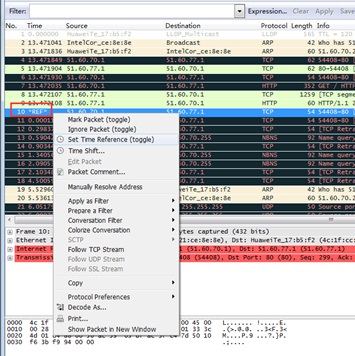

2、包的拼接与拆解

包的拆解大家可能都已经很熟悉了,数据包保存时,在对话框下面有一些保存选项,这里可以设置按什么方将包拆解。选好后填好文件名保存即可完成拆解。

包的拼接,点击Wireshark的File->Merge,然后选中一个将要被拼接的包,在该对话框下面设置接接方式和显示过滤器等。如图:

3、相对时间显示

以一个数据包的时间为基准,后面的数据包显示都是以这个数据包的时间作为基准,这种方式常用于对网络延时的响应判断,是判断服务器还是客户端还是线路的延迟,来解决网络速度问题。有时数据包丢失并非延迟造成,当两台主机间通信很慢时,并没有TCP 重传或者重复ACK 特征,这时需要查看初始连接握手以及接下来的两个数据包。以相对时间显示来查看数据包的延迟情况。

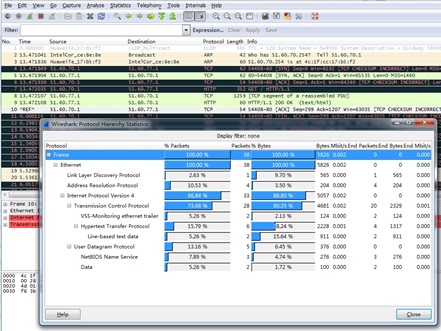

4、协议统计分层信息

使用statistics –> protocol hierarchy statistics,此信息显示的是抓包文件包含的所有协议的树状分支。数据包通常会包含许多协议,有很多协议会在每个包中被统计。End Packets,End Bytes,End Mbit/s列是该层在抓包中作为最后一层协议的统计数据,Percentage参照的是相同协议层的百分比。

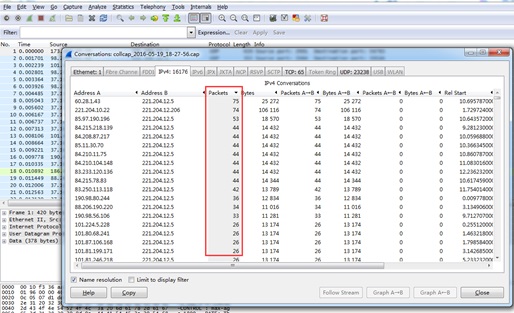

5、网络会话列表

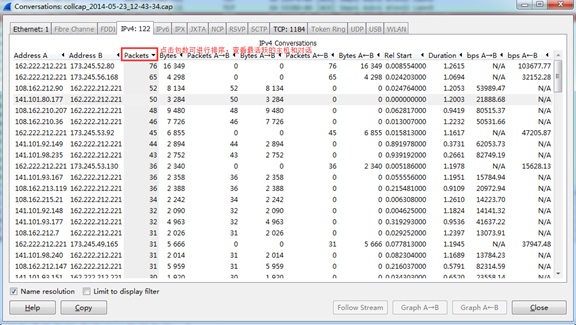

网络会话是两个指定终端之间的数据流,使用statistics—>converstations统计功能分析协议,通过Conversations列表,能看出很多网络问题。

第3层IP统计数据,IP会话是两个IP地址之间的所有数据流,观察源ip和目的ip分布规律可知道ip地址请求报文分布,点击每列表头可得到排序;也可知道包大小,字节大小。通过字节分布,看看是小包攻击还是应用层攻击。

第4层TCP或UDP统计数据:看看主要是tcp攻击还是udp数据包,此列表主要分析tcp的链接次数、源端口和目的端口分布规律,是固定还是随机的。比如每一个PC合理的连接数是10到20个,上百个则是不正常的。

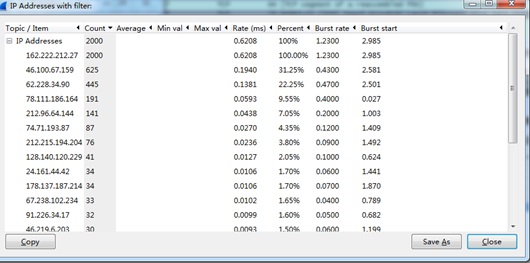

6、网络端点列表

选择菜单栏中的 Statistics ->Endpoints ,分析IP地址的pps和bps,以及统计每个端点的地址、发送或收到的数据包的数量和字节。少量IP终端节点与大量TCP终端节点:可能的情况是每一台主机有很多个TCP连接,进而推测可能是网络攻击。

7、ip地址统计列表

使用Statistics—IP Statistics—IP addresss,分析IP地址的排序和百分比

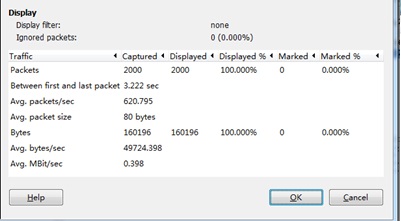

8、summary统计信息

使用statistics—summary得到数据包当前的包数、字节大小、pps或者bps等信息,以判断攻击流量的大小。

9、应用层数据包分析

使用statistics-http-packet counte、可以看到http get和post数据包分布规律,发现数据包大部分是get。

使用statistics-http-requests可以看到请求url分布过来,发现get请求的url集中在极个别的url上面,url带有明显特征。

另外再看看get数据是否有代理字段等信息。后续学习到新的小技巧,我们再继续 ^_^。

如果您需要了解更多内容,可以

加入QQ群:486207500、570982169

直接询问:010-68438880-8669