阅读: 1,669

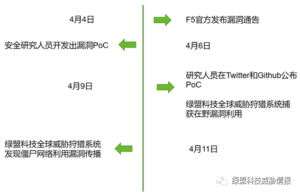

2022年5月4日,F5 针对BIG-IP 产品的 iControlREST 组件中的远程代码执行漏洞发布了安全公告,漏洞的CVE编号为CVE-2022-1388。该漏洞可以绕过身份认证,远程执行任意代码,漏洞评分CVSS达到9.8。自公告发布以来,攻击者寻找未修复的系统,开始进行大规模地漏洞在野利用。

绿盟科技伏影实验室全球威胁狩猎系统监测到该漏洞在野传播过程,同时也发现了Yeskit僵尸网络利用该漏洞对F5 BIG-IP设备进行攻击,有趣的是,攻击者使用的C2地址为myjiaduobao.xyz。

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

F5 BIG-IP 存在访问控制错误漏洞,该漏洞允许未经身份验证的攻击者通过管理端口或自身IP 地址对 BIG-IP 系统进行网络访问,以执行任意系统命令、创建或删除文件以及禁用BIG-IP上的服务。

漏洞CVSS评分高达9.8分,危害等级为严重,受影响版本如下:

- 16.1.0 – 16.1.2

- 15.1.0 – 15.1.5

- 14.1.0 – 14.1.4

- 13.1.0 – 13.1.4

- 12.1.0 – 12.1.6

- 11.6.1 – 11.6.5

全球威胁狩猎系统监测显示,全球约有120W台F5 BIG-IP设备,其中受影响的设备约有6W台,中国约有1W台设备受影响。

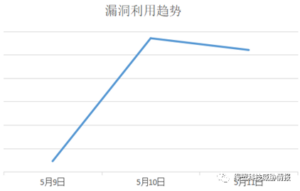

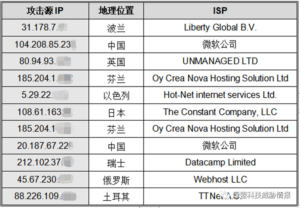

绿盟科技伏影实验室全球威胁狩猎系统在5月9日19时12分27秒首次监测到攻击源IP为88.xxx.xxx.164的F5 BIG-IP漏洞(CVE-2022-1388)利用行为。

根据系统监测,5月9日首次监测到F5 BIG-IP漏洞后,随后的两天漏洞利用次数出现了明显上升趋势。

根据系统监测,在野漏洞利用执行命令TOP10如下:

| 序号 |

漏洞利用命令 |

| 1 |

Id |

| 2 |

rm -rf |

| 3 |

curl |

| 4 |

None |

| 5 |

wget |

| 6 |

cat |

| 7 |

ping |

| 8 |

pwd |

| 9 |

ls -la |

| 10 |

uname |

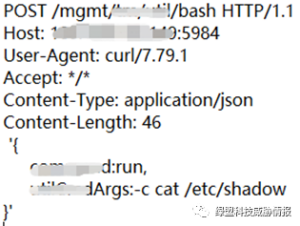

漏洞验证阶段:5月9日~10日,攻击者在利用漏洞后执行的均为id或cat /etc/shadow等无害化命令,表明攻击者目前多数处于前期验证阶段,攻击payload如下。

漏洞攻击阶段:5月11日,系统监测到的恶意代码传播行为,表明攻击者漏洞利用成功,正处于下载执行的攻击阶段,攻击payload如下。

5月11日22点49分14秒,绿盟科技伏影实验室全球威胁狩猎系统监测到新型僵尸网络家族Yeskit开始利用F5 BIG-IP 未授权 RCE漏洞进行传播,攻击源IP为20.xxx.xxx.224。攻击payload如下:

本次捕获到的僵尸网络家族样本是go语言编写的,攻击者采用了go 1.18版本,此版本在go函数名称存储的格式上进行了调整,因此大多数工具无法正常还原该样本的函数名称,是一种新的对抗手段。

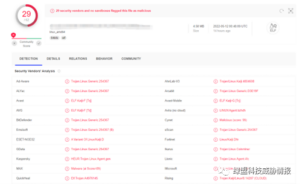

攻击者通过UPX加壳对样本文件进行压缩,方便传输,但无法躲避检测,目前的检测结果如下图所示:

经过分析和确认,该样本中的部分代码借鉴了伏影实验室发现的MEDIOCRE BOTNET(aka kaiji),而多数厂商也将其识别为该家族。由于MEDIOCRE家族代码并未开源,因此我们认为Yeskit与MEDIOCRE家族由同一团伙开发并运营。关于MEDIOCRE BOTNET可以参考我们之前的分析报告:https://blog.nsfocus.net/mediocre-botnet-ssh。

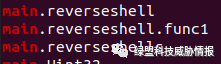

此次攻击者使用的C2地址为myjiaduobao.xyz,MEDIOCRE Botnet使用的C2地址为luoyefeihua.site,这是两者非常相似的地方,但此样本中的代码命名风格与MEDIOCRE完全不同。MEDIOCRE中一般以拼音来命名函数:

尽管这两者都使用了AES加密其数据,但本次监测到的样本在行为上与MEDIOCRE是不一致的。

本次监测到的恶意样本的功能有:

- 反调试功能;

- Copy自身到root目录下,并重命名为.img,变为隐藏文件,通过ls命令很难发现;

- 增加了持久化驻留手段,在/etc/crontab中添加了“*/1 * * * * root /.img .”命令;

- DDoS功能代码的完善;

- 增加了远程控制的功能,如命令执行,文件获取等。

因此此次监测的恶意文件是一个新的僵尸网络家族,我们将其命名为Yeskit。

参考漏洞影响范围,目前F5官方已给出解决方案,可升级至不受影响版本或参考官网文件进行修复 https://support.f5.com/csp/article/K23605346

恶意代码传播地址:hxxp://20.187.67.224/6

C2:myjiaduobao.xyz

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。