一. LoJack软件介绍

Absolute Software是计算机、笔记本电脑、平板电脑和智能手机持久端点安全和管理的行业标准。该公司是设备安全和管理跟踪领域的领导者,已有20年的历史。

2005年Absolute Software发布LoJack for Loaptops软件,LoJack for Laptops也称CompuTrace,是一款笔记本电脑跟踪软件,主要用于跟踪被盗窃笔记本电脑,其功能包括远程锁定、删除文件以及通过定位服务找到被盗的笔记本电脑。

软件的这些安全防盗功能通过内置在设备BIOS固件中,保障设备在联网情况下,可以持续的跟踪被盗笔记本电脑的相关信息。LoJack定期向Absolute Software的服务器发送上报设备位置信息,并检查是否为被盗设备

此外,LoJack for Laptops还提供额外的服务,通过组建专业的调查和恢复团队,他们与世界各地的执法机构合作,将被盗笔记本电脑归还给其所有者。

Absolute的LoJack软件目前已被大多数笔记本电脑供应商预先安装到设备的BIOS映像中。

图1 信赖并安装LoJack软件的厂商

当安装了LoJack软件的设备被盗后,其所有者可以通过如下措施来尝试找回被盗设备。

- 尽快向当地执法部门报告盗窃行为。

- 登录帐户向Absolute Software报告盗窃行为。

各大笔记本电脑供应厂商通过使用Absolute Software的LoJack软件服务,可以有效的提高,被盗笔记本电脑的找回概率,保障消费者的权益(个人隐私、数据安全、财产安全等)。

二. LoJack软件应用

Absolute Software的合作伙伴通过给供应电脑的BIOS中预先安装LoJack软件,来保障设备在被盗的情况下,可以通过技术和法律手段来找回被盗设备。

戴尔(Dell)是一家总部位于美国德克萨斯州朗德罗克的世界五百强企业,戴尔以生产、设计、销售家用以及办公室电脑而闻名。下图是Dell网站关于LoJack软件服务的介绍。

图 2 DELL官网关于LoJack介绍

Dell作为Absolute Software的合作伙伴之一,会在其供应的电脑设备BIOS中预先安装LoJack软件,并且将其包装成防盗服务,提供给客户使用的同时,也提高了在同类消费产品中的竞争力。

DELL供应的笔记本电脑中所有带有Smart Selection徽标的笔记本电脑都标配一年的LoJack防盗保护服务,需要激活。

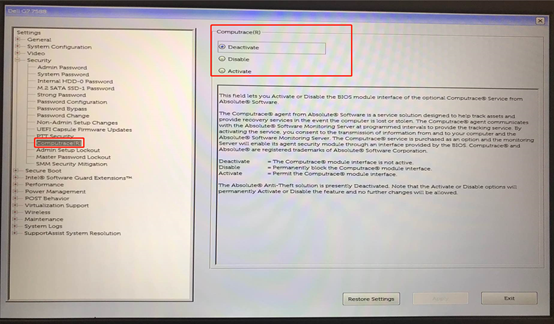

图3 Dell G7 7588 Bios CompuTrace默认选项(未激活)

三. LoJack安全历史

3.1 2009年-Deactivate the Rootkit

在2009年的Black Hat Briefings会议上,Core Security Technologies团队的Anibal Sacco和Alfredo Ortega发表了《Deactivate the Rootkit: Attacks on BIOS anti-theft technologies》主题的演讲,表示嵌入在电脑BIOS中的Computrace/LoJack代理软件的存在可利用的安全风险“ 防盗代理是高度危险的BIOS增强型rootkit,可以绕过所有芯片组或安装限制,允许完全控制”。

图4 Deactivate the Rootkit, Blackhat 2009

Absolute Software公司拒绝了研究中提出的安全问题,声称“安装Computrace/LoJack模块绝不会削弱BIOS的安全性”。后来,Core Security Technologies通过在其网站上公开提供了几个POC,视频和实用程序的证据,证明了研究人员的发现。

3.2 2014年-Absolute Backdoor Revisited

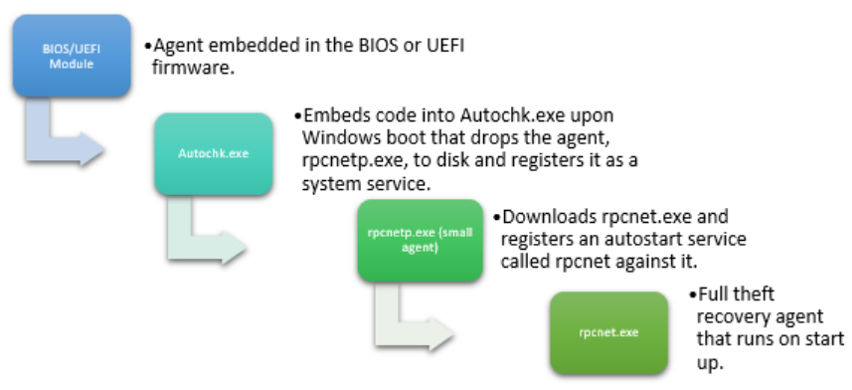

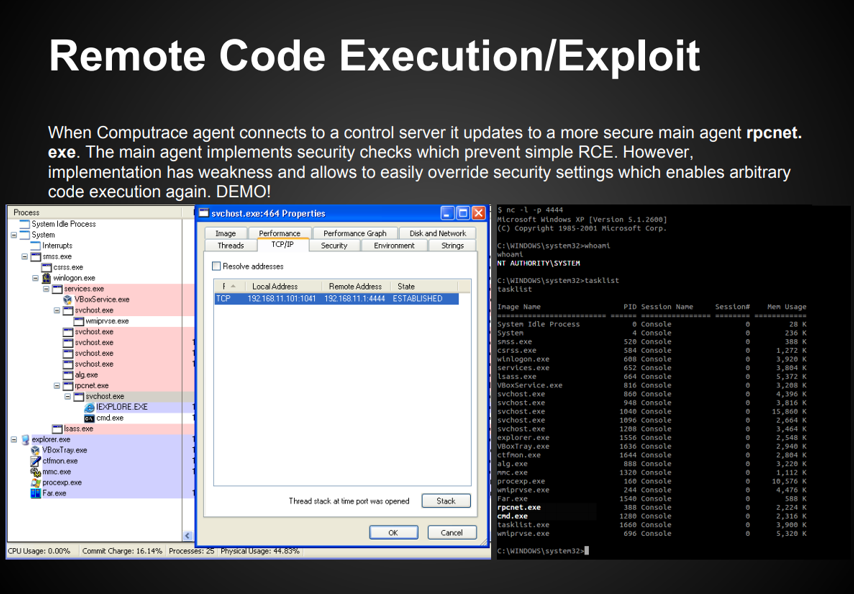

在BlackHat USA 2014上研究人员Vitaliy Kamlyuk(Kaspersky Lab)、Sergey Belov(Kaspersky Lab)和Anibal Sacco(Cubica Labs)演示了CompuTrace/LoJack代理软件(用于在激活LoJack或重新安装Windows之后安装完整版本的rootkit)的本地和远程利用。由于几家防病毒供应商将LoJack的dropper代理软件列入了白名单,因此可用这些白名单设置进行一些本地攻击,例如从不同服务器下载和安装软件。

图5 LoJack持续性机制(Absolute Backdoor Revisited, BlackHat 2014)

图6 远程代码执行实例(Absolute Backdoor Revisited, BlackHat 2014)

3.3 2018年-LoJax Rootkit

在2018年5月,一个Arbor Networks博客中描述了Absolute Software的LoJack小代理rpcnetp.exe的几个木马化样本。这些恶意样本与恶意C&C服务器而不是合法的Absolute Software服务器通信,因为他们的硬编码配置设置已被更改。由于此系列的恶意软件在投递过程中使用LoJack小代理,因此将恶意软件称为LoJax。

图7 Arbor Networks披露rpcnetp.exe木马样本

2018年9月27日,ESET在野外发现了一个名为LoJax的rootkit,它感染了易受攻击的LoJack配置。并且同源分析发现其于Sednit APT组织有关。因为LoJax恶意样本的C&C服务器与Sednit APT组织使用的SedUploader中的C&C服务器相同。

图8 ESET 发现LoJax利用LoJacx配置

3.4 小结

研究后发现针对LoJack软件的攻击都是基于2009年Core Security Technologies团队的Anibal Sacco和Alfredo Ortega披露的安全问题理论的实践。

而攻击实施的参考基本都是基于2014年Vitaliy Kamlyuk(Kaspersky Lab)、Sergey Belov(Kaspersky Lab)和Anibal Sacco(Cubica Labs)发表的演讲。

2018年发现的LoJax则是一次理论实践在攻击中的具象表现。

四. 安全建议方案

建议用户及时进行自查,并根据自身业务要求等进行合理处置,以下为参考建议。

- 进入到电脑BIOS,查看Security选项中的CompuTrace模块接口的状态,一般有如下三种状态:

- Deactive:表示存在CompuTrace模块接口功能,但功能未激活。此选项为很多厂商的默认配置。

- Disable:表示直接禁用CompuTrace模块接口功能。

- Active:表示存在CompuTrace模块接口功能,且功能已被激活。

目前此设置只有一次改变的机会,更改后将无法再次更改。

建议将CompuTrace模块接口状态设置为Disable状态进行永久禁用,如果CompuTrace模块接口状态处于Active状态且无法改变,则需要联系供货商更换主板。

- 打开Windows注册表编辑器, 在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager中将BootExecute键值(系统默认为autocheck autochk *)备份后删除,阻止该程序继续自动启动。

- 如果windows系统的System32目录下存在文件exe、rpcnetp.exe、rpcnet.dll、rpcnetp.dll,需要在任务管理器中结束相关进程并进行文件删除,此时切勿重新启动系统。

- 在System32目录下分别新建以上四个文件,文件内容为空,为每个文件执行如下操作:右键单击,打开属性页,切换到“安全”选项卡,为列出的每个用户或组(包括SYSTEM)设置为拒绝“完全控制”。

- 如果想保留出厂BIOS设置以及windows系统的相关文件与配置,可以通过修改host文件,拒绝访问部分域名进行解决。在C:\Windows\System32\drivers\etc\hosts中加入以下信息并保存:

127.0.0.1 search.namequery.com

127.0.0.1 search.namequery.com

127.0.0.1 search2.namequery.com

127.0.0.1 search64.namequery.com

127.0.0.1 search.us.namequery.com

127.0.0.1 bh.namequery.com

127.0.0.1 namequery.nettrace.co.za

127.0.0.1 m229.absolute.com

同时在防火墙中设置阻止rpcnet.exe、rpcnetp.exe访问网络。

五. 参考

https://en.wikipedia.org/wiki/LoJack_for_Laptops

https://securelist.com/absolute-computrace-revisited/58278/

https://www.blackhat.com/presentations/bh-usa-09/ORTEGA/BHUSA09-Ortega-DeactivateRootkit-PAPER.pdf

https://www.blackhat.com/docs/us-14/materials/us-14-Kamluk-Computrace-Backdoor-Revisited-WP.pdf

https://www.blackhat.com/docs/us-14/materials/us-14-Kamlyuk-Kamluk-Computrace-Backdoor-Revisited.pdf

https://www.coresecurity.com/corelabs-research/publications/deactivate-rootkit

https://www.welivesecurity.com/2018/09/27/lojax-first-uefi-rootkit-found-wild-courtesy-sednit-group/

https://www.welivesecurity.com/wp-content/uploads/2018/09/ESET-LoJax.pdf

https://www.netscout.com/blog/asert/lojack-becomes-double-agent

https://www.dell.com/content/topics/segtopic.aspx/lojack

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市,股票简称:绿盟科技,股票代码:300369。

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。