2019年5月绿盟科技安全漏洞库共收录140漏洞, 其中高危漏洞45个,微软高危漏洞26个。微软高危漏洞数量和绿盟科技收录高危漏洞数量与前期相比均有上升。

绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。获取最新的威胁月报,请访问绿盟科技博客 https://blog.nsfocus.net/

一、2019年5月数据统计

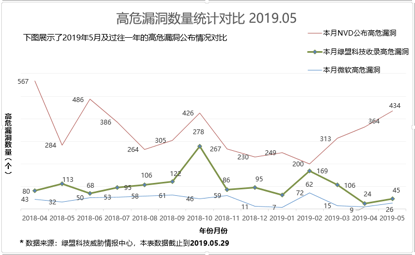

1.1 高危漏洞发展趋势

2019年5月绿盟科技安全漏洞库共收录140漏洞, 其中高危漏洞45个,微软高危漏洞26个。微软高危漏洞数量和绿盟科技收录高危漏洞数量与前期相比均有上升。

注:a.绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

b.NVD(NATIONAL VULNERABILITY DATABASE)公布高危漏洞数量来自NVD官网。

1.2 互联网安全事件

标题:微软远程桌面服务(Remote Desktop Services)远程代码执行漏洞

时间:2019-05-15

摘要:当地时间5月14日,微软发布的5月份月度更新中修复了一个存在于远程桌面服务中 (Remote Desktop Services)的高危远程代码执行漏洞(CVE-2019-0708),RDP协议本身不受影响。该漏洞可以被蠕虫类攻击利用,建议受影响用户尽快下载补丁升级进行防护。

链接:https://blog.nsfocus.net/cve-2019-0708/

标题:卡巴斯基发布《2019年第一季度DDoS攻击》报告

时间:2019-05-21

摘要:卡巴斯基发布《2019第一季度DDoS攻击》报告,报告中提到攻击总数上升了84%,持 续(超过60分钟)DDoS会话的数量正好翻了一番。平均持续时间增加了4.21倍,而极长的攻 击部分增长了487%。

链接:https://securelist.com/ddos-report-q1-2019/90792/

标题:SandboxEscaper24小时内披露3个微软0day漏洞

时间:2019-05-24

摘要:在Windows10中公开暴露了一个未修补的零日漏洞不到24小时后,匿名黑客通过在线别名“SandboxEscaper”继续披露了两个未修补的微软零日漏洞。两个新的零日漏洞会影响 Microsoft Windows错误报告服务和Internet Explorer 11。

链接:http://toutiao.secjia.com/article/page?topid=111539

标题:Weblogic wls9-async反序列化远程代码执行漏洞(CVE-2019-2725)漏洞

时间:2019-05-01

摘要:这个漏洞最先由某厂商报给某银行,某银行再将该信息报给CNVD,后CNVD通告:国家 信息安全漏洞共享平台(CNVD)收录了由该银行报送的Oracle WebLogic wls9-async反序列 化远程命令执行漏洞(CNVD-C-2019-48814),Oracle官方也破例了一次,提前发了补丁,但是这个补丁只是针对10.3.6系列的,对于12版本系列还未披露补丁。

链接:https://blog.nsfocus.net/weblogic-wls9-async-cve-2019-2725/

标题:关于Absolute公司防盗追踪软件安全风险

时间:2019-05-30

摘要:近日,有研究人员发现其计算机主板BIOS中预置了一款由Absolute公司开发的防盗追踪软件Computrace,在计算机启动后,操作系统会静默安装该软件并向境外传输不明数据。该软件还可从计算机中远程获取用户文件,监控用户行为以及在未授权情况下下载安装不明程序。

链接:https://blog.nsfocus.net/security-risk-absolutes-anti-theft-tracking-software/

标题:Git存储库遭黑客攻击

时间:2019-05-04

摘要:数百名开发人员的Git仓库被黑客删除,攻击者要求支付比特币赎回,5月3日开始,包括 GitHub、Bitbucket和GitLab在内的代码托管平台都受到了影响。在 GitHub 上搜索可发现已 有 391 个仓库受影响,这些仓库的代码和提交信息均被一个名为 “gitbackup” 的账号删除。

链接:https://securityaffairs.co/wordpress/84931/hacking/git-repositoriesattacks.html

标题:影响数百万思科设备的缺陷让攻击者植入持久的后门

时间:2019-05-14

摘要:研究人员发现思科产品存在严重漏洞CVE-2019-1649,可能允许攻击者在企业和政府网 络中使用的各种设备(包括路由器,交换机和防火墙)上植入持久的后门,影响支持Trust Anchor模块(TAm)的多个思科产品。Trust Anchor模块(TAm)是自2013年以来几乎在所有思科企业设备中实现的基于硬件的安全启动功能,可确保在硬件平台上运行的固件是真实且未经修改的。

链接:https://thehackernews.com/2019/05/cisco-secure-boot-bypass.html

标题:日本政府制造并维护防御性恶意软件

时间:2019-05-05

摘要:日本国防部将以恶意软件的形式制造和维护网络武器,计划以防御能力使用。这些恶意软 件包括病毒和后门程序,将成为日本有史以来第一次的网络武器,恶意软件预计将在本财政年度 结束时完成,并由承包商而非政府雇员创建。

链接:https://www.zdnet.com/article/japanese-government-to-create-and-maintaindefensive-malware/

标题:攻击者利用华硕WebStorage进行网络间谍活动

时间:2019-05-15

摘要:威胁组织BlackTech利用家用路由器通过MitM攻击分发恶意软件Plead进行针对性的攻

击,对华硕网络硬盘服务WebStorage软件感染恶意程序,攻击主要集中在亚洲的网络间谍活动中。BlackTech网络间谍组织以东亚、特别是台湾,有时甚至还包括日本和香港的目标为主。

链接:https://www.welivesecurity.com/2019/05/14/plead-malware-mitm-asuswebstorage/

标题:Magecart组织窃取北美多个校园系统的支付卡详细信息

时间:2019-05-06

摘要:Magecart威胁组织从加拿大和美国的大学使用的电子商务系统中窃取了支付卡详细信 息,将盗版脚本植入受损的在线商店以窃取支付卡数据。该攻击至少有201家在线商店,这些商 店为美国的176所大学和加拿大的21所大学提供服务。

链接:https://securityaffairs.co/wordpress/84955/cyber-crime/magecart-groupcampus-hack.html

标题:TeamViewer确认2016年遭中国黑客攻击

时间:2019-05-17

摘要:TeamViewer今天证实,在2016年秋季遭受来自中国黑客组织Winnti的攻击。 TeamViewer远程桌面软件背后的公司在威胁攻击造成任何损害之前发现了此次攻击,专家和调查人员未能在安全事件中找到任何数据被盗的证据。Winnti黑客组织自2007年以来一直活跃,以瞄准在线游戏行业的公司而闻名,大多数受害者位于东南亚。

链接:https://thehackernews.com/2019/05/teamviewer-software-hacked.html

(来源:绿盟科技威胁情报中心)

1.3 绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

1. 2019-05-17 Microsoft Windows Remote Desktop Services远程代码执行漏洞(CVE-2019-0708)

NSFOCUS ID: 43268

http://www.nsfocus.net/vulndb/43268

综述:Remote Desktop Services是Microsoft Windows的一个组件,允许用户通过网络连接控制远程计算机或虚拟机。RDP中存在远程执行代码漏洞,攻击者可以通过RDP向目标系统远程桌面服务发送特制请求在目标系统上执行任意代码。

2. 2019-05-05 Oracle WebLogic Server反序列化远程命令执行漏洞(CVE-2019-2725)

NSFOCUS ID: 43217

http://www.nsfocus.net/vulndb/43217

综述:Oracle Fusion Middleware(Oracle融合中间件)是美国甲骨文(Oracle)公司的一套面向企业和云环境的业务创新平台。WebLogic Server是其中的一个适用于云环境和传统环境的应用服务器组件。Oracle Fusion Middleware的Oracle WebLogic Server 10.3.6.0.0和12.1.3.0.0版本存在一个漏洞,允许通过HTTP进行网络访问的、未经身份验证的攻击者破坏Oracle WebLogic Server。

3. 2019-05-17 Microsoft Edge Chakra Scripting Engine远程内存破坏漏洞(CVE-2019-0913)

NSFOCUS ID: 43294

http://www.nsfocus.net/vulndb/43294

综述:Chakra Scripting Engine是Microsoft为其Microsoft Edge Web浏览器开发的JavaScript引擎。Chakra Scripting Engine在处理Microsoft Edge内存中对象的方式上存在一个远程执行代码漏洞。

4. 2019-05-15 Adobe Media Encoder释放后重用远程代码执行漏洞(CVE-2019-7842)

NSFOCUS ID: 43247

http://www.nsfocus.net/vulndb/43247

综述:Adobe Media Encoder是Adobe公司推出的一款媒体编码软件,能提取、转码、创建代理以及输出任意格式文件。Adobe Media Encoder存在一个释放后重用漏洞,允许攻击者在运行受影响应用的上下文中执行任意代码。

5. 2019-05-17 Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0896)

NSFOCUS ID: 43280

http://www.nsfocus.net/vulndb/43280

综述:Microsoft Jet Database Engine是一个数据库引擎。微软基于这个引擎已推出好几个产品。Microsoft Jet Database Engine存在一个远程代码执行漏洞。漏洞起因是Windows Jet数据库引擎不正确地处理内存中的对象。

6. 2019-05-10 Symantec AV Engine任意文件删除漏洞(CVE-2019-9698)

NSFOCUS ID: 43229

http://www.nsfocus.net/vulndb/43229

综述:Symantec AV Engine是Symantec公司推出的一款病毒查杀引擎。Symantec AV Engine 13.0.9r17之前版本存在一个任意文件删除漏洞。

7. 2019-05-05 Moodle任意PHP代码执行漏洞(CVE-2019-11631)

NSFOCUS ID: 43211

http://www.nsfocus.net/vulndb/43211

综述:Moodle是一套免费、开源的电子学习软件平台,也称课程管理系统、学习管理系统或虚拟学习环境。Moodle 3.6.3允许远程认证管理员通过ZIP文件执行任意PHP代码。

8. 2019-05-08 Microsoft Visual Studio ‘asm’远程内存损坏漏洞

NSFOCUS ID: 43228

http://www.nsfocus.net/vulndb/43228

综述:Microsoft Visual Studio是美国微软(Microsoft)公司的一款开发工具套件系列产品。在Visual C ++的__asm块的编译中,Microsoft Visual Studio存在一个漏洞。编译器生成的错误输出可能导致内存损坏。

9. 2019-05-05 Atlassian Confluence Server和Atlassian Data Center目录遍历漏洞(CVE-2019-3398)

NSFOCUS ID: 43221

http://www.nsfocus.net/vulndb/43221

综述:Atlassian Confluence Server是一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。Atlassian Data Center是一套数据中心系统。Confluence Server和Data Center 多个版本中存在一个路径遍历漏洞。

10. 2019-05-05 Ghostscript代码执行漏洞(CVE-2018-16509)

NSFOCUS ID: 43219

http://www.nsfocus.net/vulndb/43219

综述:Ghostscript是基于Adobe Systems的PostScript和便携式文档格式(PDF)页面描述语言的解释器的一套软件。Artifex Ghostscript 9.24之前版本存在一个漏洞。攻击者可利用处理/invalidaccess时错误的“restoration of privilege”检查,提供精心设计的PostScript,从而以“pipe”指令执行代码。

二、 博文精选

绿盟科技等级保护2.0系列解决方案正式发布

绿盟科技作为等级保护安全建设服务机构,始终践行网络安全等级保护。在等级保护2.0时代,绿盟科技将多年积累的安全能力和等级保护系列标准相结合,推出《绿盟科技等级保护2.0系列解决方案》。方案通过建设“一个中心”管理下的“安全通信网络、安全区域边界、安全计算环境”,为行业单位构建网络安全纵深防御体系。

https://blog.nsfocus.net/nsfocus-hierarchical-protection-2-0-series-solutions-officially-released/

美国能源部2019年Q1电力应急和故障报告解读

2019年4月,美国能源部(DOE)发布2019年Q1电力应急和故障报告,统计出2019年第一季度发生系统故障次数62次,产生的电力损失高达135019兆瓦,影响客户数超过250万。美国电力保障由北美电力可靠性公司(NERC)进行承担,其为一个非营利性国际监管机构,使命是确保有效和高效地降低电网可靠性和安全性的风险。

https://blog.nsfocus.net/interpretation-q1-power-emergency-fault-report-department-energy-2019/

绿盟NIPS发布CVE-2019-0708漏洞防护规则

针对近日曝出的Windows 远程桌面无需授权认证的远程代码执行漏洞(CVE-2019-0708),绿盟网络入侵防护系统(NIPS)发布漏洞防护规则,可以检测并阻断对目标系统的漏洞攻击。用户可开启绿盟NIPS自动规则升级功能或者至绿盟科技官网下载该规则升级包并更新至IPS设备上,以保证目标系统不受该漏洞的攻击。

https://blog.nsfocus.net/nips-cve-2019-0708/

(来源:绿盟科技博客)

三、安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

FIRST ANNUAL CONFERENCE

时间:June 24-29, 2019

简介:First is the global forum of incident response and security teams, who cooperatively handle computer security incidents and promote incident prevention programs.The event is sponsored by the Forum of Incident Response and Security Teams (FIRST), an international confederation of more than 350 trusted computer incident response teams from over 80 countries.

网址:https://www.first.org/conference/2019/

Computing Conference 2019

时间:July 16 – 17, 2019

简介:Computing Conference (formerly called Science and Information (SAI) Conference) is a research conference held in London, UK since 2013. The conference series has featured keynote talks, special sessions, poster presentation, tutorials, workshops, and contributed papers each year.

网址:https://saiconference.com/Computing

Identiverse Conference

时间:June 25th- June 28th, 2019

简介:People, applications and devices are gravitating toward a digital world where they all recognize and interact with each other. This digital world is being built on a foundation of identity security designed by a community of people with a shared vision, from technologists and practitioners to thought leaders and end users. This is the identiverse.

网址:https://identiverse.com/