StackRox利用分布式架构通过应用程序生命周期进行数据收集与分析,从而检测并阻止恶意攻击者,最终解决容器化云原生应用程序的保护需求。StackRox通过独特的分布式传感器组合以及集中式分析与机器学习技术提供持续检测能力,以便帮助客户立足容器速度与规模提供情境与关联信息。

推荐阅读:

StackRox的多维度威胁检测模型AIM

ADVERSARIAL INTENT MODEL (AIM)是StackRox提出的产品设计思路。随着现代信息技术的快速发展,传统的扫描、补丁、阻止、监控、完成这一系列独立操作的安全手段似乎不能完全适用。StackRox提出了从攻击者角度来制定相应的防御策略,结合容器整体运行环境,以及攻击的五个周期环节,提出了多维度的威胁检测模型AIM。

图1 攻击生命周期模型

其公司产品分为STACKROX PREVENT(预防检测)、STACKROX DETECT & RESPOND(监控和响应)。

(1)STACKROX PREVENT(预防检测)

该产品是一个基于多个维度,监控和分析容器在自动化部署时的安全性和合规性的产品。通过构建容器安全状况上下文配置文件,检测其是否使用了合适的控制以及配置措施,进而从初始阶段减小攻击面。

StackRox Prevent核心功能包括:

- Dashboard:展示整个容器集群、事件、镜像、安全配置告警等全面的状况;

- 安全策略管理:创建、修改安全检测策略,在新漏洞公布后,重新评估更新安全策略;

- 合规检测:利用CIS benchmarks对Docker、Swarm、Kubernetes进行基线扫描,确定当前环境配置与安全基线之间的差距;

- 产品集成:能够与容器相关的平台或工具进行友好的集成。

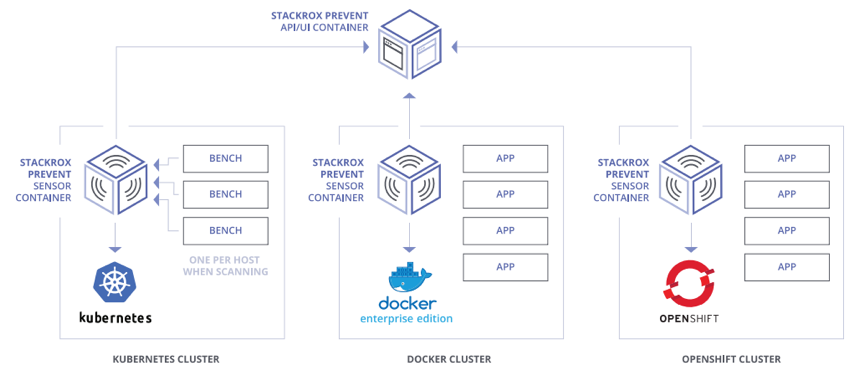

图2 StackRox Prevent逻辑视图

图2展示了StackRox Prevent的部署使用逻辑视图,主要分为感知器和处理器两个组成部分,每个组成部分以容器方式部署在容器平台或编排平台。

其中感知器(sensor container)分布式部署在各个容器集群中,负责检测的执行,处理器(API/UI container)是一个逻辑上的集中控制,通过API与各个分布式署式的感知器进行控制和结果等信息的交互,并且通过UI展示给用户。

产品特点主要包括:

- 通过镜像漏洞、容器配置、主机和网络配置等丰富的环境数据,进行风险评估预测;

- 依据检测结果,快速生成综合分析报告,对风险进行量化和基准评估;

- 提供标准配置基线,同时支持自定义安全策略;

- 多种平台(DevOps、Orchestration、PaaS等)和工具的适配支持

StackRox Prevent目前已经完成了跟以下平台和工具的适配:

| 容器平台 | Docker Enterprise Edition, Google Kubernetes Engine (GKE), RedHat OpenShift |

| IaaS | Amazon Web Services (AWS), Google Cloud Platform (GCP), IBM Bluemix, Microsoft Azure, OpenStack, Oracle Cloud, virtual machines (KVM, Hyper-V, VMware, Xen), bare metal |

| 镜像仓库 | Docker Hub, Docker Trusted Registry (DTR), Tenable, Quay |

| 漏扫工具 | Docker Security Scanning, Tenable, Quay, CoreOS Clair |

| 身份管理 | Auth0 |

| 工作流 | Jira, Slack, e-mail |

(2)STACKROX DETECT & RESPOND(监控和响应)

StackRox Detect & Respond通过与容器或云平台的集成,为本地应用程序提供内置安全性,可视化容器攻击面,展示恶意活动,并通过一种新的检测和响应方式阻止攻击。

StackRox Detect & Respond核心功能包括:

- 攻击可视化:通过部署的感知器,持续监控数百万个信号,发现每个容器在运行时存在的异常活动,并且迅速从威胁来源对其进行处理;

- 攻击链分析:通过机器学习,确定攻击者如何获取访问控制权限、如何透过业务环境,最终实施攻击,并对其根本原因进行深入分析;

- 威胁阻断:通过自动化阻断、隔离、限制威胁范围等方式,降低威胁造成的影响;

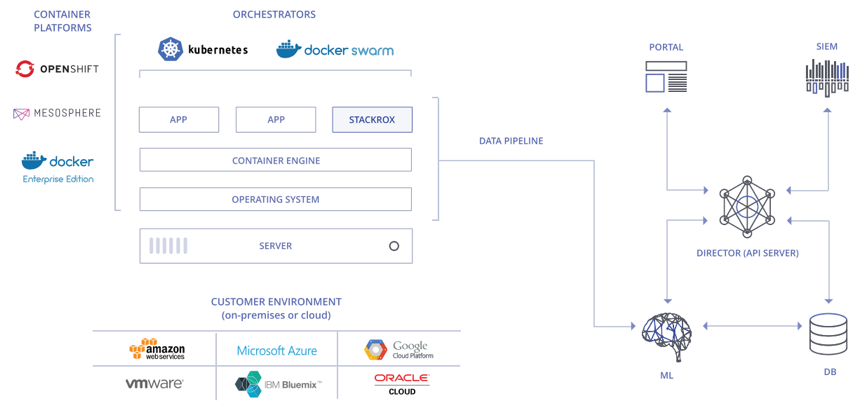

图3 StackRox Detect and Respond逻辑视图

StackRox Detect & Respond将全新的安全架构和持续监控、机器学习相结合,保护容器环境免受新的威胁攻击,产品可以通过基于容器的微服务方式部署在任何基础设施之上。

图3展示了其逻辑视图,总体上还是分为了两部分,在架构上和Prevent基本一致。在用户容器集群中,通过部署StackRox实现数据采集、运行监控等,逻辑上集中的控制器(Director)通过收集到的数据,采用机器学习的方式进行分析判断,并做出处理决策。至于ML是如何实现的、以及其准确度,暂时还没有看到详细的说明。

产品特点主要包括:

- 深度的威胁可视化

资产可视化:发现集群中所有的容器,并且依据服务和应用对其进行分组分类,为威胁检测提供完整资产视图;

威胁可视化:低噪音的持续监控文件系统、网络、进程、以及容器事件相关内容,构成海量威胁监测点;

业务可视化:通过监控所有容器之间的通信行为,为异常监测和判断提供有效数据来源;

- 自适应的检测与响应

广泛的监测范围:目前提供了foothold、privilege escalation、persistence、lateral movement、objectives五个维度的监测;

自动化机器学习:根据容器活动情况的变化,完全自动化的实现学习;

自动化编排响应:通过阻断未授权指令、终止系统调用、隔离等方式,对发现的威胁进行自动化的响应处理;

策略可定制:StackRox提供通用的预配置模板,当然用户也可以根据自身的业务工作流,定制化自己的防护策略;

告警上下文:能够提供详细的安全事件上下文信息,以便更准确的进行威胁响应的决策;

- 快速部署、管理简单

StackRox Detect & Respond可以直接部署在用户现有的工具链或者编排系统上,和其它的容器进行统一的管理和编排。StackRox提供web界面、命令行、API等操作方式。目前,其已经实现了以下平台和工具的适配:

| 容器平台 | Amazon Elastic Container Service for Kubernetes (EKS), Azure Container Service (AKS), Docker Enterprise Edition, Google Kubernetes Engine (GKE), IBM Bluemix Container Service, Mesosphere DC/OS, Red Hat OpenShift |

| 操作系统 | CentOS, Debian, Red Hat Enterprise Linux (RHEL), Ubuntu |

| IaaS | Amazon Web Services (AWS), Google Cloud Platform (GCP), IBM Bluemix, Microsoft Azure, OpenStack, Oracle Cloud, virtual machines (KVM, Hyper-V, VMware, Xen), bare metal |

| 镜像仓库 | Amazon EC2 Container Registry (ECR), Artifactory, Azure Container Registry (ACR), Docker Hub, Docker Trusted Registry (DTR), Google Container Registry (GCR) |

| 身份管理 | SAML 2.0-compliant identity providers including Google, Okta, Ping Identity |

| 事件告警 | PagerDuty, Slack |

从其官方产品说明来看,StackRox无论是在运行前的安全检测,还是在运行时的安全监控和威胁响应,并没有什么太多独特的亮点,基本只是中规中矩的功能实现。其所谓的机器学习驱动响应决策,也并没有太多详细的介绍。

案例介绍

Adaptive Thread Protection for Large-Scale OpenShift Environments, VP of Product, October 12, 2017。

容器安全市场竞争激烈

近年来,随着云原生、DevOps等不断的发展,容器以及容器安全越来越多的引起大家的关注。容器安全技术市场的竞争不断攀升,除了StackRox,还有一些其它startup公司,在争夺这个新兴的市场份额,其中典型的代表包括NeuVector、AquaSec, Twistlock, Layered Insight, Capsule8等。由于篇幅原因,这里仅对这几家公司进行简单的对比介绍,后续,笔者会对此做一个详细的对比分析。

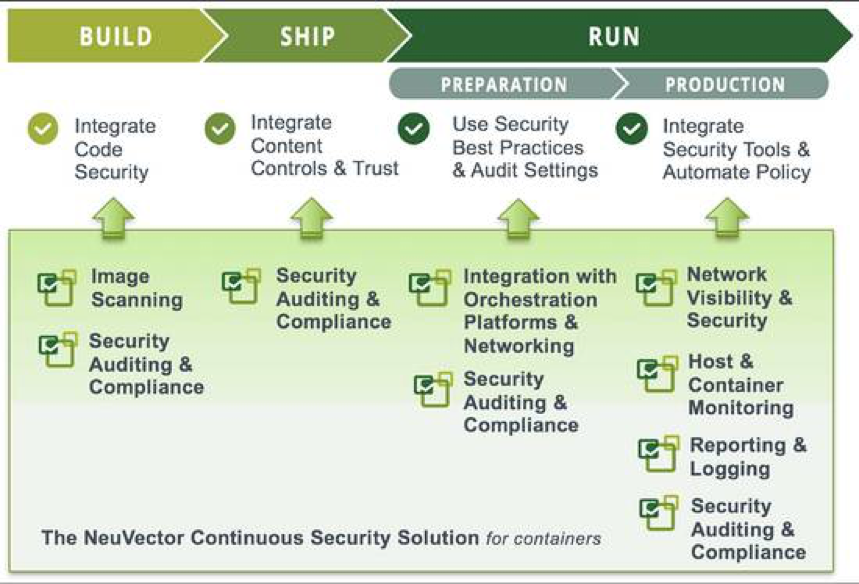

NeuVector——运行时的实时安全保护

NeuVector专注于运行时的实时安全保护。自动发现应用程序、容器和服务的行为,以及与其他Linux Id类似方式检测安全升级和其他威胁。NeuVector“强制”容器部署在每个物理主机上,并完全访问本地的Docker守护进程。NeuVector的目标是非侵入式、插装式安全套件、自动发现运行的容器以及它们的默认行为,帮助和建议操作人员设计他们的基础设施安全配置文件。

图4 NeuVector方案

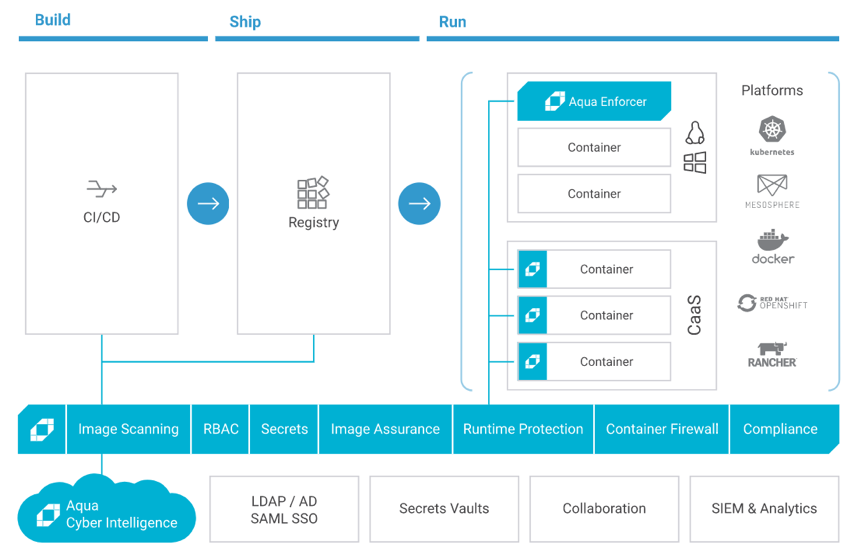

AquaSec——端到端的容器平台

AquaSec是一个端到端的容器平台,提供了易于扩展的成熟API、提供对容器活动的完全可视性,使用户能够检测和防止可疑活动和攻击,提供透明、自动化的安全防护。在预生产分析、运行时保护、法规遵循和审核等场景下,为容器设计的商业安全套件,功能包括:安全审计、容器镜像验证、运行时保护、自动策略学习或入侵预防。

图5 AquaSec架构

Twistlock——集中式平台

Twistlock是保护容器、云原生协议栈、以及应用安全的集中式平台。从容器感知的防火墙、主动事件防御与响应到整个容器生命周期的威胁识别与防护,为Docker、Kubernetes以及其他云原生平台提供全面的安全防护。

Twistlock与CI/CD集成,为像Jenkins或TeamCity和可调用的Web hooks这样的工具提供原生插件,这样即可为每一个构建和测试环境触发索引和扫描过程。其用于支持容器化环境的商业安全套件:漏洞管理、访问控制、分析和对安全标准遵从性的取证。

图6 Twistlock Dashboard

Layered Insight——提供对容器化应用的完整可视化及控制

Layered Insight提供对容器化应用的完整可视化及控制,为企业使用DevOps和SecOps提供统一的安全保证。Layered Insight通过提供对容器映像的准确分析、运行容器的自适应分析以及容器环境的自动执行来解决容器的性能和防护问题。

图7 Layered Insight Ecosystem

图8 Capsule8工作流程

从上面这几家比较有代表性的容器安全厂商来看,包括StackRox在内,大家的产品思路以及产品整体架构基本是一致的。在思路上,都是从build、ship、run这几个不同阶段,分别提出对应的方案设计;在架构上,都是采用sensor/director这种集中控制、分布式部署的方式。

StackRox公司简介

StackRox成立于2014年,总部位于美国加州山景城,该公司致力于帮助企业的云原生应用构筑容器运行全生命周期的安全防护。2017年7月,公司获得第一笔1400万美元的A轮融资,投资方为红杉资本;2018年4月10日,获得2500万美元的B轮融资,此次融资由红点投资(Redpoint Ventures)领投,红杉资本等其他投资机构跟投。

公司创始人兼CEO萨米尔·巴洛特拉(Sameer Bhalotra)于哈佛大学获取物理学学士学位,在斯坦福大学获取应用物理学博士学位。担任第45任总统(特朗普)的战略和国际研究中心(CSIS)网络政策特别工作组联合主席,它曾在Google负责网络安全相关工作,并出任Impermium(Google收购)的COO。他同时还曾担任过白宫国家安全委员会网络安全高级顾问、参议院情报特别委员会网络安全和技术主管等角色。公司包括CTO在内的其他高管主要来自Cyphort、CoreOS、VMware等公司。

总结

StackRox通过其PREVENT和DETECT & RESPOND两个产品,为容器平台、云平台以及其他容器相关使用场景,提供从安全检测、安全监控、安全防护全周期的安全方案。

从创新的角度来看,StackRox与其它对标公司的产品在功能和产品设计上,区别不是很大,也没有太多明显的亮点。今天晚些时候,创新沙盒的结果就会出来了,祝福StackRox能有个好运气!