DDoS攻击和Web应用攻击是当今互联网面临的较为突出的两大安全威胁。

从攻击实施的难易程度来看,Web应用层攻击对攻击者的Web相关知识和技能要求更高,但正因为DDoS攻击技术门槛低,也使得DDoS攻击越发猖獗。从对攻击目标的威胁严重程度来看,DDoS攻击一般是在攻击持续期间对目标网络或系统资源的可用性造成严重影响,具有攻击影响面大、直接损失严重等特点,如:可造成网络大面积瘫痪、各类服务不可用;而Web应用层攻击对目标可造成持久的资源可用性、可控性,数据的机密性、完整性的破坏,其影响具有持久性、隐密性等特点。从很多案例我们看到,很多时候DDoS攻击被黑客用作实施Web应用攻击的烟雾弹,也即先发起DDoS攻击吸引安全团队精力,同时暗地里进行Web应用层攻击,最终达到篡改、窃取敏感信息、获取系统控制权限等目的。

2017上半年DDoS攻击态势概览

2017上半年我们监控到DDoS攻击10万余次,其中:

- DDoS攻击总次数比2016下半年下降30%,攻击总流量下降38.4%。

- 单次DDoS攻击平均峰值为32Gbps,相比2016年下半年升高47.5%。

- 单次攻击平均攻击时长为9小时,相比2016年下半年呈回升趋势,增长28.6%,但略低于2016年上半年水平。

- 有10.6%的目标IP曾经遭受过长达24小时以上的攻击,其中38.3%曾在1个季度内遭受过2次或更多次DDoS攻击,最高达到20次/季度。

- 300Gbps的超大流量DDoS攻击呈增长趋势,共发生46次, Q2比Q1增加了720%。

- SYN Flood大流量攻击明显增多,在攻击峰值大于300Gbps的超大流量攻击中占比高达91.3%,相比去年增长52.3个百分点。

- 反射攻击整体活动放缓,Q2总流量比Q1下降80%,其中最明显的是DNS反射攻击,总流量下降301%。

2017上半年Web应用攻击态势概览

2017上半年,攻击者对NSFOCUS所防御的Web站点发起了2,465万次Web应用层攻击。其中:

- 有82%的网站在2017上半年曾遭受Web应用攻击,单个站点日平均被攻击次数为21次。

- 有19.6%的攻击源IP曾经对2个及以上的Web站点发起过攻击,这部分攻击源IP中有74.3% 在绿盟威胁情报中心(NTI)中有不良IP信誉记录,且被标识为中、高危的占比74.2%。

- 有79.3%的网站遭受的攻击为已知Web漏洞攻击,其中利用率最高的漏洞为Struts2相关漏洞,占全部已知Web漏洞攻击的58.7%。

- SQL注入攻击占比40.8%,从攻击Payload Top10来看,大部分攻击发生在攻击初期阶段,主要是试探网站是否存在注入漏洞。

- Struts2 CVE-2017-5638 高危漏洞爆发一周内平均每天发生2,771

- 次攻击,教育(23%)、政府(19%)、金融(17%)、互联网(10%)受该漏洞影响较大。

2017年上半年DDoS攻击趋势

4.1 DDoS 攻击次数和流量峰值情况

4.1.1 DDoS 攻击次数和攻击流量

2017 年上半年,我们监控到DDoS 攻击约10 万次,相比2016 年下半年下降30%;攻击总流量约1.6 万

TBytes,相比2016 年下半年下降38.4%,我们认为,这与今年年初开始反射攻击活动减少有关。

2017 上半年相比2016 年整体攻击趋势放缓,2017 Q2 季度有回升的趋势。Q2 季度环比Q1 季度总攻击次

数增长39.3%,总流量增长10.3%。这符合以往的“年初DDoS 攻击放缓,年中攻击活跃”的趋势。

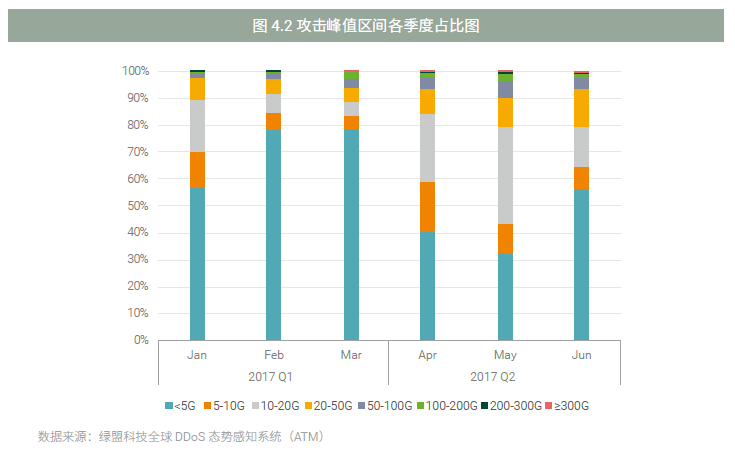

4.1.2 攻击峰值各区间分布

2017 Q1 季度,DDoS 攻击仍然以峰值在5Gbps 以下的小流量攻击为主,这部分攻击占全部攻击峰值区间的

73.3%。相比Q1 季度,Q2 季度攻击峰值在5Gbps 以下的小流量攻击明显减少,占比为39.8%,而峰值在5G 以

上的攻击占比均有所上升,尤其是300G 以上的攻击明显增加。

2017 上半年,攻击峰值在200Gbps 以上的大流量攻击共发生230 次,相比2016 下半年下降16.4%。

2017 上半年攻击总数量虽有减少,但峰值大于300Gbps 的超大流量攻击呈增长趋势,共发生46 次,相比

2016 年下半年增长4.5%,2017 Q2 相比Q1 增加了720%。

4.1.3 单次攻击最高/ 平均峰值

2016 至2017 上半年单次攻击的平均攻击峰值呈整体上升的趋势,在2017 年3 月份创新高,达42.1Gbps。

虽然2017 上半年攻击总量减少,但Q2 季度的大流量攻击拉高了整体的平均攻击峰值走势。

从单次攻击峰值来看,2017 上半年单次最高攻击峰值为418Gbps,相比2016 年整体呈下降趋势;单独看

2017 上半年,最高攻击峰值有回升的趋势。

4.2 DDoS 攻击类型分析

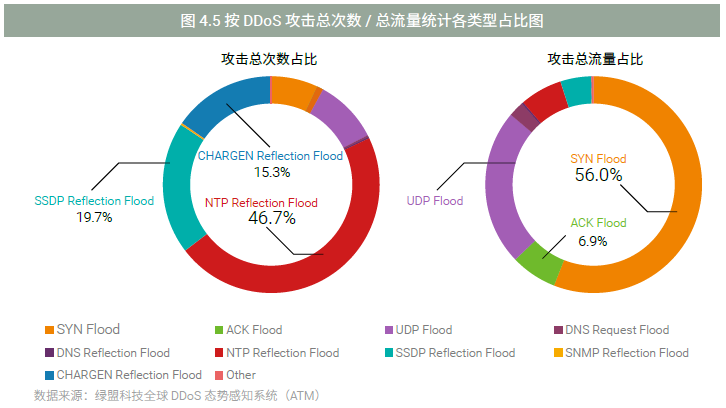

4.2.1 各攻击类型次数和流量占比

2017 上半年,Top 3(按攻击次数统计)DDoS 攻击类型分别为NTP Reflection Flood、SSDP Reflection

Flood 和CHARGEN Reflection Flood,均为反射类型,Top 3 合计占比达 81.7%。但反射攻击整体活动有所放缓,

具体分析请见第4.3 节。

从各类攻击流量大小占比来看,SYN Flood 和UDP Flood 依然是流量最大的两种攻击类型,SYN Flood 流量

占比达56%,UDP Flood 流量占比为23.3%。与2016 年相比,SYN Flood 流量占比明显增多,上升7 个百分点,

UDP Flood 流量占比明显减少,下降6.3 个百分点。这一趋势在大流量攻击中体现尤其明显,详见下一小节分析。

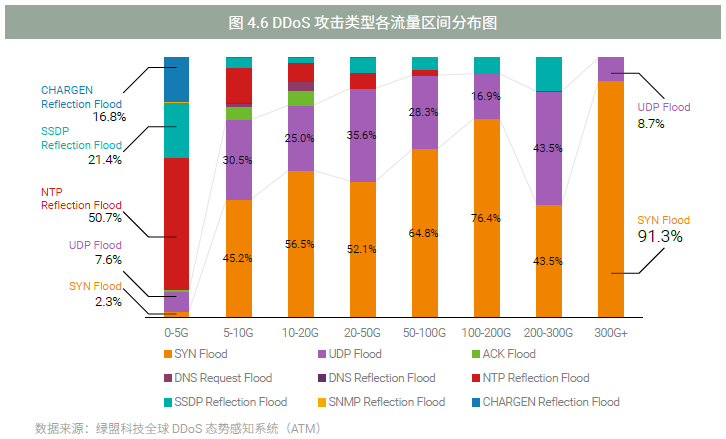

4.2.2 攻击类型各流量区间分布

2017 上半年,特别值得注意的是,SYN Flood 大流量攻击明显增多,其在大流量攻击中占比明显上升。尤

其在大于300Gbps 的超大流量攻击中,SYN Flood 占比高达91.3%,相比去年增长了52.3 个百分点。与此同时,

UDP Flood 攻击在大于300Gbps 的超大流量攻击占比8.7%,相比去年下降34.9 个百分点。

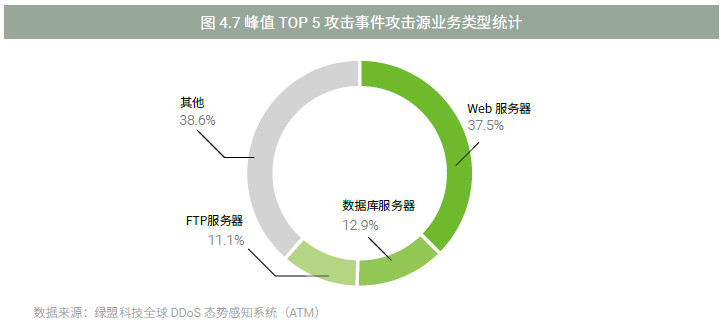

2017 上半年TOP 5 攻击峰值事件攻击手段均为SYN Flood。我们进一步对这五起攻击事件进行溯源分析,

发现攻击源大多数为Web 服务器,占比为37.5%,其次是数据库系统,占比为12.9%。一般Web 服务器或数据

库系统会被分配给较大的带宽,所以它们能发出的攻击流量也比普通PC 要大,可见攻击者一直在寻求创造更高

效的Botnet。

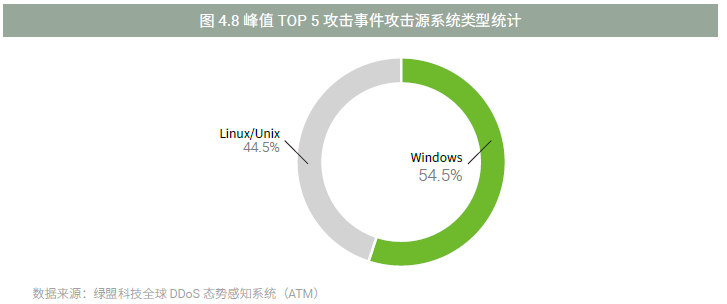

这些攻击的攻击源中,有54.5% 为Windows 系统,超过Linux 系统(44.5%)。虽然Mirai 等物联网僵尸

网络大量崛起,但在2017 上半年的大流量攻击中基于Windows 系统的攻击凸显,这与这段时间内某些基于

Windows 系统的僵尸网络活动频繁有关。

4.3 反射攻击活动放缓

4.3.1 反射攻击次数和流量占比

2017 上半年,攻击次数占比和流量大小占比情况如下图所示。NTP Reflection Flood 和SSDP Reflection

Flood 攻击类型占比较大。

从攻击次数上来看,NTP Reflection Flood 仍霸占首位,攻击次数占全部反射攻击次数的57%,其次是SSDP

Reflection Flood 和CHARGEN Reflection Flood,分别占24%、18.6%。

从攻击流量大小上来看,NTP Reflection Flood 攻击流量占比仍最多,占全部反射攻击流量的55.9%,其次

是SSDP Reflection Flood,占40.5%。

4.3.2 反射攻击趋势分析

2017 上半年,反射类攻击整体活动放缓。从各类反射攻击总流量看,2017 Q1 季度相比2016 Q4 反射攻击

总流量下降71%;Q2 季度,相比Q1 季度下降80%。

其中,NTP 反射攻击相比2016 Q4,在Q1 季度其攻击总流量下降了71.8%,Q2 季度相比Q1 季度继续下降,

下降了60.8%。DNS 反射攻击下降趋势较明显,Q2 季度比Q1 季度下降了301%。

2017 上半年,大部分反射攻击的最高攻击峰值相比2016 Q4 季度均明显下降。在Q1 季度,CHARGEN 反射

攻击最高攻击峰值从Q4 的5.5Gbps 增长到39.6Gbps;其余反射类均明显下降,虽在Q2 季度略有增长,但仍然

低于2016 Q4 季度。

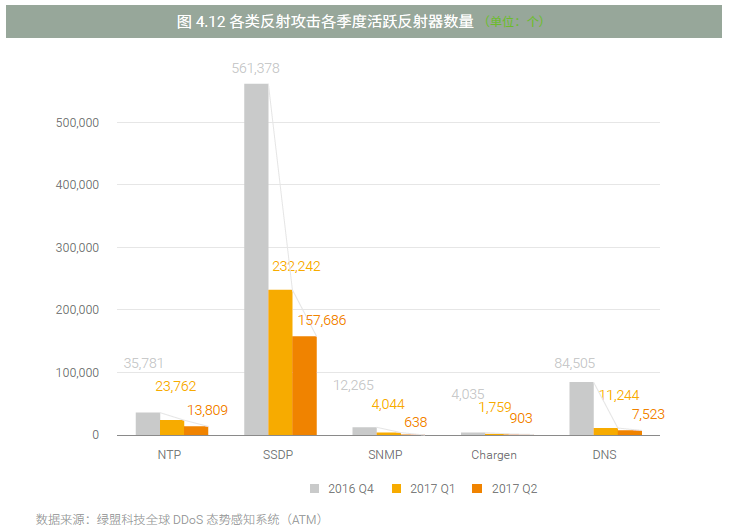

各类反射攻击流量的减少,最高攻击峰值的降低,都跟各类反射攻击在全球范围内可用的反射器数量逐年

减少有关。分析有两方面的原因,一方面,各运营商不断对反射攻击进行治理,如实施uRPF(Unicast Reverse

Path Forwarding)、BCP 38 等策略;另一方面,很多存在漏洞的服务器都已经被打了补丁或者升级到较新版本,

再或者直接关闭了本不需要开启的服务。

我们列出了2016 年Q4 到2017 年Q2 各类反射攻击活跃反射器数量情况,如下图所示。可以看出,2017

上半年各类反射攻击活跃反射器数量均呈下降趋势。

4.3.3 NTP 活跃反射器分布

NTP 的活跃反射器数量虽然远低于SSDP 的活跃反射器数量,但由于NTP 反射攻击最高放大倍数可达550

多倍,是SSDP 放大倍数(30)的18.3 倍,因此NTP 反射攻击的攻击总流量和攻击峰值普遍高于SSDP 攻击。

我们以NTP 反射攻击为例, 2017 年Q1 和Q2 季度,全球活跃NTP 反射器个数分别为23762 个和13809 个;

NTP 反射器个数Top 5 国家如图所示。

4.4 DDoS 攻击持续时间

4.4.1 DDoS 攻击持续时间占比

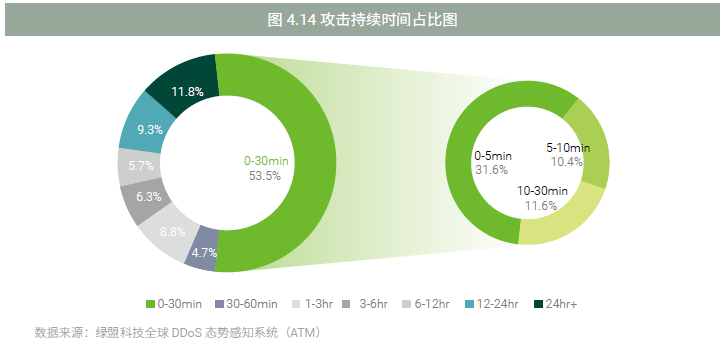

2017 上半年,长时攻击增多,短时攻击略有下降,但仍然占主导地位。攻击时长在30 分钟以内的DDoS 攻

击占全部攻击的一半以上,占53.5%,相比2016 下半年下降8.9 个百分点;攻击时长超过3 小时的攻击呈增长趋势,

总体占比33%,相比2016 下半年增长5.7 个百分点。

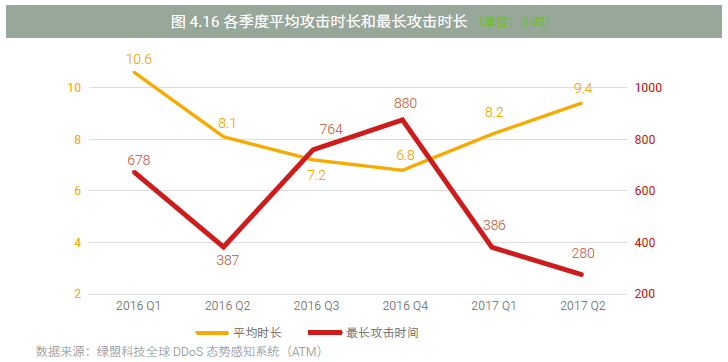

4.4.2 DDoS 攻击持续时间变化趋势

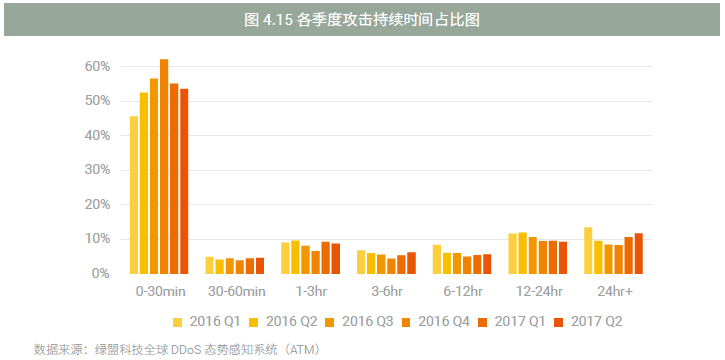

我们已经对攻击持续时间跟踪了较长时间,基本每季度的攻击持续时间分布都差不多,都遵循“30 分钟以

内攻击占一半以上,5 分钟以内攻击占3 成”的规律。

2017 上半年平均攻击时长为9 小时,相比2016 下半年增长28.6%。Q1 和Q2 季度分别为8.2 小时和9.4 小

时,呈回升趋势。

2017 上半年各季度最长攻击时长相比2016 下半年呈下降趋势。2017 上半年我们监控到的最长一次

DDoS 攻击持续了16 天2 小时(386 小时),发生在Q1 季度,最高攻击峰值达1.3Tbps,累计总攻击流量达

49TBytes。

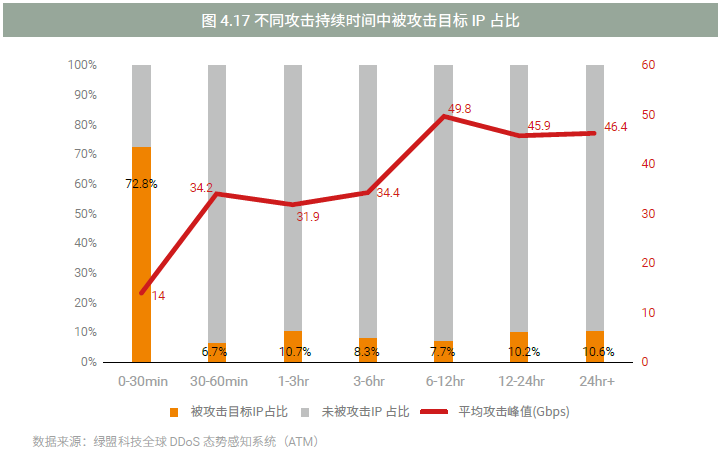

4.4.3 DDoS 攻击持续时间与被攻击频次

我们统计了2017 年上半年所有被攻击目标IP 的情况,发现这些IP 中有72.8% 的IP 曾经遭受过30 分钟以

下的DDoS 攻击,其中19.1% 曾在单个季度内遭受过2 次或更多的DDoS 攻击,遭受DDoS 攻击最频繁的曾达到

13 次/ 季度;有10.6% 的IP 曾经遭受过长达24 小时以上的攻击,其中38.3% 曾在单个季度内遭受过2 次或更

多的DDoS 攻击,最高达到20 次/ 季度。这表明,攻击者发起持续时间较长的DDoS 攻击时,对目标进行频繁

多次攻击的概率更大。这与攻击者的攻击企图密切相关,追求高利润的攻击者比起那些为了好玩发起攻击的攻击

者来说,他们更愿意投入资源发起更持久的DDoS 攻击,如果一直没能达到攻击的目的或预期的收益,就会再次

发起攻击,直至达成目标。

30 分钟以内结束的攻击,平均攻击峰值为14Gbps,其中有97.4% 的峰值在50Gbps 以下,有83% 的峰值

在20Gbps 以下。长达24 小时以上的攻击,平均攻击峰值为46.4Gbps,是30 分钟以内结束攻击的3.3 倍,其

中有39.4% 的攻击峰值在50Gbps 以上,有19.2% 的攻击峰值在100Gbps 以上。这个数据表明,短时、频繁的

DDoS 攻击,其攻击峰值普遍低于持续时间较长而频繁的DDoS 攻击。 这与攻击者掌握的攻击资源情况相关,

Botnet 数量越多、规模越大,攻击能力越强,攻击者就有能力为了更高的利益多次对目标发起高带宽、更持久的

DDoS 攻击。

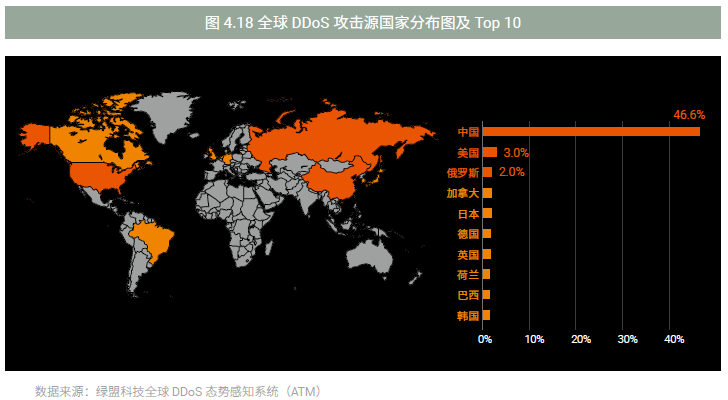

4.5 DDoS 攻击源/ 目标地理分布

4.5.1 全球DDoS 攻击源国家分布

2017 上半年,中国依然是DDoS 攻击受控攻击源最多的国家,发起攻击次数占全部的46.6%,其次是美国

和俄罗斯,分别占3.0% 和2.0%。

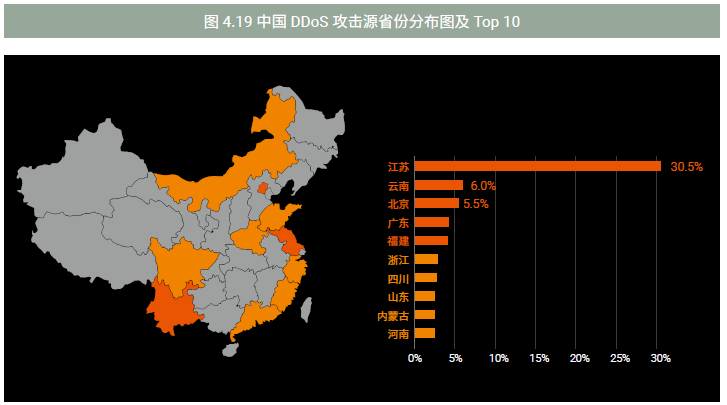

4.5.2 中国DDoS 攻击源省份分布

2017 上半年,国内发起DDoS 攻击的省份主要分布在东南沿海地区、内蒙古、四川及云南地区,发起DDoS

攻击次数的Top 5 省份分别为江苏、云南、北京、广东、福建,合计占比达50.3%。

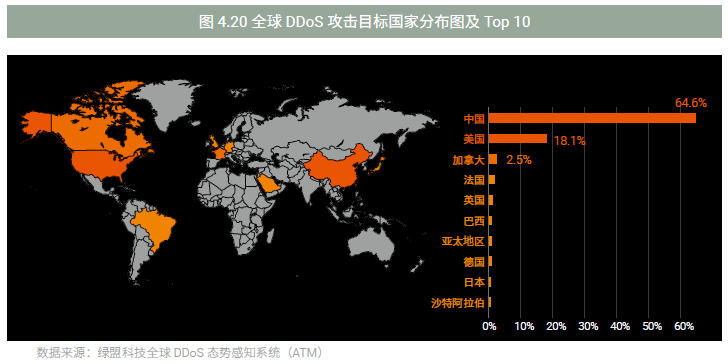

4.5.3 全球DDoS 攻击目标国家分布

2017 上半年,受攻击最严重的国家是中国,攻击次数占全部被攻击国家的64.6%,其次是美国和加拿大,

分别占18.1%、2.5%。

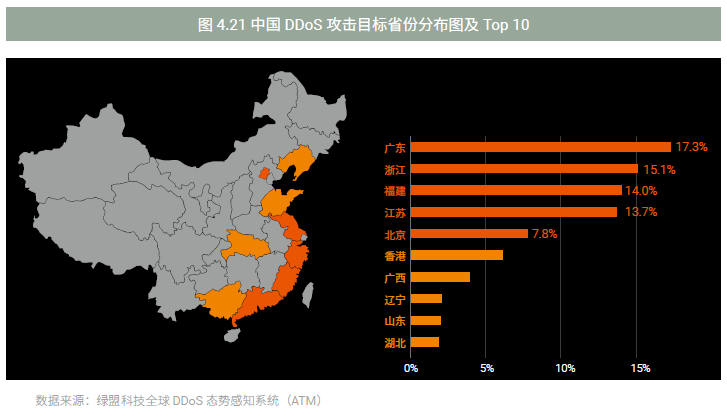

4.5.4 中国DDoS 攻击目标省份分布

我国中东部沿海地区一直是DDoS 攻击的高发地。2017 上半年,受攻击严重的Top 5 省份分别为广东、浙江、

福建、江苏、北京,合计占比达68%。

4.6 僵尸网络

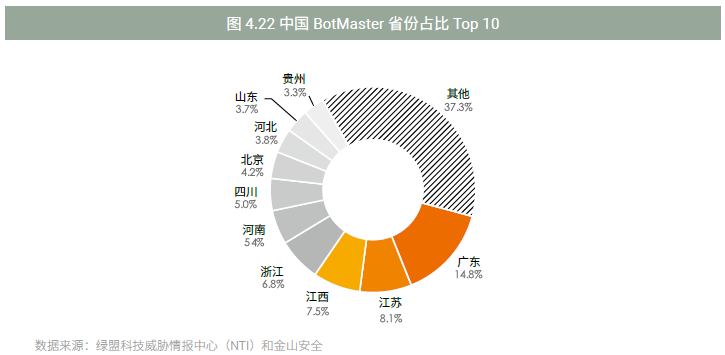

4.6.1 中国BotMaster 省份分布

根据绿盟威胁情报中心和金山安全2017 上半年的统计,僵尸网络BotMaster 端主要分布在我国的广东

(14.8%)、江苏(8.1%)、江西(7.5%)、浙江(6.8%)、河南(5.4%)等省份。

4.6.2 中国Bot 端省份分布

根据绿盟科技威胁情报中心(NTI)和金山安全的统计,僵尸网络Bot 端主要分布在我国的广东(15.5%)、

江苏(7.7%)、浙江(6.3%)、四川(5.4%)、北京(5.0%)等省份。相比2016 年,江西省排名下降,四川、

北京排名上升。

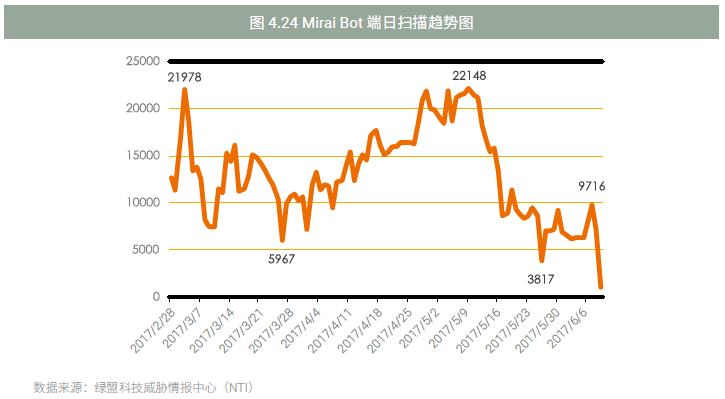

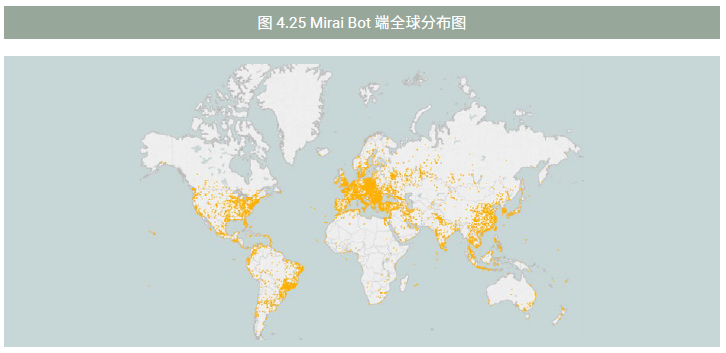

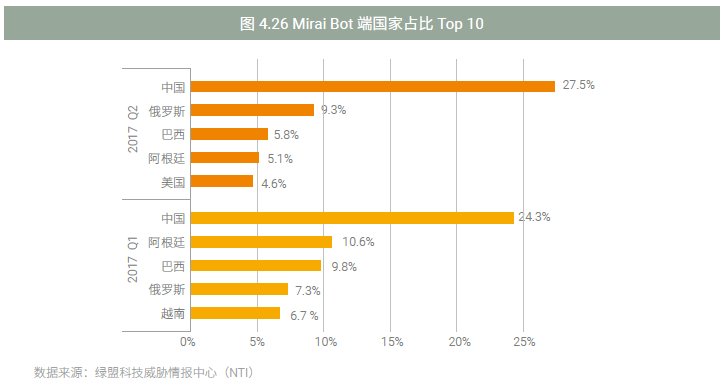

4.6.3 物联网僵尸网络

2016 下半年开始火遍全球的Mirai,其活动仍在继续,我们的蜜罐系统监控了包括初版和变种Mirai 的10 个

扫描端口(23、2323、7547、6789、5555、32、23231、3777、2222、19058),Mirai Bot 端日扫描次数如图

4.20 所示,平均扫描次数13193 次/ 日,相比去年下半年扫描活动下降明显。我们推测有两方面原因:

1. Mirai 僵尸网络在2016 年下半年发起了多次破坏力和影响较大的攻击,已经引起了广泛的关注,相关部

门和机构,以及设备厂商已经开始着手应对,也有部分用户开始注意自身的设备安全问题。

2. 除了Mirai,其他基于物联网的恶意程序也在加紧抢占物联网资源,关于这点请详见今年年初绿盟科技

与电信云堤联合发布的《2016 年DDoS 威胁报告》中关于台风DDoS 物联网僵尸网络的分析。

物联网僵尸网络的种类越发增多,用途也更为广泛。IBM 研究人员最近又发现了Mirai 僵尸网络新变种,这

次它拓展了自己的能力,还包括了比特币挖掘组件。这并不奇怪,在利益的驱使下攻击者总是愿意投入更多的时

间、精力去寻求更多、更有效的攻击手段和攻击资源。

附件下载

精彩内容一览

详细内容请下载《2017上半年DDoS与Web应用攻击态势报告》查看。

特别声明

为避免客户数据泄露,所有数据在进行分析前都已经匿名化处理,不会在中间环节出现泄露,任何与客户有关的具体信息,均不会出现在本报告中。

威胁情报

威胁情报的获取及响应都体现了防御能力的建设程度,威胁情报服务体系至少包含了威胁监测及响应、数据分析及整理、业务情报及交付、风险评估及咨询、安全托管及应用等各个方面,涉及研究、产品、服务、运营及营销的各个环节,绿盟科技通过研究、云端、产品、服务等立体的应急响应体系,向企业和组织及时提供威胁情报,并持续对对匿名者攻击事件进行关注,保障客户业务的顺畅运行。

如果您对我们提供的内容有任何疑问,或者需要了解更多的信息,可以随时通过在微博、微信中搜索绿盟科技联系我们,欢迎您的垂询!

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

张, 凯

wudong

刘, 旭

caoyi

verna

gerry68