近日,卡巴斯基发布了2017 Q2 DDoS报告。该季度出现了史上持续时间最长DDoS攻击——277小时(超过11天),超过了Q1的最长记录的131%。另外,值得注意的一点是,中国成为了DDoS受灾最严重的国家,占了整个季度攻击事件的58.07%!

Q2 DDoS 概况:

- 86个国家遭受DDoS攻击,比Q1增加了14个国家

- 和Q1一样,接近一半的攻击对象在中国

- 中国、韩国和美国依然是攻击数量和目标数量的领头者

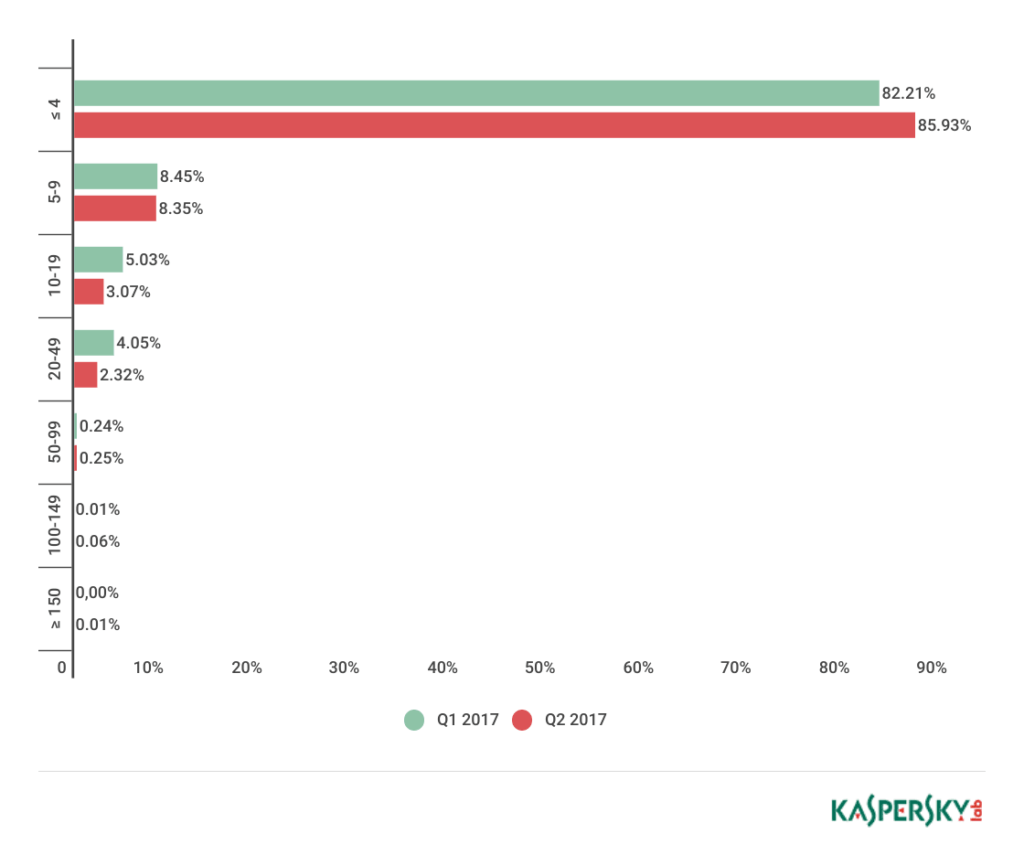

- DDoS攻击持续时长记录被打破,这季度是277小时,比Q1增加了131%。持续时长少于50小时的攻击占比99.7%,与Q1的99.8%基本无差

- TCP和ICPM DDoS攻击数量明显减少(TCP从Q1的26.6%减少到18.2%,ICPM从8.2%减少到7.3%)。而SYN floods和UDP、HTTP攻击数量上升

- Linux僵尸网络数量上升,由Q1的43.4%上升到Q2的51.23%

Q2 DDoS攻击事件一览

- 半岛电视台 Al Jazeera

- 世界报 Le Monde

- 费加罗报 Figaro newspaper

- Skype

- Bitfinex(最大的比特币交易中心)

- BTC-E (比特币交易中心)

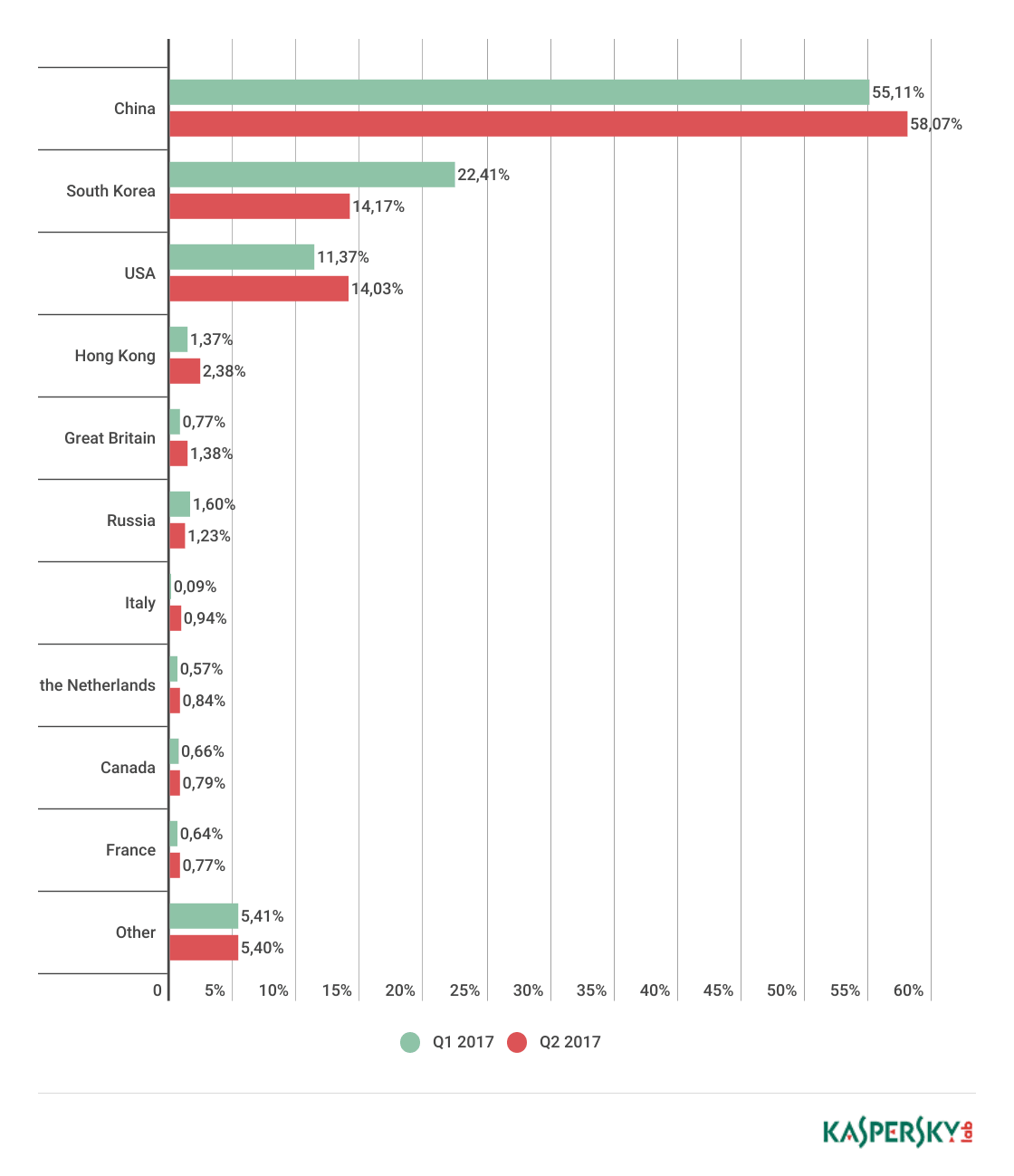

DDoS攻击的地理位置

86个国家在Q2遭到了DDoS攻击,最大数量的攻击针对的是中国 (58.07% 的攻击), 比前一个季度高出了3倍。韩国从22.41% 下降到14.17% 排名第二, 而美国从11.37% 上升了到 14.03%, 几乎赶上韩国。前十名国家就占了所有攻击的94.6%。

DDoS攻击的数量动态

2017年Q2, 每天攻击的次数从最少131次 (4月17日) 到最多904次 (4月13日)。峰值发生在 4月24日 (581), 5月7日 (609), 6月10日 (614) 和 6月16日 (621)。相对低迷的次数发生在 4月14日 (192), 5月31日 (240) 和 6月23日 (281)。

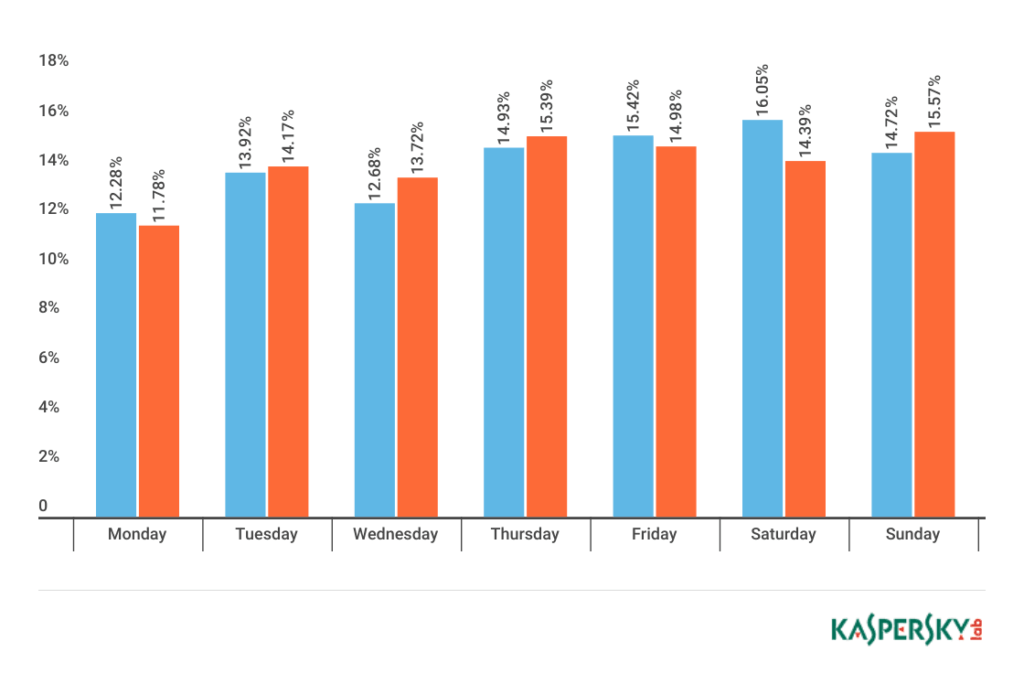

星期一所遭受的攻击相对较少 (占所有攻击的11.74%), 而星期日则是最易受攻击的日子(占比15.57%)

DDoS攻击类型和持续时间

SYN Floods攻击从Q1的48.07% 上升到Q2的53.26%。UDP攻击 (从8.71% 到 11.91%) 和 HTTP攻击 (从8.43% 到 9.38%) 的百分比都在增加。同时, TCP攻击的比例从26.62% 下降到 18.18%, 而ICMP攻击的流行程度从8.17% 下降到 7.27% (在所有注册的攻击中都有所减少)。

0.07% 的攻击持续时间超过100小时。记录是277小时, 比上一季度的记录要长157小时。与此同时, 持续4小时或更少时间的攻击比例从Q1的82.21%增加到了Q2的85.93%。

更多报告详细内容,请点击kaspersky 2017 Q2 DDoS查看完整报告。

DDoS防护的必要性

Q2的数据清楚的告诉我们:我国DDoS攻击威胁形势严峻。

绿盟科技建议,何需要通过网络提供服务的业务系统,不论是经济原因还是其他方面,都应该把DDoS攻击防护纳入投资考虑。大型企业、政府组织以及服务提供商需要保护其基础业务系统(包括Web、DNS、Mail、交换机、路由器或是防火墙)免受攻击的侵害,确保业务系统运行的连续性。虽然抗D防护增加了运营成本,但是从投资回报率的分析结果证明,这项投资是值得的。

企业/政府网络——对于企业或政府的网络系统(通常是内部业务系统或网站的Internet出口),虽然不涉及大量的Internet用户的访问,但是如果遭到DDoS攻击,仍然会带来巨大的损失。对于企业而言,DDoS攻击意味着业务系统不能正常对外提供服务,势必影响企业的正常生产;政府网络的出口如果遭到攻击,将带来重大的政治影响,这些损失都可以通过部署防护系统进行规避。

电子商务网站、在线游戏、支付业务等互联网业务——电子商务网站、游戏业务、网上支付等互联网业务经常是黑客实施DDoS攻击的对象,而抗D防护是网络建设的重点之一。该类业务系统遭受DDoS攻击时,系统将无法提供正常服务,而由此引起的业务无法访问、支付错误、交易量下降、广告损失、品牌损失、网站恢复的代价等等,都会造成直接经济损失。甚至有些黑客还利用DDoS攻击对网站进行敲诈勒索,给网站的正常运营带来极大的影响,而有效的防护可以在很大程度上减小这些损失;另一方面,这些防护举措免去了受攻击网站购买额外的带宽或是服务器,节省了大量重复投资,为客户带来了更好的投资回报率。

电信运营商——对运营商而言,保证网络可用性是影响ROI的决定因素。如果运营商的基础网络遭受攻击,那么所有承载的业务都会瘫痪,势必导致服务质量下降甚至失效。同时,在目前竞争激烈的运营商市场,服务质量的下降意味着客户资源的流失,尤其是那些高ARPU值的大客户转投其他的运营商,这对于运营商而言是致命的打击。所以,有效的防护措施对于保证网络服务质量有着重要意义。

此外,对运营商或IDC而言,抗D防护不仅仅可以避免业务损失,还能够作为一种增值服务提供给最终用户,给运营商带来了新的利益增长点,增强行业竞争力。这一点在多个运营商节点下得到了充分证实。

DDoS防护要点

DDoS防护一般包含两个方面:一是对不断发展的攻击形式能够进行有效检测,尤其是采用多种欺骗技术的情况;其二是最大限度地降低对业务系统及网络的影响,从而保证业务系统的连续性和可用性。后者是更为重要的关键。

完善的DDoS攻击防护应该从如下四点进行考虑:

◆ 能够从背景流量中精确的区分攻击流量;

◆ 降低攻击对服务的影响,而不仅仅是检测;

◆ 能够支持在各类网络入口点进行部署,包括性能和体系架构等方面;

◆ 系统具备灵活的扩展性和稳固的可靠性;

基于上述四点,抗拒绝服务攻击的设备应具有如下特性:

◆ 通过集成的检测和阻断机制对DDoS攻击实时响应;

◆ 采用基于行为模式的异常检测,从背景流量中识别攻击流量;

◆ 提供针对海量DDoS攻击的防护能力;

◆ 提供灵活的部署方式保护现有投资,避免增加单点故障或者额外投资;

◆ 对攻击流量进行智能处理,保证最大程度的可靠性和最低限度的投资;

◆ 降低对网络设备的依赖及对设备配置的修改;

◆ 尽量采用标准协议进行通讯,保证最大程度的互操作性和可靠性;

绿盟抗拒绝服务系统

针对目前流行的DDoS攻击以及未知的攻击形式,绿盟科技提供了自主研发的抗拒绝服务产品——NSFOCUS Anti-DDoS System,简称NSFOCUS ADS。通过及时发现背景流量中的攻击行为,NSFOCUS ADS可以迅速对攻击流量进行过滤,确保正常业务的可用性。ADS产品可以在多种网络环境下轻松部署,有效避免单点故障,并保证整体网络性能和可靠性。

产品功能:

反欺骗——绿盟Anti-DDoS技术将会对数据包源地址和端口的正确性进行验证,同时还对流量在统计和分析的基础上提供针对性的反向探测。

协议栈行为模式分析——根据协议包类型判断其是否符合RFC规定,若发现异常,则立即启动统计分析机制;随后针对不同的协议,采用绿盟专有的协议栈行为模式分析算法决定是否对数据包进行过滤、限制或放行。

特定应用防护——ADS产品还会根据某些特殊协议类型,诸如DNS、HTTP、VOIP SIP等,启用分析模式算法机制,进一步对不同协议类型的DDoS攻击进行防护。

用户行为模式分析——网络上的真实业务流量往往含有大量的背景噪声,这体现了网络流量的随机性;而攻击者或攻击程序,为了提高攻击的效率,往往采用较为固定的负载进行攻击。ADS产品对用户的行为模式进行统计、跟踪和分析,分辨出真实业务浏览,并对攻击流量进行带宽限制和信誉惩罚。

动态指纹识别——作为一种通用算法,指纹识别和协议无关,绿盟Anti-DDoS技术采用滑动窗口对数据包负载的特定字节范围进行统计,采用模式识别算法计算攻击包的特征。对匹配指纹特征的攻击包进行带宽限制和信誉惩罚。

带宽控制——对经过系统净化的流量进行整形输出,减轻对下游网络系统的压力。

地理位置过滤——攻击者虽然可以利用全球的肉鸡发起DDoS攻击,但是企业和防护的客户对可以根据自身业务的情况明确业务流量来源,从而根据源IP地理位置过滤攻击,实现快速有效的保护。

云信誉——绿盟云信誉平台通过集合全系列安全产品的发现与验证,从获取的全球流量中进行信誉等级的评定。ADS产品通过与云信誉平台联动可以及时掌握肉鸡数据并进行拦截防护。

别犹豫了,赶紧来一套抗DDoS产品压压惊吧!