一、概述

2022年5月,绿盟科技伏影实验室披露了一起名为DarkCasino的大型APT攻击事件,确认了一个活跃且具有较高对抗能力的攻击者并对其进行持续跟踪。随着对该攻击者活动的深入研究,伏影实验室逐步排除了该攻击者与已知黑客组织的联系,确认了其高级持续性威胁性质,并沿用行动名称,将该攻击者命名为DarkCasino。

2023年8月,国外安全厂商跟进披露了一起DarkCasino针对加密货币论坛用户的活动,并捕获了一个由该攻击者在攻击过程使用的WinRAR 0 day漏洞CVE-2023-38831。

伏影实验室对DarkCasino此次利用WinRAR漏洞的攻击活动进行了分析,确认了该攻击者的当前的技战术体系;同时还在跟踪WinRAR漏洞在野利用时发现了大量已知APT组织和未确认攻击者的攻击活动,这些在野漏洞利用攻击活动多以国家政府或跨国组织为目标。

本报告将对DarkCasino组织以及其近期攻击事件进行详细解析,同时披露伏影实验室捕获的多个已知APT攻击者与新型攻击者对该WinRAR漏洞的在野利用行为,最后对该威胁的发展趋势进行预测并提供应对方案。

二、关于DarkCasino

DarkCasino组织(中文名称:鬼轮盘;绿盟科技高级威胁组织编号:APT-N-12)是一个最早于2021年活动的以经济利益为驱动的APT组织,由绿盟科技伏影实验室最早发现并命名。

DALL-E创作的DarkCasino印象图

伏影实验室创建了一个APT组织卡片,用于描述DarkCasino组织的主要属性与行为特征。

DarkCasino组织卡片

| 组织名称 | DarkCasino |

| 组织归属 | 未知 |

| 组织驱动 | 经济利益 |

| 目标行业 | 全世界范围内的加密货币交易平台、线上赌场、网络银行等 |

| 目标人群 | 线上交易平台的工作人员与使用者 |

| 主要攻击手段 | 水坑式网络钓鱼、鱼叉邮件钓鱼 |

| 代表性攻击工具 | DarkMe木马,CVE-2023-38831漏洞 |

DarkCasino组织的名称来自伏影实验室在2022年5月捕获的一起同名的大型APT攻击行动,关于该行动的具体内容可以参考伏影实验室已经发布的报告。

DarkCasino的主要攻击目标为欧洲、亚洲、中东等区域的各种线上交易平台,覆盖的行业包括加密货币、线上赌场、网络银行、网上信贷平台等,该组织擅长通过窃取目标主机中的各类密码,获取受害者存放在各种线上账户中的资产。

DarkCasino的攻击活动非常频繁,显示出对窃取网络财产的强烈渴望。早期,DarkCasino的活动范围主要为地中海周边各国以及使用相关线上金融服务的其他亚洲国家;近期,随着DarkCasino钓鱼手段的变化,其攻击已经覆盖至到全球范围加密货币的用户,甚至包括韩国、越南等亚洲非英语语系国家。

DarkCasino是一个具有较强技术能力与学习能力的攻击者,擅长将各种流行的APT攻击技术融入到自己设计的攻击流程中。早期的DarkCasino主要借鉴了一个名为Evilnum的APT攻击者的攻击思路,使用恶意快捷方式、图片隐写等技术实现钓鱼攻击,并且在整体流程设计上也与Evilnum比较相似,因此伏影实验室一度将该组织归因至Evilnum;2022年下半年以后,DarkCasino逐渐抛弃了从Evilnum组织处借鉴的攻击思路,自研了一套基于多个Visual Basic组件的多级加载模式,进而实施了多起更大规模的网络攻击行动。

DarkCasino在2021年开发了一种基于Visual Basic的木马程序DarkMe,并围绕该木马不断打磨攻击流程的细节,改进该木马的功能、对抗能力以及投递方式,提升攻击的稳定性与效率。对该攻击工具的详细分析同样可参考伏影实验室已经发布的分析报告。

目前,尚未有足够的证据证明DarkCasino的组织来源。

三、关于CVE-2023-38831

CVE-2023-38831是一个WinRAR软件的任意执行漏洞,最早于2023年4月被DarkCasino攻击者利用,在2023年8月的WinRAR新版本v6.23中被修复。

CVE-2023-38831的实现基于WinRAR软件的文件运行机制,通过构建一个诱饵文件、一个与诱饵文件同名的文件夹,以及文件夹内一个末尾带有空格的同名恶意文件,欺骗WinRAR调用的API函数ShellExecuteExW,使其在本应该打开诱饵文件时错误地释放恶意文件并执行。对该漏洞利用细节的详细分析可参考已有报告。

伏影实验室发现,CVE-2023-38831能够融入常见的邮件或水坑式网络钓鱼攻击中,替换钓鱼邮件中常见的恶意压缩包附件,使其更有欺骗性,未受过专业训练的WinRAR用户很难识别和防御这种漏洞利用攻击;部分CVE-2023-38831漏洞利用变体还具备了一定的免杀能力,能够绕过目标设备中的终端防护软件,达到攻击效果。

由于WinRAR软件存在装机量大、更新渠道闭塞、维护困难等情况,使CVE-2023-38831具备了极大的影响面和攻击力,预期该漏洞将在一段时间内成为攻击者突破目标防御的重要武器。

四、DarkCasino近期活动状况

- 概览

伏影实验室观察发现,DarkCasino攻击者自2022年5月首次使用DarkMe木马程序进行大规模网络攻击以来,在一年多的时间内持续活跃,每个季度都会发动针对各类线上交易平台的攻击行动。

2023年4月,DarkCasino攻击者开发了一种新的攻击模式,展开了新的一轮针对线上交易论坛的攻击行动。

DarkCasino攻击者在这种新型攻击模式中使用了一种WinRAR zero-day漏洞(后被安全研究人员确认并分配编号CVE-2023-38831),将恶意程序放入精心构建的漏洞压缩文件中,通过在线上交易论坛发帖的方式对论坛用户进行钓鱼攻击。

总体上,DarkCasino攻击者利用了加密货币用户的贪婪心理,构建了各种赚钱心得、投资建议类的帖子内容,引诱论坛用户打开帖子附带或指向的恶意文件。

DarkCasino将大量漏洞文件投放到各类交易论坛中,期望获取更多的钓鱼成果。直至10月,部分带有恶意链接或文件的发帖仍然没有被清理,如下所示。

DarkCasino发出的钓鱼帖子

- 攻击流程分析

伏影实验室发现DarkCasino通过这些漏洞压缩文件实现了两种攻击流程。这两种攻击流程主要逻辑比较相似,主要区别在木马数据存放形式方面。

本报告以使用加密txt文件的攻击流程为例,介绍DarkCasino攻击者在本轮行动中的流程设计思路和变化。

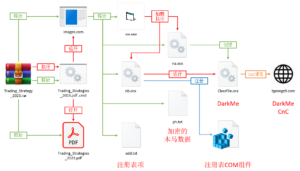

这种攻击流程的主要构成如下图所示,由CVE-2023-38831漏洞利用文件、Cabinet存档文件、reg注册表文件、ActiveX 控件文件等构成,分为漏洞利用、载荷释放、木马执行三个阶段。

DarkCasino本次主要攻击流程

DarkCasino在另一种攻击流程中,将存放加密木马数据的媒介替换成了隐写图片。

4.2.1 漏洞利用阶段

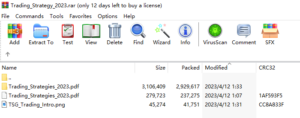

当受害者打开名为“Trading_strategy_2023.rar”的文件时,WinRAR中将会显示如下的文件结构:

DarkCasino漏洞文件结构A

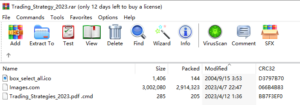

这是CVE-2023-38831漏洞的典型构建模式,当用户尝试双击打开压缩包中的pdf文件时,实际上执行的是同名文件夹下名为“Trading_Strategies_2023.pdf .cmd ”的批处理文件。

DarkCasino漏洞文件结构B

该批处理文件将打开原始诱饵pdf文件以及名为Images.com的恶意文件。

该示例流程中的原始诱饵pdf文件内容如下所示。

DarkCasino使用的诱饵

4.2.2 载荷释放阶段

被漏洞利用文件内批处理文件执行的Images.com文件是DarkCasino攻击者设计的一种加载器型木马程序。该程序实际上是伪装成com文件的cabinet存档文件,包含sw.exe、na.ocx、nb.ocx、ph.txt、add.txt五个组件。

加载器型木马将上述五个组件释放至TEMP目录后,会运行sw.exe程序启动后续的加载执行流程。

sw.exe本身不包含恶意功能,主要用于加载na.ocx和nb.ocx两个库文件。

na.ocx会读取ph.txt文件并解密,将解密后的内容保存在%APPDATA%\RarDir\ClassFile.ocx中,同时也会将add.txt转移至该目录中。

DarkCasino在APPDATA中生成的恶意文件

nb.ocx文件则主要执行以下cmd命令:

cmd /c cd APPDATA\RarDir&&cmd /c timeout 1&&cmd /c reg.exe import add.txt

cmd /c cd APPDATA\RarDir&&cmd /c timeout 1&&cmd /c rundll32.exe /sta {EA6FC2FF-7AE6-4534-9495-F688FEC7858C} Mouse_Keyboard

这些cmd命令的功能为通过写入宿主机注册表注册一个com组件,再将该组件运行起来。

这个被注册的com组件就是上述被解密保存的ClassFile.ocx文件。

4.2.3 木马运行阶段

上述过程中被运行的com组件ClassFile.ocx就是该攻击流程的最终载荷木马程序。

DarkCasino攻击者在本轮行动中使用的木马是该组织常用木马DarkMe。

本轮行动中出现的DarkMe木马,在功能方面与DarkCasino既往使用的木马基本一致,主要的区别在于DarkCasino在新木马中加入了更多混淆代码,使整个程序文件膨胀到超过20MB,这种策略能够有效降低DarkMe木马的检出率。

DarkMe是一种Visual Basic间谍木马,其初始版本出现在2021年9月25日,目前已经支持主机信息收集、屏幕截图、文件操作、注册表操作、cmd指令运行、自更新、持久化等功能。

对DarkMe木马的详细分析请参考绿盟科技伏影实验室已经发布的DarkCasino行动报告。

五、CVE-2023-38831在野利用情况

伏影实验室在对CVE-2023-38831漏洞影响面进行分析时,发现自2023年8月该漏洞被披露以来,已有多个APT组织和未确认攻击者使用该漏洞进行网络钓鱼攻击,这些攻击的目标多数为各国的重要政府机构。

随着时间推移,伏影实验室还捕获到了大量由国际钓鱼邮件黑客制作和散播的漏洞利用文件,表明该漏洞已有被大规模利用的趋势。

- 已知APT组织利用WinRAR漏洞的攻击活动

目前,已经观测到东南亚APT组织DarkPink、东亚APT组织Konni、东欧APT组织GhostWriter使用CVE-2023-38831漏洞开展网络攻击活动。

5.1.1 DarkPink对越南和马来西亚政府的攻击活动

APT组织DarkPink已经开始使用CVE-2023-38831漏洞对越南以及马来西亚的政府目标进行攻击。

DarkPink攻击者在本轮攻击活动中使用该漏洞升级了其既有的攻击流程,并对攻击技战术进行了多项改良,显著提升了攻击成功率。

DarkPink主要攻击流程

DarkPink该轮攻击已知目标包括越南政府外交部、财务部、越南国家证监会,以及马来西亚国防部战略规划和政策部门。

DarkPink在该轮攻击中仍然使用其主要木马程序TelePowerDropper和TelePowerBot,完成信息窃取的操作。

对DarkPink该轮攻击活动的详细分析可以参考伏影实验室已经发布的报告。

5.1.2 Konni对韩国加密货币行业的攻击活动

来自朝鲜的APT组织Konni也在CVE-2023-38831漏洞公开后迅速使用该漏洞发起了对韩国加密货币行业的攻击活动,相关攻击活动最早由国内友商披露。

有趣的是,Konni使用该漏洞利用搭建的攻击流程与DarkCasino最早使用的攻击流程有些类似,由批处理文件、伪装成图片的木马程序、存放加密信息的二进制文件等组件构成。

Konni组织在本次攻击中使用的诱饵是名为“Screenshot_2023_09_06_Qbao_Network.html”的网页文件,其内容是一款加密货币钱包类应用的密码助记词。

Konni使用的诱饵

Konni组织在本次攻击中投递的最终载荷是该组织的代表性木马KonniRAT,可以对受害主机进行长期控制,获取其中的重要内容。

5.1.3 GhostWriter对乌克兰国防机构和教育机构的攻击活动

同样在漏洞披露的8月底,疑似来自白俄罗斯的APT组织GhostWriter(UAC-0057,UNC1151)也开始利用该漏洞发起针对乌克兰的攻击活动。

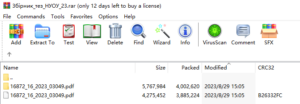

GhostWriter构建的漏洞利用文件名为“Збірник_тез_НУОУ_23”(乌克兰国立国防大学摘要集23),其结构如下图所示,由诱饵pdf文件、cmd批处理文件和lnk快捷方式文件构成:

GhostWriter构建的漏洞文件结构A

GhostWriter构建的漏洞文件结构B

漏洞触发后,实际执行的cmd批处理文件将运行lnk快捷方式,释放诱饵pdf文件与GhostWriter标志性木马PicassoLoader。

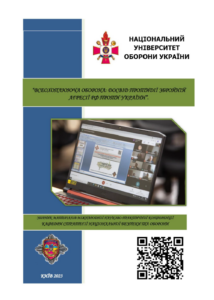

GhostWriter使用的诱饵

该PicassoLoader是使用JavaScript编写的变种木马程序,主要功能为下载并解密一段数据,获取其中的CobaltStrike Beacon木马并加载,从而达成对受害者主机的控制。

- 未确认攻击者利用WinRAR漏洞的攻击活动

伏影实验室还捕获了大量无法归因至已知APT攻击者的在野漏洞利用文件。鉴于这些漏洞利用文件针对的目标多为政府机构、跨国机构等敏感目标,伏影实验室对这些攻击者进行了标记,分配了追踪用的临时名称。

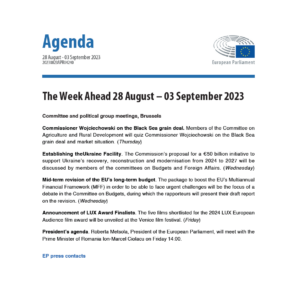

5.2.1 Actor230830针对欧盟议会的攻击活动

被标记为Actor230830的攻击者在漏洞公开后第一时间组织了对欧盟议会相关人员的攻击活动。

Actor230830构建的攻击流程比较简单,漏洞触发后将会执行一个cmd批处理文件,该文件将通过edge浏览器访问下述两个地址:

http://89.96.196[.]150:8080/

https://www.europarl.europa[.]eu/pdfs/news/expert/agenda_week_by_day/35-2023/35-2023_en.pdf

指向pdf的链接用于显示一个用于迷惑受害者的诱饵,而指向IP的链接则用于帮助攻击者开展攻击活动。

Actor230830使用的诱饵

由于在发现该攻击活动时,上述远程服务器8080端口的服务已经撤销,因此研究人员无法确认攻击者的实际攻击模式。

在已有的沙箱记录中,对该IP端口的访问触发了Windows的NTLM身份验证机制,因此可以推测攻击者可能是使用NTLM协议的脆弱性,尝试窃取受害者主机域的密码。

该攻击活动的已知受害者位于葡萄牙与英国。

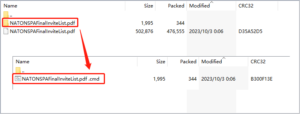

5.2.2 Actor231003针对塞尔维亚的北约势力的攻击活动

另一个未知归属的攻击者Actor231003在10月初利用CVE-2023-38831漏洞策划了针对塞尔维亚的北约势力的网络攻击活动。

攻击者在该活动中构建的诱饵名为“NATONSPAFinalInviteList.zip”(北约 NSPA 最终受邀名单),其构造使用了常见的pdf诱饵与cmd批处理文件配合的模式,如下图所示。

Actor231003构建的漏洞文件结构

名为“NATONSPAFinalInviteList.pdf”的诱饵文档中记录了北约2023年公共外交计划的内容,如下图所示。

Actor231003使用的诱饵

该漏洞文件的上传位置为塞尔维亚,因此可以推断攻击者的目标为非北约国家中的亲北约势力。

漏洞触发后,文件内的批处理文件将会从指定位置https://allnato[.]net/news/uploads/chrmap.exe下载后续的木马程序,实现攻击。

Actor231003在该起活动中投放的木马程序为知名远控木马程序Remcos,实现对受害者主机的完全控制。

5.2.3 Actor231004以新西兰政府外交贸易部文档为诱饵的攻击活动

伏影实验室还发现了另外一起疑似针对新西兰政府的网络攻击活动,被标记为Actor231004的攻击者使用一份新西兰政府外贸部的报告作为诱饵,使用CVE-2023-38831漏洞投放了知名商业间谍木马bumblebee。

Actor231004使用的诱饵

Bumblebee是一种加载器类型的木马,攻击者可以通过该木马投递后续攻击组件,实现窃密或接管远程主机的操作。

与bumblebee木马相关的已知攻击者组织较多,包括GOLD CABIN、TA578、TA579等。

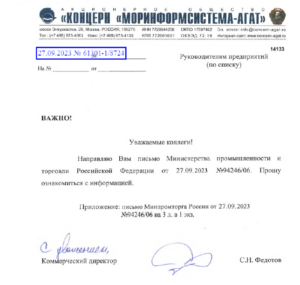

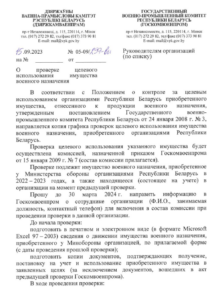

5.2.4 Actor231010针对俄罗斯和白俄罗斯的攻击活动

另一个被伏影实验室标记为Actor231010(又名骷髅狼,SkeletonWolf)的攻击者使用该漏洞发起了针对俄罗斯与白俄罗斯的钓鱼攻击活动。

该攻击者构建的漏洞文件同样由诱饵pdf文件和实际用于攻击的批处理文件构成,使用的一个诱饵名称为Pismo_ishodjashhee_61301-1_8724_ot_27_09_2023_Rassylka_Ministerstva_promyshlennosti.pdf(2023 年 9 月 27 日工业部邮件61301-1 8724),文件内容则为俄罗斯联邦工业和贸易部的信函,因此可以推测Actor231010的本次攻击目标为与俄罗斯政府工业部有往来的人员。

Actor231010使用的诱饵A

另一种诱饵文件则伪装成白俄罗斯国家军事委员会文件,要求按照文件中随附的表格上报各军事单位从国防部领取的财产。该诱饵疑似针对白俄罗斯军事单位。

Actor231010使用的诱饵B

这些漏洞文件的批处理文件部分包含一段混淆的powershell指令,该指令将会从指定远程位置处下载一个恶意文件,该文件是一种名为AthenaAgent的开源远控木马程序,使用discord频道作为CnC服务器。

值得注意的是,Actor231010构建的漏洞利用文件的检测率很低,其中一个样本文件在VirusTotal仅有6个检出。

Actor231010漏洞文件检出情况

- 未确认攻击者针对我国的攻击活动

此外,伏影实验室还监控到了一起疑似针对我国的关联网络攻击活动。一个被标记为Actor231009的攻击者构建了一个WinRAR漏洞利用文件,该文件同样包含pdf文件与cmd批处理文件的组合。

名为“Doc57585894.pdf”的诱饵文件打开后显示一份与“计生委电子报送系统”相关的报告,表明该起攻击事件的目标可能是我国的政府或企业。

Actor231009使用的诱饵

恶意的批处理文件被触发后,将从指定远程位置https://dnalnoomnus.ru/bx0/356x.exe下载后续载荷木马程序,伏影实验室在该下载地址处捕获到了多个不同的载荷,发现攻击者主要投放的是商业木马程序Smokeloader。攻击者可以使用Smokeloader程序的后续组件实现窃取文件、记录信息等操作。

Actor231009在该起活动中的操作表明该攻击者当前可能处于探索阶段,伏影实验室将密切关注该攻击者的后续活动。

六、总结

新型APT组织DarkCasino带来的WinRAR漏洞CVE-2023-38831,给2023下半年的APT攻击形势带来了变数,多个APT组织纷纷利用该漏洞的N day窗口期,对政府等重点目标实施攻击,期望绕过这些重点单位的防护体系,达成攻击目的。

随着时间的推移,伏影实验室在近期还捕获了批量生成的以交易账单为诱饵的漏洞利用文件,这一现象说明大型的钓鱼邮件网络控制者也将该漏洞融入了其钓鱼攻击体系中,这预示着未来将会有更多WinRAR用户会受到该漏洞利用的攻击。

鉴于目前已经发现了以中文文档作为诱饵的漏洞利用文件,伏影实验室建议国内各关基单位重点加固对CVE-2023-38831漏洞的防御能力,通过终端防病毒软件识别此类漏洞利用载荷,将这些N day攻击扼杀在初始入侵阶段。

IoC

| hash | 所属 |

| dd9146bf793ac34de3825bdabcd9f0f3 | DarkPink |

| 5504799eb0e7c186afcb07f7f50775b2 | DarkPink |

| c5331b30587dcaf94bfde94040d4fc89 | DarkPink |

| ac28e93dbf337e8d1cc14a3e7352f061 | DarkPink |

| fefe7fb2072d755b0bfdf74aa7c9013e | DarkPink |

| 428a12518cea41ef7c57398c69458c52 | Konni |

| 7bb106966f6f8733bb4cc5bf2ab2bab4 | GhostWriter |

| 2b02523231105ff17ea07b0a7768f3fd | Actor230830 |

| 63085b0b7cc5bb00859aba105cbb40b1 | Actor231003 |

| 7195be63a58eaad9fc87760c40e8d59d | Actor231004 |

| 129ccb333ff92269a8f3f0e95a0338ba | Actor231010 |

| cd1f48df9712b984c6eee3056866209a | Actor231010 |

| b05960a5e1c1a239b785f0a42178e1df | Actor231010 |

| 6b5d5e73926696a6671c73437cedd23c | Actor231009 |

关于伏影实验室

研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。