阅读: 2,808

目前常用的Windows激活工具KMSpico被发现带有挖矿病毒“Trojan/Miner”, 在疑似KMSpico激活工具官网“http://kmspi.co”中下载该工具,电脑将被植入门罗矿工病毒“Trojan/Miner”,利用被入侵的电脑疯狂挖掘门罗币。

门罗矿工病毒通常作为一个木马软件进入系统。该恶意软件隐藏在电脑中,表现为电脑CPU、内存等占用高,风扇发热,电脑开始工作得比平时慢得多,这些额外的资源使用不仅会减慢你的电脑运行速度,影响用户电脑的正常运行,导致应用程序崩溃,甚至可能会因为过热而导致硬件损坏。

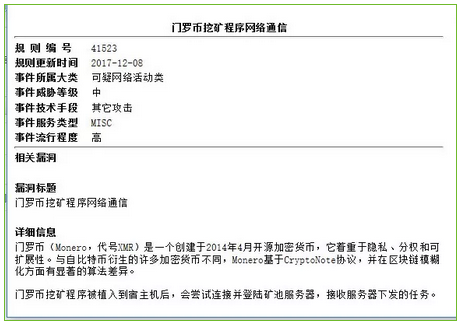

12月15号, 在某客户机房,运维人员在绿盟网络入侵检测系统NIDS上发现如下告警信息:

信息显示,源地址为“192.168.X.X”的主机,持续访问目的地址为“202.106.X.X”的外网主机,该行为命中NIDS 规则号为“41523”的规则。在NIDS上查询规则号为“41523”的入侵检测规则,显示该告警事件是一起“门罗币挖矿程序网络通信”。运维人员怀疑内网有中招门罗币挖矿程序的用户主机,在尝试连接矿池服务器 “pool.minexmr.com”。

进一步在绿盟企业安全平台ESP上调查发现,该客户内部主机10.70.X.X存在门罗币挖矿程序网络通信,该主机长时间多次尝试访问矿池服务器“pool.minexmr.com”域名地址。而在这之前,该主机用户刚刚下载并运行过KMSpico软件,希望破解其盗版Windows系统软件。

在绿盟威胁分析系统TAC沙箱中,运行该KMSpico软件,分析显示该软件威胁等级为“高”。该软件加载释放的动态库存在威胁,沙箱显示“可能是恶意程序释放的模块程序”。同时,TAC给出的处理建议“建议安装主动防御软件来检测和防护”。

绿盟威胁情报与网络安全实验室专家对感染病毒的KMSpico软件做了进一步分析。KMSpico软件中有若干批处理工具,其中有一个批处理工具样本是win32.exe,如下图所示:

该样本是一个利用CPU资源进行挖矿的恶意程序,和通常运行在矿机上的挖矿程序不同,该样本通过把挖矿模块和木马行为模块进行组合得到了可以在后台静默挖矿并具备后门功能的恶意程序。受感染的机器将会时刻占满CPU资源进行挖矿任务的运算,在严重影响用户体验(表现为机器运行慢、卡)的同时,对CPU的损耗程度将会随着开机时间的增长而快速递增,严重影响CPU的使用寿命。

样本在执行后会利用系统进程来掩护挖矿模块的行为:通过以挂起方式创建进程,通过注入替换新进程空间中的代码再恢复执行,可以使新进程以原本的进程名执行完全不同的操作,这种注入方式通常被称作“傀儡进程”。在x86环境下,样本使用svchost.exe作为自己的傀儡进程;而在x64环境下,样本改用notpad.exe作为傀儡进程。同时,样本在后台检测傀儡进程的状态,一旦傀儡进程被人为结束,样本会再重新创建傀儡进程进行挖矿。

病毒弱点:样本创建傀儡进程时传入了有明显挖矿程序特征的参数,使用较为高级的进程管理工具可以明显地知道哪些进程有问题。

样本在进行挖矿行为时,会连接参数中的矿池域名“xmr.pool.minergate.com:45560”,并使用账号zcashminer@gmx.com进行登录,然后从矿池中接收挖矿任务id,并向矿池汇报运算结果。

病毒弱点:样本是恶意的,它连接的矿池却不是,这就意味着矿池并不会刻意加密或者混淆流量来保证传输的隐蔽性,所有的交互都是以json的格式进行解析,在网络流量中可以使用对应的键名、疑似jobid的hash值来对可疑的包进行溯源及拦截。

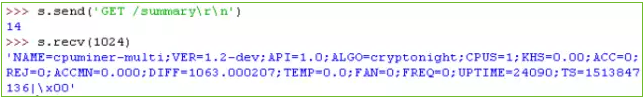

样本为了方便对所有的感染者进行统一的管理而设置了命令交互模块,通过在本机开启4048端口,样本可以接收并处理远程的攻击者下发的指令,来进行改变矿池地址、汇报挖矿进度等操作。

指令格式:GET /[command]|[param]\r\n

上例为通过简单指令summary使样本汇报自身信息。

病毒弱点:指令结构简单,容易识别和跟踪。其原理是在本机开启端口作为后门,这种方式不适用于对内网机器的控制。

应用绿盟下一代威胁防御解决方案,能够实现对已知和未知威胁的纵深检测、协同防护、快速响应和安全闭环。

纵深检测

绿盟网络入侵检测系统NIDS产品本身具备国内领先的攻击规则特征库,能对已知安全威胁进行检测,而且具备持续更新的信誉特征库来降低未知恶意软件所带来的危害。绿盟威胁分析系统TAC沙箱,能够检测已知和零日攻击,抗逃避能力强,分析应用协议及文件类型全面、检测精确;多引擎集成,提供事件响应的优先排序。

协同防护、快速响应

NIDS可与TAC产品组成高级威胁软件防御方案,在该方案中,NIDS执行流量检测和未知威胁文件还原;其还原出的未知文件,提交给TAC进行分析。TAC对文件执行启发式病毒扫描、静态指令分析和动态行为分析,最终判断该未知文件是否恶意。TAC能够将提取的威胁情报和产生的告警信息实时反馈给NIDS设备, NIDS根据获得的动态情报对恶意软件传播进行在线快速拦截。

安全闭环

绿盟下一代威胁防御解决方案,能够在网络层、终端和云端形成威胁闭环,并使用大数据安全分析平台,实现管理闭环。在网络层,NIDS能够根据自身规则和TAC实时检测到的高级威胁信息,进行在线拦截闭环;在终端,NIDS能根据检测结果,及时将终端可疑信息推送到终端杀毒软件上,在主机上根除恶意威胁形成闭环;在云端,NIDS、TAC等绿盟本地安全产品,能够从绿盟威胁情报中心NTI周期下载最新情报到本地进行安全防护,也可将本地实时生成的情报反馈给云端,实现全网信息协同闭环。另外,绿盟企业安全平台ESP以大数据框架为基础,能够结合威胁情报系统,通过攻防场景模型的大数据分析及可视化展示等手段,协助客户建立和完善安全态势全面监控、安全威胁实时预警、安全事故紧急响应能力,实现安全管理闭环。