一、背景介绍

美国的Capital One银行由于“服务器配置错误”,被黑客窃取了上亿张信用卡数据以及十多万社保号码,是2019年最为严重的数据泄露事件。同时Capital One也最早一批将数据中心从本地迁移至云端的银行。

RSA此次分享《A Case Study of the Capital One Data Breach》中将利用MITRE的ATT&CK对整个攻击流程中使用的技战术进行映射,同时将攻击技战术与该银行所需遵循的NIST Cybersecurity Framework(网络安全框架)进行关联,分析合规控制措施能否有效防止数据泄露事件的发生。

二、泄露事件还原

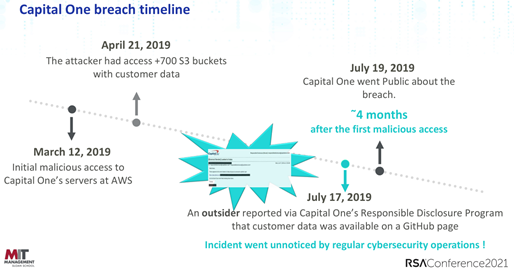

Capital One数据泄露时间线:

- 2019年3月12日攻击者获取Capital One在AWS上的服务器访问权限;

- 2019年4月21日访问超过700个Capital One的 AWS S3,获取海量用户数据;

- 2019年7月17日在GitHub上可以获取泄露的用户数据;

- 2019年7月19日发布数据泄露通过,距离首次入侵已经过去四个月。

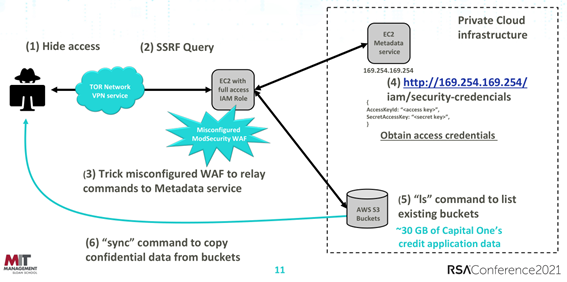

根据分析报告可见,此次事件所涉及的具体漏洞是Capital One在其AWS帐户中的服务器会执行任意用户所发起请求。事件中黑客采用的SSRF攻击可让攻击者借助放置在公网上的服务器去非法访问内网中的服务器,造成命令执行、数据泄露等危害。

通过早期摸索,攻击者获取具有SSRF漏洞的AWS EC2服务器情报,并且这台服务器很可能具有元数据服务发布的临时凭证。于是攻击者便利用(通过SSRF)这台服务器发出请求获取临时凭证,从请求结果看存在缺陷的服务器可能是Capital One网络中的一个web应用防火墙。

攻击者获得了凭证后就运行AWS S3中的ListBuckets命令,列出账号中所有AWS S3 bucket,接着再使用AWS s3:Sync命令将这些存储桶中的数据复制到攻击者的本地机器上,最终导致这一数据泄露事件。

三、合规分析

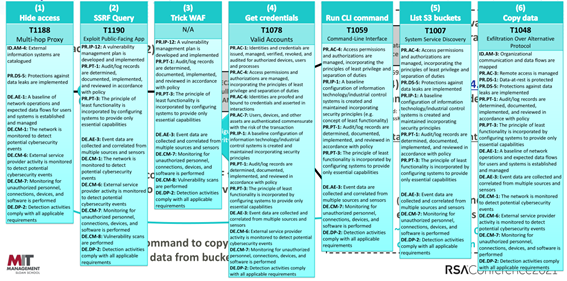

分享中将此次事件中使用的攻击技术手段分别用ATT&CK中的技术进行映射,涉及的攻击技术手段包括:多跳代理(T1188)、利用公开应用(T1190)、有效账户(T1078)、命令行界面(T1059)、系统服务探测(T1007)和通过备用协议数据外泄(T1048)。

同时针对这些攻击技术,网络安全框架均有对应的安全控制措施进行防范,具体映射关系如下图所示:

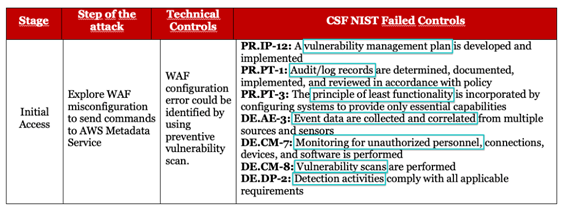

以攻击者利用SSRF漏洞为例,此阶段涉及的合规措施达9项,保护(PR)环节3项,监测(DE)环节6项,其中较为关键的为监测环节的持续监控要求DE.CM-8:进行漏洞扫描。若Capital One严格遵循此合规控制要求就不会将留有SSRF漏洞的服务器暴露在互利网中。

根据上图映射统计,一共61条NIST网络安全控制措施可防止Capital One数据泄露事件的发生,较为关键为以下几项的缺失:

- 漏洞管理:DE.CM-8 (2x)、PR.IP-12 (2x)

- 最小权限原则:PR.AC-4 (3x)、PR.AC-1 (1x)、PR.AC-3 (1x)、PR.AC-6 (1x) 、PR.AC-7 (1x)

- 安全事件监控:DE.AE-3 (6x)、DE.CM-1 (3x)、DE.CM-6 (4x)、DE.CM-7 (7x)、DE.DP-2 (7x)、PR.PT-1 (6x)

- 安全准则:PR.IP-1 (3x)、PR.PT-3 (6x)

Capital One声称事件由于错误配置的防火墙导致,但从上图关联的CSF控制项可以看到,一共有7条控制项可以防止防火墙配置错误的发生。由此可得出以下结论:

- Capital One并没有建立有效的风险评估流程,从而对迁移至云端的数据中心进行合适的风险管理。

- Capital One的内部审计监控不能有效识云环境下控制措施的缺漏。

- 未能采取有效措施来追究管理层的责任。

四、反思

针对Capital One数据泄露事件反映出的合规控制项实施不到位问题,总结以下原因:

- 监管者允许企业根据自身的业务情况和风险管理实践对合规指南和控制措施进行灵活调整,由此导致部分控制措施未能有效实施。如在实施CSF的PR.AC-1时未考虑最小权限原则(PR.AC-4)。

- 在不同团队之间未能建立统一的合规管理和实施方案,如在此次事件中云端和本地部署未能实现控制措施的统一。

- 漏洞管理流程和合规实时监控措施未能有效执行,应该内部审核检查控制措施的实施情况,并参考最佳实践进行调整。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。