一、设备指纹的用途

物联网时代,网络环境中充斥着数量巨大、功能各异且种类繁多的物联网设备。如何在复杂且危险的网络环境中准确识别并有效监管这些设备,是物联网生态里各行各业都亟需解决的问题。

传统的解决方案一般依赖设备名称、签名、标签、编码等标识符来标识设备,然而这类基于标识符的技术存在明显的不足。首先,在日益复杂且充斥大量各类设备的网络环境中,标识符很容易被修改或复制伪造。此外,为了避免与其他设备重复,复杂度较低的单个标识符很难满足唯一标识一个设备的需求,多标识符解决方案日渐复杂;而设备标识符由设备生产厂商分配,设备的识别和监管却由设备的使用者负责,种类繁多的标识符方案对于使用者是不通用且难以修改的。最后,在隐私合规日渐重要的当下,由于通过一些设备唯一标识符可以很容易关联到使用设备的用户个体(如手机IMEI号),不当使用这些标识符极易造成合规风险。

通过设备的行为生成设备的指纹并对指纹进行评估,可以有效解决以上问题。有鉴于此,基于行为的设备指纹技术逐渐成为设备指纹技术研究的热点。

1.1 识别设备

识别设备是设备指纹的核心能力。该能力对网络空间测绘、资产管理、攻击朔源、威胁情报等任务至关重要,只有能够准确识别网络中的设备,相应的网络安全治理工作才能发挥相应作用。此外,不光网络安全治理的许多任务需要依赖识别设备,许多业务也需依赖识别设备才能开展,诸如用户画像、广告投放、风险控制、反欺诈等业务都出现了通过基于行为的设备指纹来识别设备的优秀实践案例。

对于不同的任务,对识别设备粒度的要求也不同。依照识别设备的粒度划分,用于识别设备的设备指纹方案主要可分为:识别设备种类、识别设备型号、识别设备个体三种。

1.1.1 识别设备种类与型号

并非所有的设备指纹方案都需要能够关联到设备个体。一些任务,如粒度较大的网络空间测绘,关注于识别某一网络中存在多少个人电脑、摄像头、手机等设备。除此之外,一些任务,如盘点某一类型工业设备各软硬件版本的台数,也仅需关注于区分同类设备的不同型号。

由于这些任务不需要精确关联到设备个体,我们可以收集对应设备种类或型号的特征行为,以此作为指纹,再通过简单的规则匹配进行指纹评估,就可以完成设备种类与型号识别。

1.1.2 识别设备个体

以识别设备个体为目标的设备指纹方案通常需要收集更多的设备行为数据来构建设备指纹以达到更高的识别粒度。这样的设备指纹不光可以用来标识个体设备,也可以用来对设备用户进行建模画像和身份认证。

该类设备指纹通常基于用户的输入与设备软硬件行为这两类行为数据构建。由于用户输入在不同设备、不同业务上存在较大差别,缺乏一般规律,故本文不详细展开介绍。关于设备行为数据的介绍详见第三章。

1.1.3 粒度与应用场景

以识别设备为目的的设备指纹方案中,设备指纹起到类似标识符的作用,标识设备的种类、型号或个体。在具体应用中,这类设备指纹一般仅作为设备的标识,需要结合其他应用数据才能实现具体任务。表1展示了不同识别粒度的设备指纹与对应的应用场景。

以识别设备个体为目标的设备指纹方案具有丰富的应用场景,也是当前设备指纹研究的热点方向。

1.2 异常监测

基于设备行为的设备指纹方案通过设备的行为数据来构建指纹。然而这些行为数据不光能够用来构建设备指纹,也能够反映设备的运行状态。以检测异常为目标的设备指纹方案,通过采集这些行为数据以监测设备的运行状态。按照目标异常来分类,这类设备指纹方案主要可分为以监测恶意行为为目的与以监测设备故障为目的两大类。

1.2.1 恶意行为监测

以恶意行为监测为目标的设备指纹通常以IDS的形式部署。基于目标恶意行为的不同,这类设备指纹方案收集的行为数据维度也不同。近年来,设备指纹研究面向的恶意行为包含了:流量异常、僵尸网络、DDoS攻击、Flash Crowd、端口扫描、网络嗅探、未授权连接、勒索软件、中间人攻击、漏洞利用、软件篡改、固件篡改等【1-5】各类恶意行为。

1.2.2 设备故障监测

以设备故障检测为目标的设备指纹通过设备的异常行为数据来判断设备是否存在硬件、服务或网络上的故障。近年来,设备指纹研究面向的故障主要覆盖:传感器故障、物理损坏、系统错误、资源耗尽、网络服务故障等方向【6-8】。

1.2.3 应用场景

以异常监测的设备指纹方案,一方面依靠指纹对设备进行标记和识别,一方面可以直接根据通过指纹收集的设备行为数据对设备的异常进行监测与分析。评估设备是否出现异常的方法,不光基于规则和知识,也可以基于数理统计、机器学习或时序分析。具体评估方法将在下一期进行介绍。

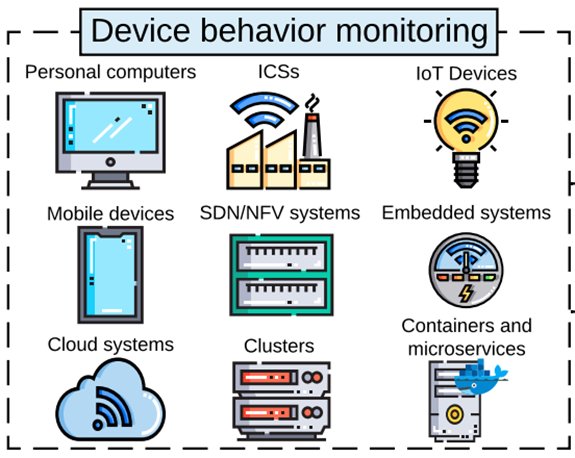

二、覆盖设备种类

设备指纹的研究覆盖各类设备。由于不同设备的属性、行为、交互方式、工作环境和数据收集方式均不相同,对于不同设备的设备指纹方案之间往往存在很大差别。

大致上来分,近年关于设备指纹的研究主要面向以下设备:

- 个人电脑:家庭或工作环境使用的电脑,按照供能机制可分为台式机与笔记本。

- 移动设备:主要包含智能手机和平板。这些设备的功率和能耗有一定的限制,且需要内置电池。

- 嵌入式系统:功耗低,性能交低,功能较少,通常被设计和部署来执行一些特殊任务的设备。

- 工控设备:这类设备用来监管、控制或执行工业流程中重要任务,诸如一些传感器、制动器等部署于数控系统中的设备。

- IoT设备:其他一切拥有处理能力且联网的设备,都可以被看作IoT设备。这类设备覆盖面很广,如智能穿戴设备、无人机等,都可算作IoT设备。

值得注意的是,伴随着虚拟化技术的发展和网络的复杂化,设备指纹近年也被应用于一些不符合传统“设备”概念的软件组件与服务中,以取代传统软件中一些基于签名的方案:

- 云服务系统:包含IaaS、PaaS、SaaS、雾计算、边缘计算在内的,通过网络获取远程服务资源的系统。

- SDN/NVF系统:遵循SDN架构(网络控制与数据平面解耦)或NVF架构(网络设备通过虚拟化技术由软件实现)的系统。

- 容器与微服务:通过容器(将应用代码和依赖一起打包以实现轻量级部署)或微服务(将单个功能以应用的方式部署以减少耦合)方式部署)部署的系统。

- 集群:一些列电脑、服务器等(大多数使用linux系统)的设备整合资源作为一个整体提供服务的系统。

虚拟化技术普遍应用和高速发展的当下,诸如云手机这样的虚拟设备仍在不断涌现。从监测和管理的层面看,软硬件之间的差别正在逐渐缩小。故而设备指纹的研究范围日渐广泛,几乎覆盖网络中的所有软硬件资产。虽然该技术仍被称为设备指纹,但设备指纹技术实际覆盖的范围已脱离传统“设备”的定义。不论是取代标识符或签名来识别软硬件资产,还是通过行为数据来监测软硬件异常,设备指纹技术在各类资产上都能发挥作用。

三、行为数据来源

设备指纹技术通过收集设备的行为数据来标识设备或监测设备异常。虽然针对不同的任务与不同的设备,不同设备指纹方案搜集的数据大相径庭,但依照行为主体,可以将其分为:用户行为、设备行为两大类。虽然用户行为数据是许多设备指纹方案中非常重要的一部分,但如前文所述,不同设备不同任务的用户行为可能存在巨大偏差,故本文暂不详细介绍。

对于设备行为,依照行为数据与设备的关系,大体上可以分为以下两大类:外部数据与内部数据。

篇幅所限,本期先为大家带来外部数据的介绍。

3.1 外部数据

外部数据指通常需要在设备外部添加额外的收集器(如网关、天线等)进行收集的设备行为信息。这些信息一般通过设备对外发送的信号进行收集。

3.1.1 网络通信

设备发出流量包的请求头与请求负载均包含许多有意义的行为特征。通信地址,协议种类,协议中各类参数的设置,负载包的内容,往往能很直观地反映设备的种类、型号与工作状态。

采用网络通信行为这一特征维度来构造指纹的设备指纹方案非常常见,该方案具有非常明显的优点。网络通信是一个对网络中各类设备都普遍适用的方案,几乎所有网络中的设备都会通过网络对外通信,且仅需一个网关就可以捕捉这些设备的通信行为数据。此外,网络通信流量包含许多信息,分析通信流量信息能够为监测设备的运行状态提供许多便利。

然而,网络通信行为数据可能因通信遭受攻击被重放或篡改,许多网络通信也会对信息进行加密。这些因素给通过网络行为数据的采集和分析带来了困难。

在网络通信行为数据这一特征维度,部分研究仅通过设备在单位时间内的通信吞吐量与通信地址来构建设备指纹。复杂一些的方案会对流量包头中的属性与流量负载的统计信息进行分析。最复杂的设备指纹方案,不光会尝试结合应用层对流量的负载内容进行分析,甚至会尝试对加密流量进行分析。

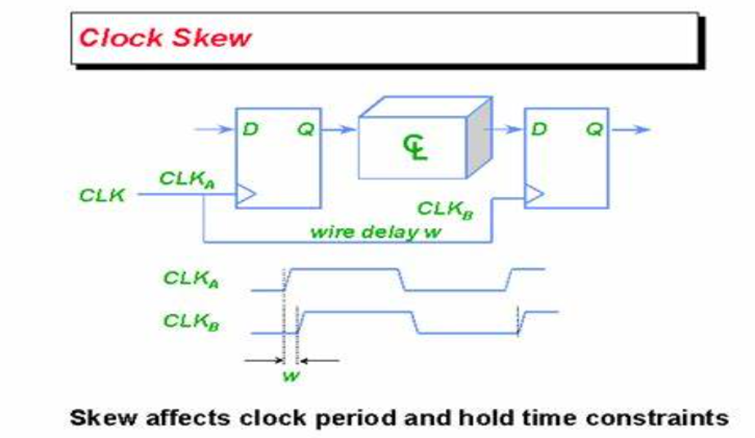

3.1.2 时钟偏移

由于设备中各部件布线长度及负载不同,同一个时钟信号到达相邻两个时序单元的时间会存在细微的不一致。由于生产工艺的原因,即使对于同类不同个体的设备,其时钟偏移也会有细微差别,且这一细微偏差可从设备外部进行采集。

时钟偏移这一维度的特征虽然在各类硬件设备中普遍存在,难以伪造,且能够比较方便地进行收集,但仍存在明显的缺点。首先,时钟偏移这一维度的特征包含的信息太少,导致该特征基本仅可用于标识设备;此外,时钟偏移是一个接近0的细微偏差,因此对该数据的测量精度要求很高,且若网络中存在大量设备,极易产生重复。因此,时钟偏移这一维度的特征一般用来在已知设备类型或型号的前提下,从网络中的少量该类设备中标识设备个体。

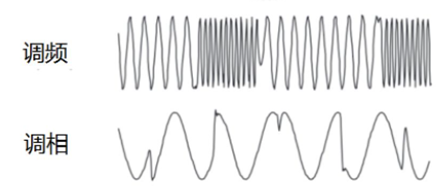

3.1.3 电磁信号

所有硬件设备均会对外部散发电磁信号,且这些电磁信号的特征很难被篡改或干预。一些研究通过广播信号的频率、相位等特征来识别无人机的型号。

电磁信号这一维度的特征虽然通用且难篡改,但也存在明显的缺点。首先,与时钟偏移类似,电磁信号包含的信息难以被分析从而用来监测设备运行状态;此外,由于电磁波在传播中会出现损耗,电磁信号的测量必须在物理空间上靠近目标设备。

四、小结

伴随物联网、虚拟化等技术的发展,加之网络攻击的常态化与隐私保护需求的强化,传统的标识符或签名技术已很难适应当前技术环境。本文对已广泛受到关注的设备指纹技术进行系统性的介绍,并跟踪近年来关于设备指纹技术的研究成果,阐述其研究对象与研究手段。

本期我们对设备指纹技术的用途、研究范围做了介绍,并对近年设备指纹研究中涉及到的部分设备外部行为数据进行了阐述。下一期本文将从设备行为数据中的内部行为数据继续介绍设备行为数据,以及这些研究中对设备指纹采用的评估方法,敬请期待!

参考文献

[1] R. Ferrando and P. Stacey. Classification of device behaviour in internet of things infrastructures: Towards distinguishing the abnormal from security threats. In 1st International Conference on Internet of Things and Machine Learning, pages 1–7, Oct. 2017.

[2] C. Yin, Y. Zhu, S. Liu, J. Fei, and H. Zhang. An enhancing framework for botnet detection using generative adversarial networks. In 2018 International Conference on Artificial Intelligence and Big Data, pages 228–234, May 2018.

[3] L. F. Carvalho, T. Abrao, L. S. Mendes, and M. L. Proenc¸a Jr. An ecosystem for anomaly detection and mitigation in software-defined networking. Expert Systems with Applications, 104:121–133, 2018.

[4] Y. Afek, A. Bremler-Barr, D. Hay, R. Goldschmidt, L. Shafir, G. Avraham, and A. Shalev. NFV-based IoT security for home networks using MUD. In 2020 IEEE/IFIP Network Operations and Management Symposium, pages 1–9, Apr. 2020.

[5] L. Fernandez Maimo, A. Huertas Celdran, A. L. Perales Gomez, F. J.Garcia Clemente, J. Weimer, and I. Lee. Intelligent and dynamic ransomware spread detection and mitigation in integrated clinical environments. Sensors, 19(5):1114, 2019.

[6] G. Manco, E. Ritacco, P. Rullo, L. Gallucci, W. Astill, D. Kimber, and M. Antonelli. Fault detection and explanation through big data analysis on sensor streams. Expert Systems with Applications, 87:141–156, 2017.

[7] T. Wang, J. Xu, W. Zhang, Z. Gu, and H. Zhong. Self-adaptive cloud monitoring with online anomaly detection. Future Generation Computer Systems, 80:89–101, 2018. A. Samir and C. Pahl. Detecting and localizing anomalies in container clusters using Markov models. Electronics, 9(1):64, 2020.

[8] A. Samir and C. Pahl. Detecting and localizing anomalies in container clusters using Markov models. Electronics, 9(1):64, 2020.

[9] P. M. S. Sánchez, J. M. J. Valero, A. H. Celdrán, G. Bovet, M. G. Pérez and G. M. Pérez, “A Survey on Device Behavior Fingerprinting: Data Sources, Techniques, Application Scenarios, and Datasets,” in IEEE Communications Surveys & Tutorials, vol. 23, no. 2, pp. 1048-1077, Secondquarter 2021, doi: 10.1109/COMST.2021.3064259.

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。