一、事件背景

上月23日,绿盟科技伏影实验室对外发布了《乌克兰遭受大规模网络攻击:政府银行中招》报告,文章发出后的第二天,俄罗斯在顿巴斯地区展开军事行动,俄乌战争全面爆发。

俄罗斯虽然在现实世界战争中占据优势,但据绿盟科技伏影实验室全球威胁狩猎系统监测,在网络世界中俄罗斯受到的攻击多于乌克兰,多方利益组织以恶意软件、DDoS攻击、漏洞利用、供应链攻击等多种攻击手段,对俄罗斯发起有组织、有计划的网络攻击。

除以”匿名者”组织为主的全球黑客团体外,乌克兰也通过在全球范围内招募乌克兰”IT志愿军”反击俄罗斯,对俄罗斯包括政府机构、关键基础设施和银行在内的 31 个俄罗斯关键基础设施目标进行网络攻击。

二、乌克兰“IT志愿军”

2月26日,军事行动开始两天后,乌克兰开始在全球招募IT 志愿军对俄罗斯政府机构、基础设施和银行发动DDoS攻击。“IT志愿军”列出了 31 个攻击目标,其中包括俄罗斯政府机构、政府存储设备和邮件服务器、三家银行、支持关键基础设施的大型企业、俄罗斯搜索引擎和电子邮件门户网站 Yandex等。此次活动通过 Telegram 频道和聊天室进行协调,分发进行DDOS攻击的指令和软件。

这是首支由乌克兰公开从全球招募的IT军队,招募的人员不像传统战争一样受到时空、人员国籍的限制,这种形式或将对未来的网络行动产生深远影响。

2.1 “IT志愿军”组织

“IT志愿军”采用Telegram频道进行任务分发与战场信息交换,该频道鼓励全球黑客对俄罗斯关键基础设施目标实施网络攻击,截至发稿前已有近30万人订阅频道。

图 2.1 乌克兰”IT志愿军”官方频道与讨论频道

我们在调查中亦跟踪到了非官方的乌克兰安全运营响应群组 (UkraineSecOps),经研判后,确定其为DDoS攻击团伙,该团伙现已将群组更换至Keybase安全聊天软件,通过使用Keybase对人员进行筛选,过滤无关人员、间谍人员,并使用分类功能,将各类人员明确分工,高效实施DDoS攻击任务。

2.2 提供攻击目标

IT志愿军组织专门为这支”IT志愿军”筛选后提供了一个包含31个俄罗斯关键基础设施目标的针对性清单,名单包含俄罗斯政府机构、三家银行和能源、钢铁、冶金等俄罗斯重要产业。关键基础设施重要性高,防护能力较脆弱,被攻击后影响力大,成为首要攻击对象之一。当然,俄罗斯最大的搜索引擎和电子邮件门户 Yandex 也被罗列其中。

| 目标 | 网站地址 | 类型 |

| 俄罗斯公共服务门户网站 | https://www.gosuslugi.ru | 政府 |

| 莫斯科公共服务门户网站 | https://www.mos.ru/uslugi | 政府 |

| 俄罗斯总统网站 | http://kremlin.ru | 政府 |

| 俄罗斯联邦政府官网 | http://government.ru | 政府 |

| 俄罗斯国防部网站 | https://mil.ru | 政府 |

| 俄罗斯联邦税务局官网 | https://www.nalog.gov.ru | 政府 |

| 俄罗斯联邦海关署网站 | https://customs.gov.ru | 政府 |

| 俄罗斯养老基金 | https://pfr.gov.ru | 政府 |

| 俄罗斯联邦通信、信息技术和大众传媒监督局 | https://rkn.gov.ru | 政府 |

| 俄罗斯联邦储蓄银行 | https://www.sberbank.ru | 银行 |

| 俄罗斯外贸银行 | https://www.vtb.ru | 银行 |

| 俄罗斯天然气工业银行 | https://www.gazprombank.ru | 银行 |

| 诺里尔斯克镍业 | https://www.nornickel.com | 冶金 |

| 俄罗斯铜业公司 | https://rmk-group.ru/ru | 冶金 |

| Polymeta金银生产商 | https://www.polymetalinternational.com/ru | 冶金 |

| 乌拉尔钾肥公司 | https://www.uralkali.com/ru | 农业 |

| 俄罗斯天然气工业股份公司 | https://www.gazprom.ru | 能源 |

| 卢克石油 | https://lukoil.ru | 能源 |

| 苏尔古特石油天然气公司 | https://www.surgutneftegas.ru | 能源 |

| 鞑靼斯坦石油公司 | https://www.tatneft.ru | 能源 |

| SIBUR石化 | https://www.sibur.ru | 能源 |

| Nangs石油天然气 | https://nangs.org | 能源 |

| EuroSibEnergo电力公司 | https://www.eurosib.ru | 能源 |

| 俄罗斯联合冶金公司 | https://omk.ru | 能源 |

| Magnit零售 | https://magnit.ru | 零售 |

| Yandex | https://ya.ru | 互联网 |

| 耶弗拉兹集团 | https://www.evraz.com/ru | 钢铁 |

| 新利佩茨克钢铁公司 | https://nlmk.com | 钢铁 |

| 北方钢铁厂 | https://www.severstal.com | 钢铁 |

| Metalloinvest钢铁 | https://www.metalloinvest.com | 钢铁 |

| TMK钢管集团 | https://www.tmk-group.ru | 钢铁 |

表2.1 IT志愿军攻击目标

2.3 提供攻击工具与手段

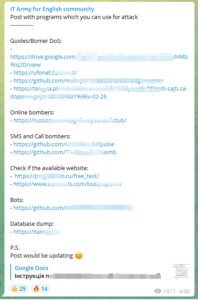

志愿军组织提供多种DDoS攻击工具,其分发的攻击工具包含在线、短信和电话、可用网站、机器人和命令行等多种执行方式。与此同时该组织还通过notion平台提供了多份DDoS攻击教学文档,供初学者快速上手,对目标发起攻击。

图 2.2 IT志愿军攻击工具

为了让没有任何技术能力的普通人也能参与针对俄罗斯的网络攻击,志愿军组织还开发了一款名为PLAY FOR UKRAINE的2048游戏,让普通人在玩游戏的过程中,也能对目标发起攻击,这种攻击手法简单易用,能够充分利用大量普通民众的力量,具有较大危害。

截止发稿,该游戏依旧可以访问。

图 2.3 web前端DDoS界面

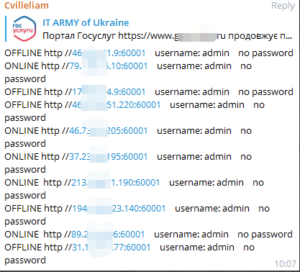

2.4 提供攻击基础设施

除了前面提到的直接进行DDoS攻击外,志愿军组织还提供了一些俄罗斯境内存在弱口令的设备作为攻击基础设施供攻击人员从俄罗斯本土发起攻击。

图 2.4 弱口令设备

“IT志愿军”疑似通过攻击俄罗斯重要目标,窃取大量gov.ru为后缀的俄罗斯本土邮箱账号密码数据,并在官方频道进行曝光,以供其他攻击者进一步扩大战果。

图 2.5 俄罗斯本土邮箱密码数据

2.5 认知对抗

认知对抗在本次俄乌网络行动中已经出现,通过屏蔽敌方发声渠道,同时积极对外发声,通过故意忽略自身存在的问题,刻意夸大敌方的问题,让各国民众对某一方产生好感,对另一方产生厌恶感,破坏信息的客观性与准确性,最终达到打压对手的目的。

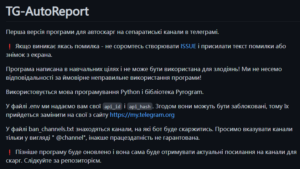

在本次事件中,志愿军组织对发布倾向俄罗斯的频道和人员,亦开发了一款名为TG-AutoReport的程序,该程序可以监测Telegram 上的亲俄罗斯频道,自动化对其进行举报处理。通过这种形式,可切断敌方对外发声渠道,达到打压对手的目的。

三、俄罗斯DDoS受攻击分析

2月14日以来,绿盟科技伏影实验室全球威胁狩猎系统监测到俄罗斯有1047个IP/域名遭受DDoS攻击,最长的持续7天1时28分14秒。

3.1 典型DDoS攻击事件

3.1.1针对俄罗斯政府网站(ru)的攻击

图 3.1 俄罗斯政府网站

系统从2月7日到2月27日监测到针对俄罗斯政府网站的五次攻击事件,第一次发生在2月7日12点6分,攻击者对该网站80端口进行攻击,持续时间7天1时28分14秒;第二次发生在2月25日凌晨1点37分,攻击者对该网站的56631端口进行攻击,持续时间4分10秒;第三次发生在2月25日20点13分,攻击者对该网站53端口进行攻击,持续时间11分35秒;第四次发生在2月26日11点16分,攻击者对该网站80端口进行攻击,持续时间7分10秒;第五次发生在2月27日晚23点30分,攻击者对该网站的多端口进行攻击,持续时间54秒。

截止发稿,该网站仍然无法访问。

3.2 受攻击IP分布

3.2.1 受攻击IP区域分布

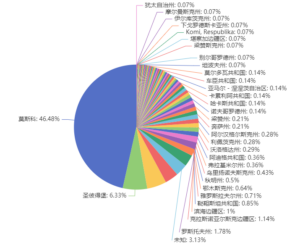

在俄乌冲突的局势下,针对俄罗斯的DDoS攻击地域分布与地区的政治地位、经济实力、科技发展息息相关。根据全球威胁狩猎系统监测数据,针对俄罗斯的33个区域的DDoS攻击中,莫斯科作为俄罗斯首都,是俄罗斯全国政治、经济、科学、文化及交通的中心,受攻击占比为46.48%,几乎占据了本次被攻击的“半壁江山“,圣彼得堡作为俄罗斯第二大城市,在俄罗斯经济中占有重要地位,受攻击占比为6.33%,是受攻击第二多的地区。除此之外,其他受DDoS攻击的区域分布比较均衡。

图 3.2 受攻击IP区域分布

3.2.2 受攻击IP ISP分布

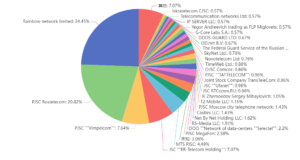

在信息化战争的时代背景下,互联网服务供应商(ISP)在国家的基础设施正常运转、信息及时传输方面占据着尤为重要的地位。根据全球威胁狩猎系统监测数据,在本次网络攻击事件中,俄罗斯的多家服务供应商遭到攻击,遭受攻击最多的两家为Rainbow network limited 和PISJ Rostelecom,其中PISJ Rostelecom是俄罗斯最大的数字服务提供商,被攻击占比为20.82%,其服务对象广泛,包括家庭、私营企业、政府和市政以及其他电信提供商,对俄罗斯的整体网络环境具有重要影响。

图 3.3 受攻击IP ISP分布

3.2.3 受攻击IP所属行业分布

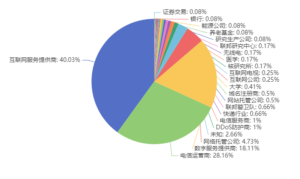

在信息化战争时代,围绕关键信息基础设施安全的网络攻防已成为国家间网络空间高强度对抗的主战场。根据全球威胁狩猎数据监测,俄罗斯受DDoS攻击的行业与基础设施关系紧密,其中受攻击最多的为互联网服务提供商,占比达到40.03%,电信运营商和数字服务提供商分居二三位。这些受攻击较多的行业均与基础设施的正常服务密切相关,一旦这些行业服务瘫痪,带来的损失不可估量。

图 3.4 受攻击IP 所属行业分布

3.3 攻击持续时长分布

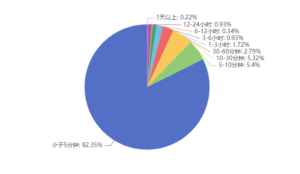

伴随着全球网络安全防护能力的提升,在大规模的网络DDoS攻击事件中,一些发动成本较低、持续时间较长的廉价攻击逐渐被持续时间较短、攻击频率和复杂度较高的攻击所替代。根据全球威胁狩猎系统监测数据来看,在此次俄罗斯遭受的DDoS攻击事件中,82.35%的DDoS攻击时长都在5分钟以内,表明攻击者倾向于短时间、高频率的脉冲攻击,这种攻击手段会给目标服务器带来持续性破坏,为DDoS防护人员组织有效防御增加难度。

图 3.5 DDoS攻击持续时长占比

3.4 受攻击域名 (部分)

全球威胁狩猎系统监测到的俄罗斯受攻击域名与乌克兰”IT志愿军”所公布域名基本一致,均是俄罗斯的重要基础设施,从2月14日起,这些网站均遭受到了针对不同服务的DDoS攻击。很明显,这是一场目的明确的DDoS攻击活动。

表 3.1 受攻击域名 (部分)

四、总结

随着乌克兰局势的不断升级,俄罗斯与西方围绕乌克兰博弈已经延伸到网络空间,从发现APT组织Lorec53(洛瑞熊)在乌克兰地区的攻击活动,到跟踪大规模的勒索软件攻击以及DDoS攻击,绿盟科技伏影实验室全球威胁狩猎系统全程监测整个俄乌网络行动进程。

针对本次俄乌网络行动,主要有以下启示:

- 网络行动已经成为现代战争重要组成部分

结合本次事件可以看到,网络行动正在成为俄乌战场中的重要组成部分,甚至成为影响战场走势走向的胜负手段。网络行动正迅速成为现代战争的一个常态,网络已经成为打赢现代战争的必争之地。

- 关键基础设施成为网络行动攻击主战场

在本次的网络行动中,各方黑客首要攻击的目标均为关乎国计民生的关键基础设施,包括国防系统、能源系统、政府网站等,关键基础设施相当于现实世界运行的中枢神经,这些设施的瘫痪往往会造成更为严重的后果。

- 网络行动不仅仅是敌对双方参与,双方将面临更多的攻击者

网络空间不受时空与参战人员国籍的限制,这使得网络行动无需像传统战争一样受到客观环境的约束,另一方面,网络行动中的攻击工具与手段具备非垄断性,只要利用现成的工具,参与战争的主体不再是敌对双方,任何国家甚至是个人均可以随时随地发起针对性行动。

- 网络战中非国家行为体的作用不可小觑

本次网络行动中掺杂了多方利益组织,除了国家军事级别的黑客外,还有匿名者(Anonymous)黑客团体。多方利益组织以DDoS攻击、漏洞利用、供应链攻击、恶意软件等多种攻击手段,对敌对方发起有组织、有计划的网络攻击。

- DDoS攻击由于其成本低危害大的特性已经成为网络行动中的常规手段

从2007年的爱沙尼亚遭受大规模DDoS攻击事件,到今天的乌克兰和俄罗斯开展DDoS攻击网络行动,DDoS攻击威胁正呈现不断攀升的趋势。伴随着网络安全技术的迅猛发展,DDoS攻击的成本越来越低,越来越普遍,小到一个网站,大到一个国家,DDoS攻击无孔不入,严重威胁着互联网和国家基础设施的安全。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。