2月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Samba远程代码执行漏洞(CVE-2021-44142)影响范围相对较大。由于Samba的vfs_fruit模块默认配置下允许通过扩展文件属性进行越界堆读写。当smbd解析EA元数据时,对文件扩展属性具有写访问权限的远程攻击者(guest账户或未授权用户)可使用smbd的权限(通常是root)执行任意代码,CVSS评分9.9。

另外,本次微软共修复了48个漏洞,重要(Im portant)漏洞有 48 个,其中涉及Windows、Microsoft Office、Microsoft Dynamics、Azure等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,攻击者利用不同恶意软件对国家级企业发起的攻击相对频繁,其中包括A2541组织利用AsyncRAT恶意软件对航空业发起钓鱼攻击,研究人员追踪发现一个名为 TA2541 的组织从 2017 年开始的网络钓鱼活动。该组织利用针对航空业的网络钓鱼攻击的电子邮件中提到了燃料、飞机零件和运输等主题。这些网络钓鱼电子邮件包含指向存储恶意 Visual Basic 文件的 google 驱动器的链接;和攻击者利用Wiper 恶意软件攻击伊朗广播公司 IRIB,研究人员表示伊朗国家广播公司IRIB遭到入侵,恶意可执行文件和擦除器应对攻击负责。Wiper恶意软件具有多种功能,包括劫持多个电视台播放政治反对派领导人要求暗杀伊朗最高领导人的录音。其他功能包括自定义后门、屏幕截图功能和用于下载其他恶意可执行文件的几个 bash 脚本。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

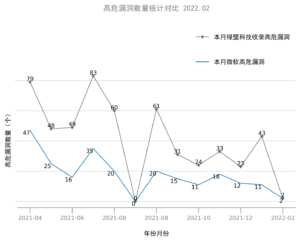

2022年02月绿盟科技安全漏洞库共收录203个漏洞, 其中高危漏洞2个,微软高危漏洞2个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2022.02.28

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- Lazarus APT利用 Windows 更新客户端 GitHub

【标签】Lazarus

【时间】2022-02-09

【简介】

Lazarus Group 是自 2009 年以来一直活跃的最复杂的朝鲜 APT 之一。该组织过去对许多高调的攻击负责,并获得了全世界的关注。Malwarebytes 威胁情报团队正在积极监控其活动,并能够在 2022 年 1 月 18 日发现新的活动。在这次活动中,Lazarus 进行了鱼叉式网络钓鱼攻击,这些攻击使用了使用其已知工作机会主题的恶意文档作为武器。我们发现了两份伪装成美国全球安全和航空航天巨头洛克希德马丁公司的诱饵文件,巧妙地使用 Windows Update 来执行恶意负载,以及将 GitHub 作为命令和控制服务器。

【参考链接】

https://ti.nsfocus.com/security-news/IlNgz

【防护措施】

绿盟威胁情报中心关于该事件提取12条IOC,其中包含2个域名和10个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 国内某macOS 应用下载站遭黑客投毒攻击

【标签】macOS

【时间】2022-02-22

【简介】

威胁研究员发现,国内某第三方 macOS 应用下载站(www.macwk.com)上出现被APT 组织投毒的数据库管理应用 Navicat Premium。Navicat Premium 是一款流行的收费数据库管理应用,攻击者利用部分使用者寻找破解版的需求,在流行的第三方 macOS 应用下载站投放被投毒的 Navicat Premium 破解版,进而实现对下载使用者的入侵。鉴于该站点上此应用下载量较高(历史总计超 37 万次),且投毒事件超过三周,我们判断该事件影响范围较广。相关木马与 2021 年 9 月份披露的安全事件macOS 平台上多款常用运维工具遭 APT 投毒攻击中使用的木马相同,因此将攻击者归属为Winnti 族组织。

【参考链接】

https://ti.nsfocus.com/security-news/IlNi6

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含1个IP和1个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Arid Viper APT利用Delphi恶意软件对巴勒斯坦发起新一波以政治为主题的网络钓鱼攻击

【标签】Delphi恶意软件

【时间】2022-02-23

【简介】

研究人员发现了自 2017 年以来使用 Delphi 恶意软件的持续活动的新浪潮。而最近一波攻击使用最初发布在土耳其国营通讯社Anadolu和巴勒斯坦MA\’AN 发展中心的内容以活动家和巴勒斯坦机构为目标,调查后发现用于针对巴勒斯坦实体的植入物由基于 Delphi 的 Micropsia 版本组成,该植入程序由一个 Delphi 表单组成,该表单具有四个按钮和四个计时器,用于执行下述不同的恶意活动。

【参考链接】

https://ti.nsfocus.com/security-news/IlNim

【防护措施】

绿盟威胁情报中心关于该事件提取22条IOC,其中包含7个域名和15个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用恶意excel文件传播BitRAT恶意软件

【标签】BitRAT

【时间】2022-02-23

【简介】

安全研究员最近发现了一个外观奇特的Excel 宏文件 (XLSM),其中似乎包含 NFT 相关信息。但相反,它会在后台下载并安装 BitRAT 恶意软件。首先,XLSM 被命名为“NFT_Items.xlsm”。其次,该文件有两本工作簿,其中一本是希伯来语的。该工作簿包含似乎是处理 NFT 的合法 Discord ,它还包括 NFT 的名称、潜在投资回报的预测(炒作、稳定和 50/50)以及销售数量。研究人员表示攻击通过使用 Discord 托管恶意文件来滥用 Discord,并且攻击者很可能向以色列的 NFT 爱好者发送了一条消息,以诱使他们下载并打开恶意 XLSM,从而达到传播BitRAT恶意软件的目的。

【参考链接】

https://ti.nsfocus.com/security-news/IlNin

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含1个IP和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Transparent Tribe组织利用Crimson RAT发起钓鱼攻击

【标签】Crimson RAT

【时间】2022-02-23

【简介】

近日,安全研究院在日常的威胁狩猎中捕获了Transparent Tribe组织的多个Crimson RAT攻击样本。在此攻击活动中,攻击者使用图片文件图标用作恶意软件图标,诱使目标打开\”图片\”查看,实则运行恶意软件。当受害者点击执行诱饵文件之后,将会在本地释放一个压缩包,并执行压缩包内包含的Transparent Tribe组织的自有远控软件Crimson RAT。

【参考链接】

https://ti.nsfocus.com/security-news/IlNio

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,其中包含2个IP和6个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Wiper 恶意软件攻击伊朗广播公司 IRIB

【标签】Wiper

【时间】2022-02-24

【简介】

研究人员表示伊朗国家广播公司 IRIB 遭到入侵,恶意可执行文件和擦除器应对攻击负责。Wiper恶意软件具有多种功能,包括劫持多个电视台播放政治反对派领导人要求暗杀伊朗最高领导人的录音。其他功能包括自定义后门、屏幕截图功能和用于下载其他恶意可执行文件的几个 bash 脚本。在调查研究中研究人员发现了两个相同的 .NET 示例msdskint.exe,它们的主要目的是擦除计算机的文件、驱动器和 MBR。这也可以从 PDB 路径中推导出来:C:\\work\\wiper\\Wiper\\obj\\Release\\Wiper.pdb。此外,该恶意软件还能够清除 Windows 事件日志、删除备份、终止进程、更改用户密码等。

【参考链接】

https://ti.nsfocus.com/security-news/IlNiC

【防护措施】

绿盟威胁情报中心关于该事件提取22条IOC,其中包含22个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Trickbot恶意软件对多家知名公司的客户发起攻击

【标签】Trickbot

【时间】2022-02-24

【简介】

研究人员表示Trickbot 是一种复杂且用途广泛的恶意软件,具有 20 多个可按需下载和执行的模块。此类模块允许执行各种恶意活动,并对主要位于美国的 60 家知名金融(包括加密货币)和技术公司的客户构成巨大危险。自 2020 年 10 月以来,类似于 Zeus 恶意软件的 injectDll 模块被频繁使用,该模块将恶意代码注入 Web 浏览器以窃取银行和凭证数据。此外,Trickbot 拥有多种反分析技术,其中许多在低水平上都非常复杂。这种增加的混淆使其受到希望在较长时间内隐藏其行为的攻击者的欢迎。

【参考链接】

https://ti.nsfocus.com/security-news/IlNiE

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含2个域名和1个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- A2541组织利用AsyncRAT恶意软件对航空业发起钓鱼攻击

【标签】AsyncRAT

【时间】2022-02-24

【简介】

研究人员追踪发现一个名为 TA2541 的组织从 2017 年开始的网络钓鱼活动。该组织利用针对航空业的网络钓鱼攻击的电子邮件中提到了燃料、飞机零件和运输等主题。这些网络钓鱼电子邮件包含指向存储恶意 Visual Basic 文件的 google 驱动器的链接。一旦执行,这些文件就会运行注入 RegScvs.exe 的 powershell 命令,从而允许攻击者禁用 Windows 反恶意软件扫描接口 (AMSI)。在防御受到威胁的情况下,powershell 命令会连接到攻击者的 C2 基础设施以安装远程访问木马 (RAT)。

【参考链接】

https://ti.nsfocus.com/security-news/IlNiD

【防护措施】

绿盟威胁情报中心关于该事件提取15条IOC,其中包含11个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Shuckworm针对乌克兰发起网络间谍攻击

【标签】Shuckworm

【时间】2022-02-11

【简介】

与俄罗斯有关的 Shuckworm 组织(又名 Gamaredon,Armageddon)正在继续对乌克兰的目标进行网络间谍攻击,近期,安全研究员发现了很多针对该国许多组织的未遂攻击的证据。众所周知,该组织使用网络钓鱼电子邮件向目标分发免费可用的远程访问工具,包括远程操纵器系统 (RMS) 和 UltraVNC,或名为 Pterodo/Pteranodon 的定制恶意软件。乌克兰安全局 (SSU)最近发布的一份报告指出,Shuckworm 的攻击最近变得越来越复杂,攻击者现在使用非本地工具来窃取凭据并在受害者网络上横向移动。

【参考链接】

https://ti.nsfocus.com/security-news/IlNgA

【防护措施】

绿盟威胁情报中心关于该事件提取条235条IOC,其中包含210个样本、5个域名和20个URL;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 伊朗 APT MuddyWater 通过恶意 PDF、可执行文件针对土耳其用户

【标签】MuddyWater

【时间】2022-02-11

【简介】

MuddyWater采用的典型 TTP 是在其感染链中大量使用脚本,使用 PowerShell 和 Visual Basic 等语言,以及频繁使用本地二进制文件 (LoLBins),频繁开启各种活动。近期,安全研究员观察到 MuddyWater 针对土耳其用户开展的一项活动。该活动包括使用恶意 PDF 和 Microsoft Office 文档 (maldocs) 作为初始感染媒介。这些恶意文档被命名为伪装成土耳其卫生和内政部的合法文件。恶意软件会执行一系列部署在受感染端点上的脚本,作为额外负载的下载器和工具。该攻击者在此活动中进行的攻击中使用了标志或令牌。这些令牌旨在表明该组织的恶意工件已成功感染目标。

【参考链接】

https://ti.nsfocus.com/security-news/IlNgB

【防护措施】

绿盟威胁情报中心关于该事件提取条56条IOC,其中包括14个URL、11个IP和31个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。