12 月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告;CERT 监测到微

软发布 12 月安全更新补丁,修复 34 个安全问题,涉及 Microsoft Power Platform、Windows MSHTML、Internet 连接共享(ICS)等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有 4 个,重要(Important)漏洞有 30 个。其中包括 1 个 0day 漏洞:

AMD 处理器推测性信息泄露漏洞(CVE-2023-20588)

请相关用户尽快更新补丁进行防护。以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

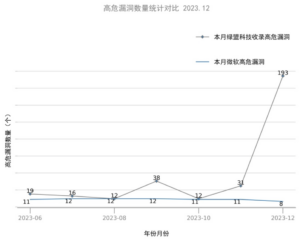

2023年12月绿盟科技安全漏洞库共收录368个漏洞, 其中高危漏洞193个,微软高危漏洞8个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.01.03

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

【标签】UAC-0099

【时间】2023-12-28

【简介】

据Securityaffairs网站消息,具有俄罗斯背景的黑客组织UAC-0099正在利用WinRAR中的一个零日漏洞(已修复,编号CVE-2023-38831)对乌克兰传播LONEPAGE恶意软件。实际上,自2022年中旬以来,UAC-0099一直在对乌克兰境外公司的员工进行攻击。直到2023年5月,乌克兰计算机紧急响应团队CERT-UA发出警告,称UAC-0099对乌克兰的国家机构和媒体代表进行了网络间谍攻击。

【参考链接】

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】APT 33

【时间】2023-12-28

【简介】

Security Affairs网站消息,微软近期发现疑似与伊朗有关联的APT33威胁组织(又名Peach Sandstorm、Holmium、Elfin和Magic Hound)正在利用FalseFont恶意后门,瞄准全球各国的国防承包商。微软在报告中指出,其研究团队观察到疑似伊朗民族国家行为体APT33威胁组织目前正试图向为国防工业基地(DIB)部门组织工作的员工,发送一个名为FalseFont的新型恶意后门。

【参考链接】

Iran-linked APT33 targets Defense Industrial Base sector with FalseFont backdoor

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 国际安全厂商Fortinet公布勒索家族Rhysida最新IOC

【标签】Rhysida

【时间】2023-12-28

【简介】

Rhysida勒索软件是一个新的勒索软件组织,它使用勒索软件即服务 (RaaS)模型,由创建和提供勒索软件、操作勒索软件所需的基础设施以及对受害者执行攻击的附属机构组成的开发人员组成。Rhysida第一个勒索软件样本于 2023 年 5 月被发现并提交给公共病毒扫描服务。2023年8月4日,美国卫生部门网络安全协调中心 (HC3)发布了针对 Rhysida 勒索软件的部门警报。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】变色龙

【时间】2023-12-28

【简介】

变色龙安卓银行木马最近发布了最新的版本并重出江湖,它采用了一种非常“野”的方式来接管设备——禁用指纹和面部解锁功能,以窃取设备的PIN码。但不得不说,确实可以实现窃取Android手机PIN码。它通过使用HTML页面的技巧来获取访问辅助服务的权限,以及一种干扰生物识别操作的方法,来窃取PIN码并随意解锁设备。今年四月份发现的变色龙早期版本冒充澳大利亚政府机构、银行以及CoinSpot加密货币交易所,对被感染的设备进行键盘记录、覆盖注入、窃取Cookie和短信。

【参考链接】

https://www.bleepingcomputer.com/news/security/android-malware-chameleon-disables-fingerprint-unlock-to-steal-pins/

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Mallox勒索病毒分析

【标签】mallox

【时间】2023-12-28

【简介】

绿盟威胁情报中心更新了今年mallox勒索病毒的数百个病毒及变种,可以用于Mallox病毒的勒索监测。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】FalseFont,APT33

【时间】2023-12-28

【简介】

近日,微软称伊朗网络间谍组织APT33正在利用FalseFont后门恶意软件攻击全球国防工业基地。据观察,伊朗民族国家黑客Peach Sandstorm曾试图向国防工业基地(DIB)部门的组织员工发送名为FalseFont的开发后门。此类攻击针对的目标包括10万多家参与研究和开发军事武器系统、子系统和组件的国防公司和分包商。

【参考链接】

https://www.bleepingcomputer.com/news/security/microsoft-hackers-target-defense-firms-with-new-falsefont-malware/

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】8220,CVE-2020-14883

【时间】2023-12-28

【简介】

近日,Imperva发布安全公告称,观察到8220组织正在利用甲骨文WebLogic服务器中的一个高严重性漏洞来传播他们的恶意软件。该漏洞编号CVE-2020-14883(CVSS 评分:7.2),是一个远程代码执行漏洞,常被攻击者利用来绕过服务器认证。

【参考链接】

https://thehackernews.com/2023/12/8220-gang-exploiting-oracle-weblogic.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】MuddyC2Go

【时间】2023-12-28

【简介】

伊朗民族国家组织名为MuddyWater利用新发现的名为MuddyC2Go的命令与控制 (C2) 框架来攻击埃及、苏丹和坦桑尼亚的电信部门。Broadcom旗下的赛门铁克威胁猎手团队正在跟踪以Seedworm名义跟踪该活动,该活动还以Boggy Serpens、Cobalt Ulster、Earth Vetala、ITG17、Mango Sandstorm(以前称为Mercury)、Static Kitten、TEMP.Zagros等绰号进行和黄尼克斯。

【参考链接】

https://www.t00ls.com/articles-70921.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 疑似APT组织Lazarus使用npm包供应链的攻击

【标签】Lazarus

【时间】2023-12-28

【简介】

2023年12月,安全厂商发现一批疑似APT组织Lazarus使用的复杂下载器样本。这类样本经过多层嵌套的PE文件加载,最终从C2服务器下载后续载荷并执行。其中一个C2服务器IP地址在不久前被披露用于一起软件供应链攻击事件,攻击者通过伪装为与加密有关的npm包投递恶意软件。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】BlackCat

【时间】2023-12-28

【简介】

lackCat勒索软件(又名AlphaVM、AlphaV或ALPHV)于2021年11月中旬首次被Malwarehuntertam研究人员披露,是第一个基于RUST语言编写的专业勒索软件家族系列,并因其高度定制化和个性化的攻击而迅速赢得市场。该软件不仅能够在各种企业环境进行攻击,还在短期内成功执行了多次引人注目的攻击,受害者包括汽车消费电子巨头Voxx Electronics、美国法院、知名手表品牌Seiko等等。

【参考链接】

https://www.freebuf.com/news/topnews/386935.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 对海康威视综合安防管理平台的勒索攻击事件

【标签】TellYouThePass

【时间】2023-12-28

【简介】

2023年12月,绿盟应急响应中心发现多起针对海康威视综合安防管理平台的勒索攻击事件。攻击者利用文件上传漏洞上传Webshell获取系统权限,并执行勒索病毒对文件进行加密,加密文件后缀为locked1,同时生成勒索信息文件README2.html,根据加密后缀、勒索邮箱等信息,这些勒索事件均可关联到TellYouThePass家族。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 活跃勒索病毒Mallox样本

【标签】Mallox

【时间】2023-12-28

【简介】

活跃勒索病毒Mallox样本库更新,可以用于Mallox病毒检测活动

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】NKAbuse

【时间】2023-12-28

【简介】

来自卡巴斯基全球应急响应团队(GERT)的网络安全研究人员已经确定,NKAbuse恶意软件正在积极瞄准哥伦比亚、墨西哥和越南的设备。

【参考链接】

New ‘NKAbuse’ Linux Malware Uses Blockchain Technology to Spread

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Teal Kurma,SnappyTCP

【时间】2023-12-28

【简介】

研究人员披露来自土耳其相关联的攻击者,即Teal Kurma(又名Sea Turtle、Marbled Dust、Cosmic Wolf)。Teal Kurma组织主要攻击目标为整个欧洲和中东地区。2021年至2023年间,攻击者者使用了SnappyTCP,这是一种适用于Linux/Unix的简单反向TCP shell,具有基本的C2功能,也用于在系统上建立持久性。该恶意软件至少有两个主要变体;一种使用明文通信,另一种使用TLS进行安全连接。

【参考链接】

https://www.pwc.com/gx/en/issues/cybersecurity/cyber-threat-intelligence/tortoise-and-malwahare.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】SugarGh0st RAT

【时间】2023-12-28

【简介】

一名威胁行为者被认为是利用名为SugarGh0st RAT的远程访问木马针对乌兹别克斯坦外交部和韩国用户的恶意活动。该活动于2023年8月之前开始,利用两种不同的感染序列来传播恶意软件,该恶意软件是Gh0st RAT(又名Farfli)的定制变体。Cisco Talos研究人员Ashley Shen和Chetan Raghuprasad表示,它具有“根据C2的指示促进远程管理任务,并根据命令结构和代码中使用的字符串的相似性修改通信协议”的功能。攻击从包含诱饵文档的网络钓鱼电子邮件开始,打开后会激活一个多阶段过程,从而部署SugarGh0st RAT。

【参考链接】

https://thehackernews.com/2023/12/chinese-hackers-using-sugargh0st-rat-to.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。