绿盟科技发布了本周安全通告,周报编号NSFOCUS-19-15, 绿盟科技漏洞库 本周新增21条,其中高危14条。本次周报建议大家关注Microsoft Windows CSRSS 本地权限提升漏洞,当Windows客户端服务器运行时子系统(CSRSS)无法正确处理内存中的对象时,存在一个特权提升漏洞。成功利用此漏洞的攻击者可以运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。攻击者首先必须登录系统才能利用此漏洞,然后运行特制的应用程序来控制受影响的系统。目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

焦点漏洞

- Microsoft Windows CSRSS 本地权限提升漏洞

- CVE ID

- CVE-2019-0735

- NSFOCUS ID

- 43116

- 受影响版本

- Microsoft Windows Server

- 漏洞点评

- 当Windows客户端服务器运行时子系统(CSRSS)无法正确处理内存中的对象时,存在一个特权提升漏洞。成功利用此漏洞的攻击者可以运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。攻击者首先必须登录系统才能利用此漏洞,然后运行特制的应用程序来控制受影响的系统。目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

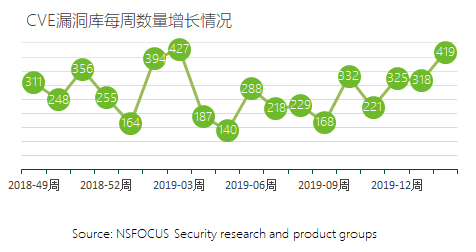

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显增长。

1.2 威胁信息回顾

- 标题:黑客入侵微软支持代理以访问Outlook电子邮件帐户

- 时间:2019-04-14

- 简介:对于Microsoft Outlook电子邮件服务的用户来说,黑客已经破坏了Microsoft支持代理来访问他们的电子邮件帐户。今年早些时候,黑客攻击了微软的客户支持门户网站,并获得了使用微软Outlook服务注册的一些电子邮件帐户的访问权限。微软通知其部分用户存在安全漏洞,并通过电子邮件确认黑客已在2019年1月1日至2019年3月28日期间访问了有关其OutLook帐户的信息。一些Reddit用户确认已收到Microsoft的数据泄露通知电子邮件。

- 链接:https://thehackernews.com/2019/04/microsoft-outlook-email-hack.html

- 标题:Gaza Cybergang威胁组织的攻击活动

- 时间:2019-04-10

- 简介:Gaza Cybergang(又名Molerats)是一个有政治动机的威胁组织,该组织主要针对中东、欧洲和美国。近期发现Gaza Cybergang组织针对大使馆和政治人员的一起攻击,此次攻击活动严重依赖使用粘贴站点(SneakyPastes),以便逐步将远程访问木马或多个木马潜入受害者系统。SneakyPastes最受欢迎的目标是大使馆,政府机构,教育机构,媒体机构,记者,活动家,政党或人员,医疗保健和银行业。

- 链接:https://securelist.com/gaza-cybergang-group1-operation-sneakypastes/90068/

- 标题:TP-LINK路由器爆缓冲区0day漏洞

- 时间:2019-04-09

- 简介:TP-Link WR940N和TL-WR941ND两种型号的路由器容易受到零日漏洞的攻击,这些漏洞允许攻击者控制两者。这个漏洞是由缓冲区溢出导致,可被攻击者利用远程控制设备。

- 链接:https://threatpost.com/tp-link-routers-vulnerable-to-zero-day-buffer-overflow-attack/143575/

- 标题:TajMahal-一个复杂的新APT框架

- 时间:2019-04-10

- 简介:TajMahal是在2018年秋季发现的一个以前未知且技术复杂的APT框架。它包括后门,加载器,协调器,C2通信器,录音机,键盘记录器,屏幕和网络摄像头抓取器,文档和加密密钥窃取程序,甚至是受害者机器的自己的文件索引器。我们发现其加密的虚拟文件系统中存储了多达80个恶意模块,这是我们见过的APT工具集中插件数量最多的插件之一。

- 链接:https://securelist.com/project-tajmahal/90240/

- 标题:Siemens解决了多个产品中安全漏洞

- 时间:2019-04-12

- 简介:当地时间4月9日,西门子(SIEMENS)官方发布通告修复了其多款产品中不同程度的安全漏洞,受影响产品包括SIMATIC WinCC OA、Spectrum Power、RUGGEDCOM RXO II等。其中包含CVSS 3.0评分10分的漏洞2个。

- 链接:https://blog.nsfocus.net/siemens-multiple-product-vulnerabilities-april/

- 标题:APT28干扰乌克兰选举

- 时间:2019-04-12

- 简介:3月中旬,一份有关乌克兰选举的可疑办公室文件在野外出现,疑似是APT28威胁组织所为。这份文件并不常见,它似乎是经过精心准备的,谈论的是谁在选举民调中领先,讨论的是最受欢迎的候选人沃洛迪迈尔泽伦斯基(Volodymyr Zelenskiy)的生活,他被定义为人民的仆人,还有一个强烈的标题,指的是乌克兰和俄罗斯之间的冲突。

- 链接:https://securityaffairs.co/wordpress/83729/apt/apt28-upcoming-elections-interference.html

- 标题:网络钓鱼电子邮件推动WinRAR漏洞利用

- 时间:2019-04-10

- 简介:最近发现了一个网络攻击它使用了CVE-2018-20250的漏洞利用程序,这是几周前发布的一个旧的WinRAR的漏洞,主要针对卫星和通信行业的组织。包含多种代码执行技术的复杂攻击链试图运行无文件的PowerShell的后门攻击,允许攻击者完全控制受感染的计算机。

- 链接:https://www.microsoft.com/security/blog/2019/04/10/analysis-of-a-targeted-attack-exploiting-the-winrar-cve-2018-20250-vulnerability/

- 标题:EMOTET新变种针对金融和银行服务

- 时间:2019-04-10

- 简介:EMOTET在智利传播主要针对金融和银行服务。在2019年3月18日至26日期间检测到数百名受此恶意软件影响的用户。这种威胁被称为银行木马恶意软件,它通过将恶意代码注入计算机来收集财务信息。

- 链接:https://securityaffairs.co/wordpress/83620/breaking-news/emotet-targets-chile.html

- 标题:Confluence SSRF及远程代码执行漏洞

- 时间:2019-04-03

- 简介:近日,Confluence官方发布了SSRF漏洞(CVE-2019-3395)及远程代码执行漏洞(CVE-2019-3396)的安全通告,攻击者利用漏洞可实现远程代码执行、服务器端请求伪造。此次通告的漏洞分别存在于WebDAV、及Widget连接器中。

- 链接:https://blog.nsfocus.net/confluence-ssrf/

- 标题:线上市场以5至200美元的价格出售超过6万的数字身份

- 时间:2019-04-09

- 简介:目前,在创世纪商店(Genesis Store)上出售了超过60,000个被盗数字档案,这是一个由卡巴斯基实验室研究人员发现和曝光的私人且仅限受邀的在线网络犯罪市场。这些配置文件包括:浏览器指纹,网站用户登录和密码,cookie,信用卡信息。每个配置文件的价格从5到200美元不等,它在很大程度上取决于被盗信息的价值。

- 链接:https://www.bleepingcomputer.com/news/security/criminal-market-sells-over-60k-digital-identities-for-5-200/

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

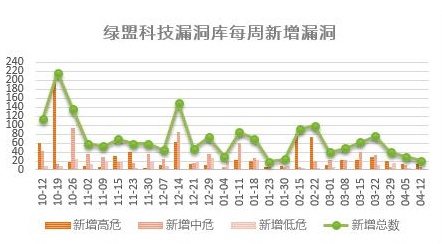

2.1 漏洞库统计

截止到2019年4月12日,绿盟科技漏洞库已收录总条目达到43115条。本周新增漏洞记录21条,其中高危漏洞数量14条,中危漏洞数量7条,低危漏洞数量0条。

- Samba 目录遍历漏洞(CVE-2019-3880)

- 危险等级:中

- BID:107799

- cve编号:CVE-2019-3880

- Adobe Flash Player越界读取信息泄露漏洞(CVE-2019-7108)

- 危险等级:高

- BID:107814

- cve编号:CVE-2019-7108

- Adobe Dreamweaver 信息泄露漏洞(CVE-2019-7097)

- 危险等级:中

- BID:107825

- cve编号:CVE-2019-7097

- Microsoft Windows CSRSS 本地权限提升漏洞(CVE-2019-0735)

- 危险等级:中

- BID:107740

- cve编号:CVE-2019-0735

- Adobe InDesign 任意代码执行漏洞(CVE-2019-7107)

- 危险等级:中

- BID:107821

- cve编号:CVE-2019-7107

- Adobe Bridge CC 释放后重用信息泄露漏洞(VE-2019-7136)

- 危险等级:高

- BID:107813

- cve编号:CVE-2019-7136

- Adobe Bridge CC 越界写入远程代码执行漏洞(CVE-2019-7132)

- 危险等级:高

- BID:107820

- cve编号:CVE-2019-7132

- Adobe Bridge CC 内存破坏漏洞(CVE-2019-7137)

- 危险等级:高

- BID:107810

- cve编号:CVE-2019-7137

- Microsoft Office 远程代码执行漏洞(CVE-2019-0801)

- 危险等级:高

- BID:107738

- cve编号:CVE-2019-0801

- Foreman 信息泄露漏洞(CVE-2019-3893)

- 危险等级:中

- BID:107846

- cve编号:CVE-2019-3893

- Microsoft Excel 远程代码执行漏洞(CVE-2019-0828)

- 危险等级:中

- BID:107751

- cve编号:CVE-2019-0828

- Microsoft Windows GDI+ Component 远程代码执行漏洞(CVE-2019-0853)

- 危险等级:高

- BID:107695

- cve编号:CVE-2019-0853

- Microsoft Windows SMB服务器本地权限提升漏洞(CVE-2019-0786)

- 危险等级:高

- BID:107797

- cve编号:CVE-2019-0786

- Microsoft Edge Chakra Scripting Engine远程内存破坏漏洞 (CVE-2019-0806)

- 危险等级:高

- BID:107713

- cve编号:CVE-2019-0806

- Adobe Flash Player 释放后重用任意代码执行漏洞(CVE-2019-7096)

- 危险等级:中

- BID:107818

- cve编号:CVE-2019-7096

- Microsoft Windows MS XML远程代码执行漏洞 (CVE-2019-0795)

- 危险等级:高

- BID:107732

- cve编号:CVE-2019-0795

- Microsoft Windows MS XML远程代码执行漏洞 (CVE-2019-0791)

- 危险等级:高

- BID:107726

- cve编号:CVE-2019-0791

- Microsoft Edge Chakra Scripting Engine远程内存破坏漏洞 (CVE-2019-0861)

- 危险等级:高

- BID:107724

- cve编号:CVE-2019-0861

- Microsoft Windows MS XML远程代码执行漏洞 (CVE-2019-0793)

- 危险等级:高

- BID:107729

- cve编号:CVE-2019-0793

- Microsoft Windows IOleCvt接口远程代码执行漏洞 (CVE-2019-0845)

- 危险等级:高

- BID:107700

- cve编号:CVE-2019-0845

- Microsoft Windows MS XML远程代码执行漏洞 (CVE-2019-0792)

- 危险等级:高

- BID:107728

- cve编号:CVE-2019-0792

(数据来源:绿盟威胁情报中心)