绿盟科技发布了本月安全通告,月报编号NSFOCUS-2018-12, 绿盟科技漏洞库 本周新增289条,其中高危95条。

2018年12月数据统计

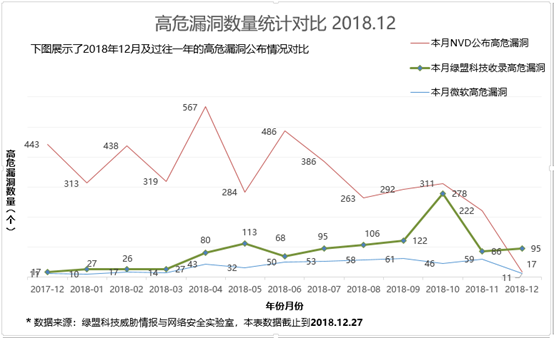

高危漏洞发展趋势

2018年12月绿盟科技安全漏洞库共收录289漏洞, 其中高危漏洞95个,微软高危漏洞11个。微软高危漏洞数量与前期相比有明显下降,绿盟科技收录高危漏洞数量与前期基本持平。

注:a. 绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

b.由于NVD(NATIONAL VULNERABILITY DATABASE)漏洞评级更新较慢导致本月NVD公布高危漏洞数据出现明显波动,可能未在数量上反映出真实的威胁态势。

互联网安全事件

标题:“微信支付”勒索病毒

时间:2018-12-06

摘要:近日,国内爆发“微信支付”勒索病毒,目前已有超过2万台PC受到感染。感染后,该病毒将对受害者文件进行加密,并弹出微信支付二维码,要求受害者使用“微信支付”支付赎金110元以解密文件。目前微信运营商已停止该二维码的使用。除加密文件外,该病毒还会窃取受害者的部分应用账号密码,包括支付宝、百度云、网易163、腾讯QQ、淘宝、天猫和京东等平台的账户信息。该病毒采用“供应链污染”的方式进行传播,病毒作者以论坛形式发布植入病毒的“易语言”编程软件,并植入到开发者开发的软件中实现病毒传播。

链接:https://blog.nsfocus.net/analysis-and-decryption-tool-of-wechat-paym/

标题:微软针对IE零日发布紧急补丁

时间:2018-12-19

摘要:微软今天发布了一个安全更新,用于修补Internet Explorer(IE)Web浏览器中的一个关键的零日漏洞,攻击者已经开始利用它来攻击Windows主机。由Google威胁分析组的安全研究员Clement Lecigne发现,该漏洞被追踪为CVE-2018-8653,是IE浏览器脚本引擎中的远程代码执行(RCE)漏洞。

链接:http://toutiao.secjia.com/article/page?topid=111170

标题:Windows任意文件读取0day漏洞

时间:2018-12-21

摘要:近日,国外安全研究员 SandboxEscaper又一次在推特上公布了新的Windows 0 day漏洞细节及PoC。这是2018年8月开始该研究员公布的第三个windows 0 day漏洞。此次披露的漏洞可造成任意文件读取。该漏洞可允许低权限用户或恶意程序读取目标Windows主机上任意文件的内容,但不可对文件进行写入操作。在微软官方补丁发布之前,所有windows用户都将受此漏洞影响。

链接:https://blog.nsfocus.net/windows-zero-day-exploit/

标题:ADB. Mirai: 利用ADB调试接口进行传播的Mirai新型变种僵尸网络

时间:2018-12-27

摘要:早在今年年初,国内外安全厂商已监测到利用开放了ADB调试接口的安卓设备进行传播的挖矿蠕虫,近期绿盟伏影实验室威胁被动感知系统再次捕获到利用ADB接口进行传播的具有DDoS功能的僵尸网络。经过样本分析人员研究发现,该僵尸网络家族是Mirai的又一新变种(作者命名为Darks),并且与年初的挖矿样本扫描行为部分具有高度相似性。不同的是年初的样本功能为挖矿,而当前样本功能为DDOS,推测与最近一段时间虚拟货币行业不景气有关。

链接:https://blog.nsfocus.net/adb-mirai-variant-botnet/

标题:黑客利用钓鱼邮件伪装成亚马逊确认订单

时间:2018-12-20

摘要:网络钓鱼和垃圾邮件在假期中处于频繁状态,伪装成亚马逊订单确认的钓鱼邮件危险。

在电子邮件安全公司 EdgeWave 发现的一个新的钓鱼邮件活动中 ,攻击者发送电子邮件伪装成非常有说服力的亚马逊订单确认。 这些虚假订单确认将与有迷惑性的主题行一起发送,其中包括“您的Amazon.com订单”,“亚马逊订单详情”和“您的订单162-2672000-0034071已发货”。

链接:http://toutiao.secjia.com/article/page?topid=111173

标题:Satan变种病毒

时间:2018-12-03

摘要:2018年11月底,国内多个金融客户感染了跨平台的勒索病毒,该病毒是上述蠕虫FT.exe的变种版本,病毒会释放门罗币挖矿程序和勒索软件。该勒索病毒可以在Linux和Windows平台进行蠕虫式传播,并将本地文件加密为.lucky后缀,释放勒索信息文件_How_To_Decrypt_My_File_。

链接:https://blog.nsfocus.net/handbook-disposal-satan-viruses/

标题:爱立信设备证书过期导致运营商断网,涉及11个国家

时间:2018-12-08

摘要:近日,爱立信爆出因设备中的软件存在问题,导致全球手机大瘫痪,影响数百万的移动客 户,包括英国的O2用户和日本的软银用户。爱立信表示初步分析查明,该问题归咎于受影响设 备上的过期软件证书。

链接:https://www.maketecheasier.com/ericsson-expired-certificate-smartphonesoffline/

标题:Google Play 里的 22 款应用发现含有后门

时间:2018-12-12

摘要:安全研究人员从Google Play官方应用商店发现了22款包含后门的应用,应用的总下载 量超过200万,最流行的一款是手电筒应用Sparkle Flashlight,其下载量超过一百万。应用含 有的后门能悄悄从攻击者控制的服务器上下载文件。这些应用主要被用于广告欺诈,Google 已 经从商店里移除了这些恶意应用。

链接:https://news.sophos.com/en-us/2018/12/06/android-clickfraud-fake-iphone/

标题:Operation Sharpshooter攻击全球关键基础设施

时间:2018-12-14

摘要:研究人员发现一项针对核、能源、金融等行业的全球性攻击,Operation Sharpshooter 利用内存植入物下载和检索第二阶段植入物,我们称之为Rising Sun。据分析,Rising Sun植 入物使用来自Lazarus Group 2015年后门Trojan Duuzer的源代码,在新的框架中渗透这些关 键行业。

链接:https://www.mcafee.com/enterprise/en-us/assets/reports/rp-operation-sharpshooter.pdf

标题:美国指出两名中国黑客参与全球黑客攻击活动

时间:2018-12-20

摘要:美国司法部指控两名与中国政府有关联的中国黑客攻击了十几个国家的众多公司和政府机 构。中国公民朱华(在线称为Afwar,CVNX,Alayos和Godkiller)和张世龙(在线称为宝贝 龙,张建国和Atreexp)被认为是国家赞助的黑客组织成员,称为APT 10(或Cloudhopper) 十多年来一直致力于窃取世界各地公司和政府机构的业务和技术秘密。

链接:https://thehackernews.com/2018/12/chinese-hacker-wanted-by-fbi.html

(来源:绿盟科技威胁情报与网络安全实验室)

绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

1. 2018-12-12 Windows Kernel权限提升漏洞(CVE-2018-8611)

NSFOCUS ID: 42133

http://www.nsfocus.net/vulndb/42133

综述:Microsoft Windows是微软公司发布的操作系统。win32k是其中的一套操作系统的32位环境。Windows kernel由于未正确处理内存对象,在实现上存在权限提升漏洞。

2. 2018-12-06 Adobe Flash Player 释放后重利用安全漏洞(CVE-2018-15982)

NSFOCUS ID: 42101

http://www.nsfocus.net/vulndb/42101

综述:Adobe Flash Player是一款跨平台、基于浏览器的多媒体播放器产品。Adobe Flash Player在实现中存在释放后重利用安全漏洞。

3. 2018-12-12 Chakra 脚本引擎内存破坏漏洞(CVE-2018-8629)

NSFOCUS ID: 42141

http://www.nsfocus.net/vulndb/42141

综述:ChakraCore是使用在Edge的一个开源的JavaScript引擎的核心部分,也可作为单独的

JavaScript引擎使用。Microsoft ChakraCore在处理内存对象中存在远程代码执行漏洞。

4. 2018-11-27 TP-Link Archer C5 远程命令执行漏洞(CVE-2018-19537)

NSFOCUS ID: 42008

http://www.nsfocus.net/vulndb/42008

综述:TP-Link Archer C5 是一款无线路由器产品。TP-Link Archer C5 V2_160201_US及之前版本,在实现中存在安全漏洞。攻击者可借助配置文件的‘wan_dyn_hostname’行内shell元字符,利用该漏洞执行命令。

5. 2018-12-20 ABB CMS-770任意代码执行漏洞(CVE-2018-17928)

NSFOCUS ID: 42292

http://www.nsfocus.net/vulndb/42292

综述:ABB CMS-770是一套电路监控系统。ABB CMS-770 1.7.1及之前版本,在实现中存在授权问题漏洞。

6. 2018-12-17 DedeCMS uploads/include/dialog/select_images_post.php任意代码执行安全漏洞(CVE-2018-20129)

NSFOCUS ID: 42260

http://www.nsfocus.net/vulndb/42260

综述:Desdev DedeCMS是一套开源的集内容发布、编辑、管理检索等于一体的PHP网站内容管理系统(CMS)。Desdev DedeCMS 5.7 SP2版本,uploads/include/dialog/select_images_post.php文件中存在安全漏洞。

7. 2018-12-17 Schneider Electric GUIcon Eurotherm类型混淆安全漏洞(CVE-2018-7813)

NSFOCUS ID: 42265

http://www.nsfocus.net/vulndb/42265

综述:Schneider Electric GUIcon Eurotherm是一套图形用户界面编程软件。Schneider Electric GUIcon Eurotherm 2.0(Gold Build 683.0)版本,pcwin.dll文件在实现中存在类型混淆漏洞。

8. 2018-11-27 VMWare Workstation和Fusion 整数溢出漏洞(CVE-2018-6983)

NSFOCUS ID: 42014

http://www.nsfocus.net/vulndb/42014

综述:VMWare Workstation和Fusion都是桌面虚拟计算机软件。VMware Workstation和Fusion在实现中存在整数溢出漏洞。

9. 2018-11-30 Wireshark ZigBee ZCL解析器拒绝服务漏洞(CVE-2018-19628)

NSFOCUS ID: 42053

http://www.nsfocus.net/vulndb/42053

综述:Wireshark是一套网络数据包分析软件。Wireshark 2.6.0版本至2.6.4版本,ZigBee ZCL解析器存在拒绝服务安全漏洞。

10. 2018-12-05 Drobo 5N2 NAS 命令注入漏洞(CVE-2018-14706)

NSFOCUS ID: 42088

http://www.nsfocus.net/vulndb/42088

综述:Drobo 5N2 NAS是一款网络存储设备(NAS)。Dashboard API是其中的一个仪表板组件。Drobo 5N2 NAS 4.0.5-13.28.96115版本,/DroboPix/api/drobopix/demo端点存在命令注入漏洞。

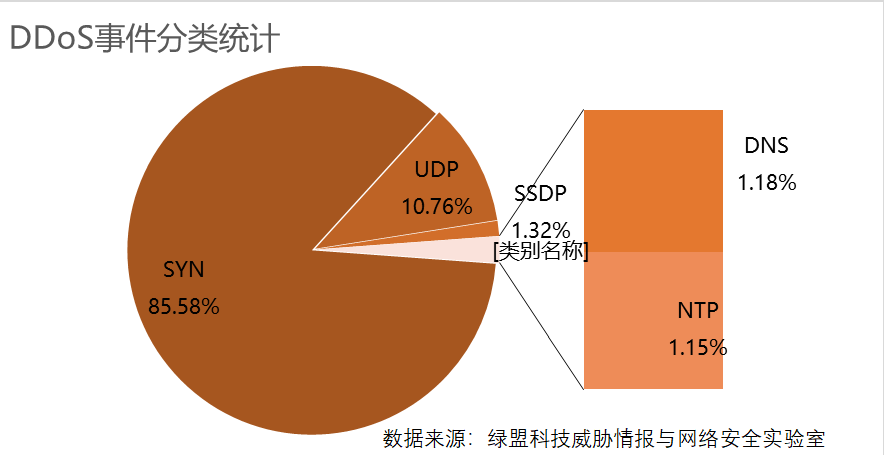

DDoS攻击类型

攻击事件类型SYN、UDP、SSDP攻击为主,另外DNS和NTP攻击流量基本持平

小提示

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。

攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

博文精选

绿盟安全风险评估算法体系

安全风险管理以预防为先,想要预防,必须先要有安全风险的评估体系,国标GB/T 20984-2007中定义的信息安全风险评估规范中给出了风险评估计算的原理和基础模型,但并没有给出从定性到定量的方法论。特别是威胁的量化等。绿盟科技提出如何从定性到定量实现单资产风险评估算法,并在此基础之上,如何构建安全风险分层量化体系,实现不同层级安全域风险的聚合及计算。这两个算法绿盟科技都已经申请专利。

容器环境脆弱性分析

容器技术基于容器主机操作系统的内核,通过对CPU、内存和文件系统等资源的隔离、划分和控制,实现进程之间透明的资源使用。因此,容器主机的安全性对整个容器环境的安全有着重要的影响。

容器网络之访问控制机制分析

容器网络环境给网络安全防护带来的新挑战,不管是开源社区还是容器服务提供商都给出了一些解决方案。比如Kubernetes给出的NetworkPolicy提供网络层以及传输层的访问控制,另可借助网络插件本身的策略就可以实现应用层的访问控制。我们需要结合自身网络环境特点选择适合自身的解决方案才可以更好保护容器环境。

(来源:绿盟科技博客)

安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

FloCon

时间:January 7, 2019 – January 10, 2019

简介:FloCon provides a forum for exploring large-scale, next-generation data analytics in support of security operations. FloCon is geared toward operational analysts, tool developers, researchers, security professionals, and others interested in applying cutting-edge techniques to analyze and visualize large datasets for protection and defense of networked systems.

网址:https://resources.sei.cmu.edu/news-events/events/flocon/index.cfm

Consumer Technology Association (CES) Conference

时间:January 8, 2019 – January 11, 2019

简介:CES is the world’s gathering place for all those who thrive on the business of consumer technologies. It has served as the proving ground for innovators and breakthrough technologies for 50 years — the global stage where next-generation innovations are introduced to the marketplace.

网址:https://www.ces.tech/

Cyber Defence & Network Security (CDANS)

时间:January 29, 2019 – January 31, 2019

简介:DANS 2019 has been designed to focus on this key question, developing a response to defending the most vulnerable component of cyber operations: the human operator. Examining new weaknesses uncovered by the rapid growth of social media, the connected world and new offensive capabilities, join leading decision makers from the UK MoD and government alongisde leading NATO and US Cyber Commanders at CDANS 2019 to bring the conversation back to the key aspect of any defensive operation: Protecting People and Platforms.

网址:https://cdans.iqpc.co.uk/