ws2ifsl.sys (Winsock) 处理内存中对象的方式存在特权提升漏洞。成功利用此漏洞的攻击者可能会利用提升的特权执行代码。为了利用此漏洞,在本地经过身份验证的攻击者可能会运行经特殊设计的应用程序。

焦点漏洞

- Microsoft Windows权限提升漏洞

- CVE ID

- CVE-2019-1215

- NSFOCUS ID

- 44403

- 受影响版本

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008

- Microsoft Windows RT 8.1

- Microsoft Windows 8.1

- Microsoft Windows 7

- Microsoft Windows 10

- 漏洞点评

- Winsock是Windows的TCP/IP网络编程接口。ws2ifsl.sys (Winsock) 处理内存中对象的方式存在特权提升漏洞。成功利用此漏洞的攻击者可能会利用提升的特权执行代码。为了利用此漏洞,在本地经过身份验证的攻击者可能会运行经特殊设计的应用程序。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

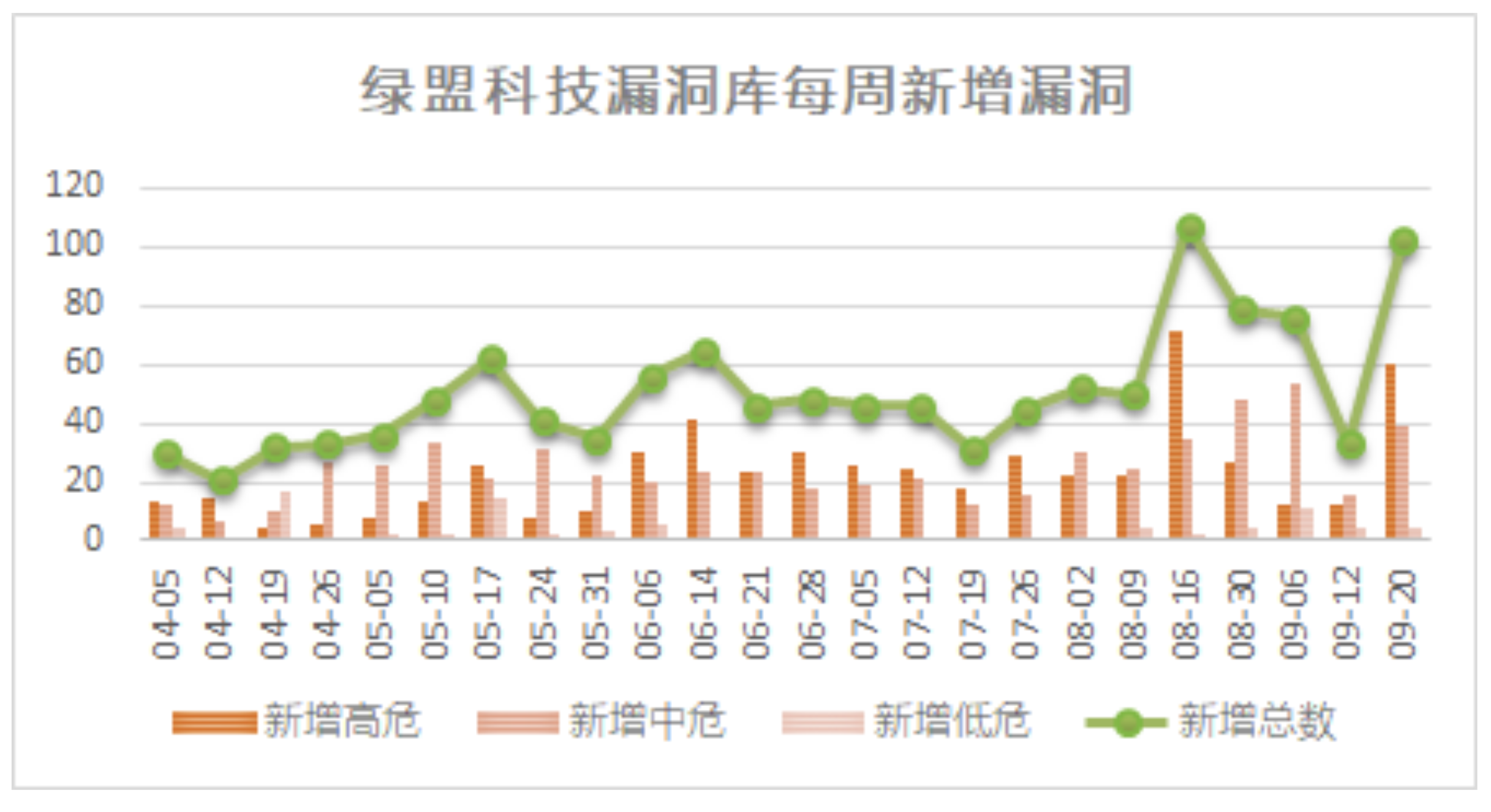

最近一周CVE公告总数与前期相比有明显增长。

1.2 威胁信息回顾

- 标题:phpstudy后门植入攻击事件

- 时间:2019-09-21

- 简介:近期,杭州公安在发布的《杭州警方通报打击涉网违法犯罪暨“净网行动2019”专项行动战果》中提到,2016年发布的phpstudy版本被不法分子恶意植入后门,犯罪嫌疑人在2019年初被公安机关抓获。其利用植入的后门非法控制计算机67万余台,非法获取账号密码类、聊天数据类、设备码类等数据10万余组。

- 链接:https://nti.nsfocus.com/event?query=18f5d400592554caaa8f19f6259a50be56f22df5&type=all

- 标题:微软收购Semmle,GitHub现在是CVE编号机构

- 时间:2019-09-18

- 简介:微软子公司GitHub今天宣布,它已经成为CVE编号机构,并完成了对Semmle代码分析平台的收购。Semmle的分析引擎QL简化了在大型代码库上查找相同编码错误的变体的过程,从而可以更快地发现安全漏洞。

- 链接:https://www.bleepingcomputer.com/news/security/microsoft-acquires-semmle-github-now-a-cve-numbering-authority/

- 标题:phpMyAdmin跨站请求伪造(CVE-2019-12922)漏洞

- 时间:2019-09-21

- 简介:近日,安全研究人员Manuel Garcia Cardenas披露了phpMyAdmin的一个跨站请求伪造(CVE-2019-12922)漏洞。攻击者可利用该漏洞诱使认证用户执行恶意操作。当攻击者将恶意构造的URL发送给目标web管理员时,若该web管理员已使用同一浏览器登陆了phpmyAdmin面板,并打开该链接,即可执行URL包含的恶意请求删除目标服务器上phpMyAdmin面板设置页面中所配置的服务器。

- 链接:https://packetstormsecurity.com/files/154483/phpMyAdmin-4.9.0.1-Cross-Site-Request-Forgery.html

- 标题:WebSphere任意文件读取(CVE-2019-4505)漏洞

- 时间:2019-09-21

- 简介:2019年9月18日 IBM官方发布CVE-2019-4505的安全通告,披露了一个WebSphere 的任意文件读取(CVE-2019-4505)漏洞 ,IBM WebSphere (Web 服务部署中间件)允许远程攻击者构造特定的URL获取服务器上的敏感文件。导致攻击者可以查看某个目录中的任何文件。攻击者可以通过该漏洞获取文件的敏感信息进行进一步的利用。

- 链接:https://www.ibm.com/support/pages/security-bulletin-information-disclosure-websphere-application-server-nd-cve-2019-4505

- 标题:泛微协同OA管理平台(e-cology)远程代码执行漏洞

- 时间:2019-09-20

- 简介:近日,泛微协同OA管理平台(e-cology)被披露在系统自带的BeanShell组件中存在未授权访问的漏洞,攻击者调用BeanShell组件接口可直接在目标服务器上执行任意命令。

- 链接:https://blog.nsfocus.net/weaver-e-cology/

- 标题:fastjson<=1.2.60远程代码执行漏洞

- 时间:2019-09-20

- 简介:9月18日,有安全研究员在阿里官方GitHub上提交了针对fastjson反序列化远程命令执行漏洞新利用方式的修复代码,攻击者可以通过此漏洞远程执行恶意代码来入侵服务器。fastjson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean,由于具有执行效率高的特点,应用范围广泛。请相关用户尽快采取防护措施。

- 链接:https://blog.nsfocus.net/ns-2019-0036/

- 标题:Magecart攻击者瞄准连锁酒店预订网站的移动用户

- 时间:2019-09-18

- 简介:Magecart入侵了两家连锁酒店的网站,以注入针对Android和iOS用户的脚本。受感染的网站是由 Roomleader,这是一家设计在线预订网站的公司。威胁参与者将恶意代码注入了Roomleader模块“viewedHotels”。尽管该模块仅用于两个不同连锁酒店的两个网站,但潜在受害者的数量非常高,因为其中一个品牌在14个国家拥有107家酒店,而另一个品牌在14个国家具有73家酒店。

- 链接:https://blog.trendmicro.com/trendlabs-security-intelligence/magecart-skimming-attack-targets-mobile-users-of-hotel-chain-booking-websites/

- 标题:SectorH01威胁组织利用RevengeRAT和NanoCore针对全球用户

- 时间:2019-09-19

- 简介:SectorH01威胁组织利用钓鱼电子邮件针对全球用户,恶意电子邮件包含与付款相关的主题,例如采购订单、发票、报价请求、电汇确认文档或逾期付款。这些电子邮件附件有Excel、Word、RTF和ZIP等类型的文件。最近几个月一直在使用简单的混淆VBA宏,它针对Bitly缩短的链接执行mshta.exe,该链接重定向到Google Blogger(blogspot)链接,并在其源代码中隐藏了JavaScript。

- 链接:https://threatrecon.nshc.net/2019/09/19/sectorh01-continues-abusing-web-services/

- 标题:Smominru僵尸网络继续在全球迅速传播

- 时间:2019-09-19

- 简介:Smominru僵尸网络正在迅速传播,现在已经每月在全世界范围内感染超过90,000台计算机,受影响严重的地区包括中国、俄罗斯、巴西和美国。Smominru僵尸网络自2017年5月以来一直活跃,并且在发现之时感染了526,000多台Windows计算机。

- 链接:https://thehackernews.com/2019/09/smominru-botnet.html

- 标题:TortoiseShell组织针对IT供应商的供应链攻击

- 时间:2019-09-21

- 简介:TortoiseShell至少自2018年7月以来一直活跃。近期该组织正在使用自定义和现成的恶意软件来针对沙特阿拉伯的IT提供商,此次为供应链攻击,最终目的是损害IT提供商的客户。

- 链接:https://www.symantec.com/blogs/threat-intelligence/tortoiseshell-apt-supply-chain

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

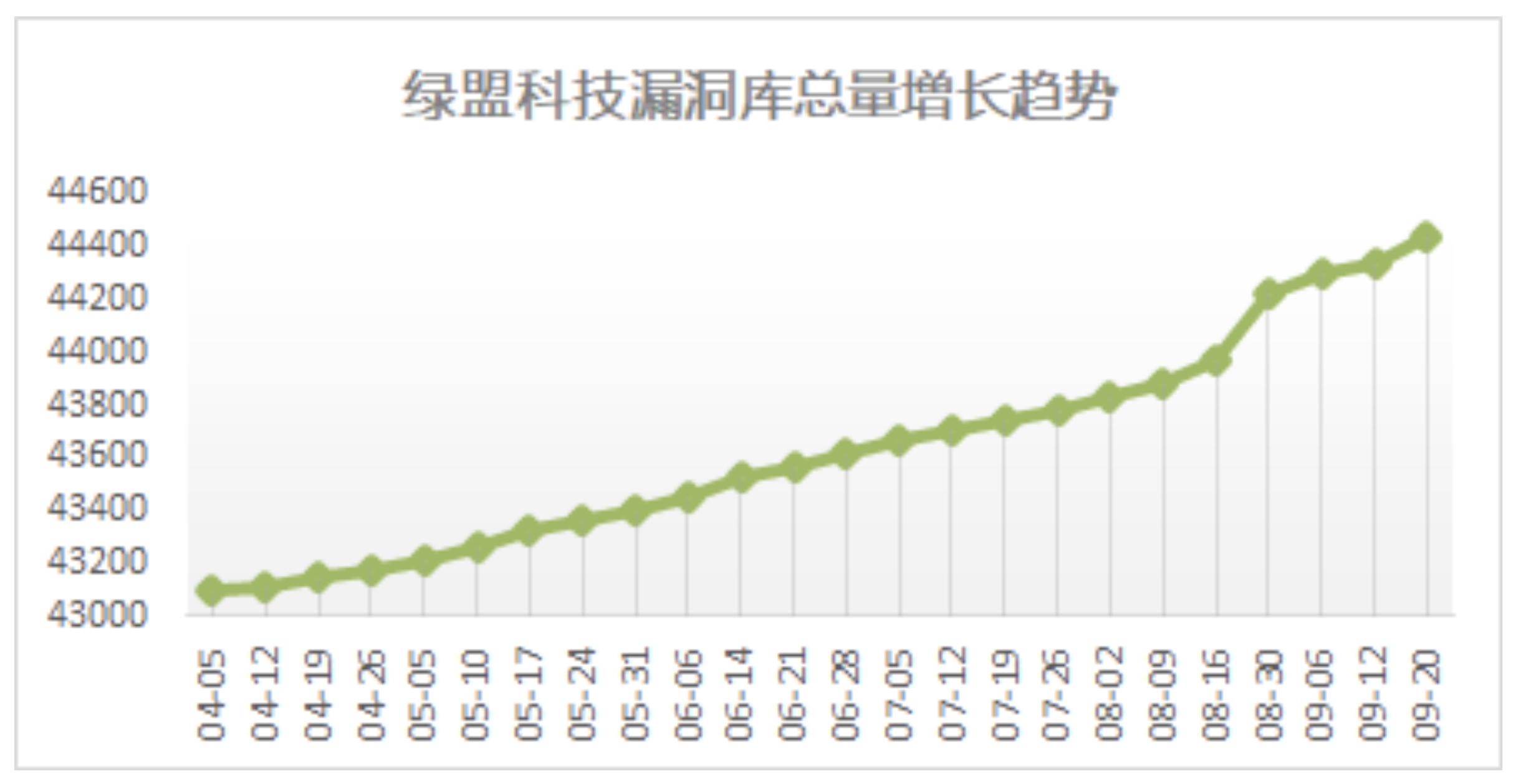

截止到2019年9月20日,绿盟科技漏洞库已收录总条目达到44443条。本周新增漏洞记录103条,其中高危漏洞数量60条,中危漏洞数量39条,低危漏洞数量4条。

- Microsoft .NET Core 拒绝服务漏洞 (CVE-2019-1301)

- 危险等级:高

- cve编号:CVE-2019-1301

- Microsoft .NET Framework 权限提升漏洞 (CVE-2019-1142)

- 危险等级:中

- cve编号:CVE-2019-1142

- Microsoft Active Directory 联合身份验证服务跨站脚本漏洞 (CVE-2019-1273)

- 危险等级:中

- cve编号:CVE-2019-1273

- Microsoft ASP.NET Core权限提升漏洞 (CVE-2019-1302)

- 危险等级:高

- cve编号:CVE-2019-1302

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1250)

- 危险等级:高

- cve编号:CVE-2019-1250

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1249)

- 危险等级:高

- cve编号:CVE-2019-1249

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1248)

- 危险等级:高

- cve编号:CVE-2019-1248

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1247)

- 危险等级:高

- cve编号:CVE-2019-1247

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1246)

- 危险等级:高

- cve编号:CVE-2019-1246

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1243)

- 危险等级:高

- cve编号:CVE-2019-1243

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1242)

- 危险等级:高

- cve编号:CVE-2019-1242

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1240)

- 危险等级:高

- cve编号:CVE-2019-1240

- Microsoft Jet Database Engine远程代码执行漏洞 (CVE-2019-1241)

- 危险等级:高

- cve编号:CVE-2019-1241

- Microsoft DirectWrite信息泄露漏洞 (CVE-2019-1245)

- 危险等级:中

- cve编号:CVE-2019-1245

- Microsoft DirectWrite信息泄露漏洞 (CVE-2019-1251)

- 危险等级:中

- cve编号:CVE-2019-1251

- Microsoft Windows GDI 信息泄露漏洞 (CVE-2019-1252)

- 危险等级:中

- cve编号:CVE-2019-1252

- Microsoft Windows GDI 信息泄露漏洞 (CVE-2019-1283)

- 危险等级:中

- cve编号:CVE-2019-1283

- Microsoft DirectX权限提升漏洞 (CVE-2019-1284)

- 危险等级:高

- cve编号:CVE-2019-1284

- Microsoft Windows GDI 信息泄露漏洞 (CVE-2019-1286)

- 危险等级:中

- cve编号:CVE-2019-1286

- Microsoft DirectWrite信息泄露漏洞 (CVE-2019-1244)

- 危险等级:中

- cve编号:CVE-2019-1244

- Microsoft DirectX信息泄露漏洞 (CVE-2019-1216)

- 危险等级:中

- cve编号:CVE-2019-1216

- Microsoft Exchange拒绝服务漏洞 (CVE-2019-1233)

- 危险等级:中

- cve编号:CVE-2019-1233

- Microsoft Windows Common Log File System权限提升漏洞 (CVE-2019-1214)

- 危险等级:高

- cve编号:CVE-2019-1214

- Microsoft Windows Common Log File System信息泄露漏洞 (CVE-2019-1282)

- 危险等级:中

- cve编号:CVE-2019-1282

- Microsoft Internet Explorer/Edge安全功能绕过漏洞 (CVE-2019-1220)

- 危险等级:低

- cve编号:CVE-2019-1220

- Microsoft Edge信息泄露漏洞 (CVE-2019-1299)

- 危险等级:中

- cve编号:CVE-2019-1299

- Microsoft Exchange欺骗漏洞 (CVE-2019-1266)

- 危险等级:中

- cve编号:CVE-2019-1266

- Microsoft Office 安全功能绕过漏洞 (CVE-2019-1264)

- 危险等级:中

- cve编号:CVE-2019-1264

- Microsoft SharePoint 远程执行代码漏洞 (CVE-2019-1257)

- 危险等级:高

- cve编号:CVE-2019-1257

- Microsoft Excel 远程信息泄露漏洞 (CVE-2019-1263)

- 危险等级:中

- cve编号:CVE-2019-1263

- Microsoft Excel 远程代码执行漏洞 (CVE-2019-1297)

- 危险等级:高

- cve编号:CVE-2019-1297

- Microsoft SharePoint 权限提升漏洞 (CVE-2019-1260)

- 危险等级:中

- cve编号:CVE-2019-1260

- Microsoft SharePoint 欺骗漏洞 (CVE-2019-1259)

- 危险等级:高

- cve编号:CVE-2019-1259

- Microsoft Chakra脚本引擎内存破坏漏洞 (CVE-2019-1138)

- 危险等级:高

- cve编号:CVE-2019-1138

- Microsoft SharePoint 远程执行代码漏洞 (CVE-2019-1296)

- 危险等级:高

- cve编号:CVE-2019-1296

- Microsoft SharePoint 远程执行代码漏洞 (CVE-2019-1295)

- 危险等级:高

- cve编号:CVE-2019-1295

- Microsoft SharePoint跨站脚本漏洞 (CVE-2019-1262)

- 危险等级:中

- cve编号:CVE-2019-1262

- Microsoft SharePoint 欺骗漏洞 (CVE-2019-1261)

- 危险等级:高

- cve编号:CVE-2019-1261

- Microsoft VBScript 远程代码执行漏洞 (CVE-2019-1208)

- 危险等级:高

- cve编号:CVE-2019-1208

- Microsoft Chakra脚本引擎内存破坏漏洞 (CVE-2019-1217)

- 危险等级:高

- cve编号:CVE-2019-1217

- Microsoft 脚本引擎内存破坏漏洞 (CVE-2019-1221)

- 危险等级:高

- cve编号:CVE-2019-1221

- Microsoft Chakra脚本引擎内存破坏漏洞 (CVE-2019-1300)

- 危险等级:高

- cve编号:CVE-2019-1300

- Microsoft Chakra脚本引擎内存破坏漏洞 (CVE-2019-1298)

- 危险等级:高

- cve编号:CVE-2019-1298

- Microsoft Chakra脚本引擎内存破坏漏洞 (CVE-2019-1237)

- 危险等级:高

- cve编号:CVE-2019-1237

- Microsoft VBScript 引擎内存破坏漏洞 (CVE-2019-1236)

- 危险等级:高

- cve编号:CVE-2019-1236

- Microsoft Windows 权限提升漏洞 (CVE-2019-1303)

- 危险等级:高

- cve编号:CVE-2019-1303

- Microsoft Windows Secure Boot安全功能绕过漏洞 (CVE-2019-1294)

- 危险等级:中

- cve编号:CVE-2019-1294

- Microsoft Windows 权限提升漏洞 (CVE-2019-1292)

- 危险等级:中

- cve编号:CVE-2019-1292

- Microsoft Windows Update Delivery Optimization权限提升漏洞 (CVE-2019-1289)

- 危险等级:中

- cve编号:CVE-2019-1289

- Microsoft Windows Network Connectivity Assistant权限提升漏洞 (CVE-2019-1287)

- 危险等级:高

- cve编号:CVE-2019-1287

- Microsoft Windows 权限提升漏洞 (CVE-2019-1278)

- 危险等级:高

- cve编号:CVE-2019-1278

- Microsoft Windows LNK 远程执行代码漏洞 (CVE-2019-1280)

- 危险等级:高

- cve编号:CVE-2019-1280

- Microsoft Windows Audio Service权限提升漏洞 (CVE-2019-1277)

- 危险等级:高

- cve编号:CVE-2019-1277

- Microsoft Windows权限提升漏洞 (CVE-2019-1253)

- 危险等级:高

- cve编号:CVE-2019-1253

- Microsoft Windows ALPC权限提升漏洞 (CVE-2019-1272)

- 危险等级:高

- cve编号:CVE-2019-1272

- Microsoft Windows Text Service Framework权限提升漏洞 (CVE-2019-1235)

- 危险等级:高

- cve编号:CVE-2019-1235

- Microsoft Windows Media权限提升漏洞 (CVE-2019-1271)

- 危险等级:高

- cve编号:CVE-2019-1271

- Microsoft Windows ALPC权限提升漏洞 (CVE-2019-1269)

- 危险等级:高

- cve编号:CVE-2019-1269

- Microsoft Windows Store Installer权限提升漏洞 (CVE-2019-1270)

- 危险等级:中

- cve编号:CVE-2019-1270

- Microsoft Winlogon权限提升漏洞 (CVE-2019-1268)

- 危险等级:高

- cve编号:CVE-2019-1268

- Microsoft Windows Transaction Manager信息泄露漏洞 (CVE-2019-1219)

- 危险等级:中

- cve编号:CVE-2019-1219

- Microsoft Compatibility Appraiser权限提升漏洞 (CVE-2019-1267)

- 危险等级:高

- cve编号:CVE-2019-1267

- Microsoft Windows权限提升漏洞 (CVE-2019-1215)

- 危险等级:高

- cve编号:CVE-2019-1215

- Microsoft Rome SDK 信息泄漏漏洞 (CVE-2019-1231)

- 危险等级:中

- cve编号:CVE-2019-1231

- Microsoft Lync 2013 信息泄漏漏洞 (CVE-2019-1209)

- 危险等级:中

- cve编号:CVE-2019-1209

- Microsoft Team Foundation Server 跨站脚本漏洞 (CVE-2019-1305)

- 危险等级:中

- cve编号:CVE-2019-1305

- Microsoft Azure DevOps/Team Foundation Server 远程执行代码漏洞 (CVE-2019-1306)

- 危险等级:高

- cve编号:CVE-2019-1306

- Microsoft Diagnostics Hub Standard Collector Service权限提升漏洞 (CVE-2019-1232)

- 危险等级:高

- cve编号:CVE-2019-1232

- Microsoft Windows Hyper-V 拒绝服务漏洞 (CVE-2019-0928)

- 危险等级:中

- cve编号:CVE-2019-0928

- Microsoft Windows Hyper-V 信息泄露漏洞 (CVE-2019-1254)

- 危险等级:中

- cve编号:CVE-2019-1254

- Microsoft Windows Remote Desktop Client远程代码执行漏洞 (CVE-2019-1290)

- 危险等级:高

- cve编号:CVE-2019-1290

- Microsoft Windows Remote Desktop Client远程代码执行漏洞 (CVE-2019-1291)

- 危险等级:高

- cve编号:CVE-2019-1291

- Microsoft Windows Remote Desktop Client远程代码执行漏洞 (CVE-2019-0788)

- 危险等级:高

- cve编号:CVE-2019-0788

- Microsoft Windows Remote Desktop Client远程代码执行漏洞 (CVE-2019-0787)

- 危险等级:高

- cve编号:CVE-2019-0787

- Microsoft Windows SMB Client Driver信息泄露漏洞 (CVE-2019-1293)

- 危险等级:中

- cve编号:CVE-2019-1293

- Microsoft Windows Win32k权限提升漏洞 (CVE-2019-1285)

- 危险等级:高

- cve编号:CVE-2019-1285

- Microsoft Windows Win32k权限提升漏洞 (CVE-2019-1256)

- 危险等级:高

- cve编号:CVE-2019-1256

- Microsoft Windows Kernel信息泄露漏洞 (CVE-2019-1274)

- 危险等级:中

- cve编号:CVE-2019-1274

- 3S-Smart Software Solutions GmbH CODESYS V3拒绝服务漏洞 (CVE-2019-9009)

- 危险等级:高

- cve编号:CVE-2019-9009

- 3S-Smart Software Solutions GmbH CODESYS V3 OPC UA Server拒绝服务漏洞 (CVE-2019-13542)

- 危险等级:中

- cve编号:CVE-2019-13542

- CODESYS V3 Online User Management未授权访问漏洞 (CVE-2019-9008)

- 危险等级:高

- cve编号:CVE-2019-9008

- Advantech WebAccess权限控制漏洞 (CVE-2019-13550)

- 危险等级:高

- cve编号:CVE-2019-13550

- Advantech WebAccess栈缓冲区溢出漏洞 (CVE-2019-13556)

- 危险等级:高

- cve编号:CVE-2019-13556

- Advantech WebAccess代码注入漏洞 (CVE-2019-13552)

- 危险等级:高

- cve编号:CVE-2019-13552

- Advantech WebAccess代码注入漏洞 (CVE-2019-13558)

- 危险等级:高

- cve编号:CVE-2019-13558

- Siemens SINEMA Remote Connect Server密码哈希信息泄露漏洞 (CVE-2019-13922)

- 危险等级:中

- cve编号:CVE-2019-13922

- Siemens SINEMA Remote Connect Server跨站请求伪造漏洞 (CVE-2019-13918)

- 危险等级:高

- cve编号:CVE-2019-13918

- Siemens SINEMA Remote Connect Server信息泄露漏洞 (CVE-2019-34623)

- 危险等级:低

- cve编号:CVE-2019-34623

- Siemens SINEMA Remote Connect Server跨站请求伪造漏洞 (CVE-2019-13920)

- 危险等级:低

- cve编号:CVE-2019-13920

- Philips IntelliVue WLAN硬编码密码漏洞 (CVE-2019-13530)

- 危险等级:中

- cve编号:CVE-2019-13530

- Philips IntelliVue WLAN任意代码执行漏洞 (CVE-2019-13534)

- 危险等级:中

- cve编号:CVE-2019-13534

- CODESYS V3 Web Server路径遍历漏洞 (CVE-2019-13532)

- 危险等级:高

- cve编号:CVE-2019-13532

- CODESYS V3 Library Manager跨站脚本漏洞 (CVE-2019-13538)

- 危险等级:高

- cve编号:CVE-2019-13538

- CODESYS V3 Web Server栈缓冲区溢出漏洞 (CVE-2019-13548)

- 危险等级:高

- cve编号:CVE-2019-13548

- Honeywell Performance IP Cameras/Performance NVRs信息泄露漏洞 (CVE-2019-13523)

- 危险等级:中

- cve编号:CVE-2019-13523

- Adobe Flash Player释放后重利用漏洞 (CVE-2019-8070)

- 危险等级:高

- cve编号:CVE-2019-8070

- Adobe Flash Player同源方法执行漏洞 (CVE-2019-8069)

- 危险等级:高

- cve编号:CVE-2019-8069

- Adobe Application Manager DLL劫持漏洞 (CVE-2019-8076)

- 危险等级:中

- cve编号:CVE-2019-8076

- Cisco HyperFlex Software计数值注入漏洞 (CVE-2019-12620)

- 危险等级:中

- cve编号:CVE-2019-12620

- Cisco HyperFlex Software跨帧脚本执行漏洞(CVE-2019-1975)

- 危险等级:中

- cve编号:CVE-2019-1975

- 泛微协同OA管理平台(e-cology)远程代码执行漏洞

- 危险等级:中

- cve编号:

- fastjson<=1.2.60远程代码执行漏洞

- 危险等级:中

- cve编号:

- Symantec Norton Password Manager for Android 信息泄露漏洞 (CVE-2019-12755)

- 危险等级:低

- BID:110032

- cve编号:CVE-2019-12755

(数据来源:绿盟威胁情报中心)