一、漏洞态势

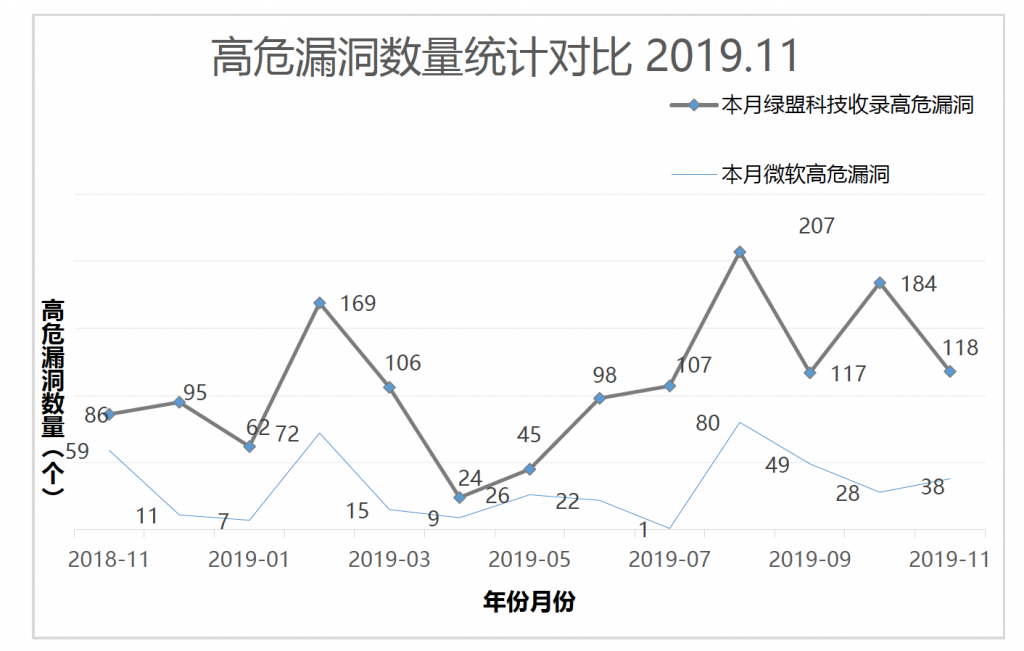

2019年11月绿盟科技安全漏洞库共收录218漏洞, 其中高危漏洞118个,微软高危漏洞38个。

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

1. Lazarus组织的Mac后门针对韩国用户

【标签】Lazarus、NUKESPED

【时间】2019-11-20

【简介】

最近发现Mac后门新变种,该变种关联到Lazarus威胁组织。Mac后门样本使用了带有嵌入式宏的Excel文档,一旦运行,宏将运行PowerShell脚本,并尝试连接到三台C2服务器,其上有Mac应用程序捆绑包含恶意和合法的Flash Player,恶意Flash Player文件实则是MacOS木马新变种NUKESPED。本次攻击活动针对韩国用户。

【关联的攻击组织】

Lazarus(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个威胁组织,归属于朝鲜政府,该组织至少从2009年以来一直活跃。

【参考链接】

【防护措施】

绿盟威胁情报中心关于Lazarus组织的关注可追溯到2017年,关于Lazarus组织相关事件存在28件。Lazarus组织相关联IP22个,相关联域名31个,相关联样本112个。绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

2. TA2101组织在攻击活动中分发Maze勒索软件和IceID木马

【标签】A2101、Cobalt Strike、IcedID、Maze

【针对行业】制造业、卫生保健、IT服务

【时间】2019-11-14

【简介】

TA2101组织选择商业化渗透测试工具Cobalt Strike,在近期的攻击活动中伪装成政府机构,通过恶意电子邮件向德国、意大利和美国的组织分发Maze勒索软件和IceID木马,影响的行业包括IT服务业、制造业和卫生保健等领域。

【关联的攻击组织】

TA2101是一个相对较新的威胁组织,目前主要针对德国、意大利、美国的企业和组织,通过钓鱼邮件向受害者提供后门恶意软件,受影响的行业有IT服务、制造业和卫生保健等。

【关联的攻击工具】

Cobalt Strike是一个功能齐全的商业化渗透测试工具,旨在执行有针对性的攻击并模仿高级威胁参与者的攻击利用行为。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC。绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

3. APT33组织使用多层混淆策略定向攻击

【标签】APT33、C&C

【针对行业】能源

【时间】2019-11-13

【简介】

近期发现APT33威胁组织使用12个实时C&C服务器进行定向攻击活动,利用多层混淆处理,以隐藏并运行这些C&C服务器,受影响范围包括中东、美国和亚洲的组织。

【关联的攻击组织】

APT33,又名Elfin,是一个与伊朗有关的威胁组织,至少从2013年开始运营,目标针对美国、沙特阿拉伯、韩国的多个行业和组织,尤其对航空和能源领域感兴趣。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件有18条相关IOC;APT33攻击组织相关事件6件,该攻击组织有15个关联域名、40个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

4. DarkUniverse APT框架

【标签】DarkUniverse、APTframework

【针对行业】军事

【时间】2019-11-05

【简介】

DarkUniverse是一个至少活跃八年(2009年-2017年)的网络间谍活动框架,包含用于收集有关用户和受感染系统的各种信息的所有必要模块,与ItaDuke系列活动有关。攻击者利用鱼叉式钓鱼邮件传播恶意软件,向目标发送带有恶意Microsoft Office文档的电子邮件。受害者包含平民组织和军事组织,分别位于叙利亚、伊朗、阿富汗、坦桑尼亚、埃塞俄比亚、苏丹、俄罗斯、白俄罗斯和阿拉伯联合酋长国。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取7条相关IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

5. BlackTech组织使用IconDown恶意软件对日本的攻击

【标签】BlackTech、IconDown

【时间】2019-11-21

【简介】

绿盟威胁情报中心关于BlackTech组织关注最早可以追溯到2017年,关于BlackTech组织相关事件存在6件,相关事件主要集中在2019年,存在3件相关事件,2018年存在2件,2017年存在1件,由此可见2019年该组织较为活跃。BlackTech使用各种类型的恶意软件对日本进行攻击,近期发现该组织利用IconDown恶意软件,该恶意软件通过ASUS WebStorage的更新功能进行传播。

【关联的攻击组织】

BlackTech是一个至少从2011年活跃至今的威胁组织,主要针对东亚地区。

【参考链接】

https://blogs.jpcert.or.jp/en/2019/11/icondown-downloader-used-by-blacktech.html

【防护措施】

绿盟威胁情报中心关于该事件提取到5条相关IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。