一、漏洞概述

近日,绿盟科技CERT监测发现OpenSSL发布安全通告,修复了OpenSSL 产品中的多个安全漏洞。OpenSSL 是一个开放源代码的软件库包。应用程序可以使用这个包来进行安全通信、避免窃听,同时确认另一端连接者的身份,广泛被应用在互联网的网页服务器上。请相关用户采取措施进行防护。

OpenSSL远程代码执行漏洞(CVE-2022-1292):

由于c_rehash 脚本未能正确清理shell元字符的问题,且某些操作系统会以自动执行的方式分发此脚本。未经身份验证的攻击者可使用脚本构造恶意数据包触发该漏洞,从而实现在目标系统上执行任意系统命令。

Openssl 证书认证错误漏洞(CVE-2022-1343)

由于 OCSP_basic_verify 函数验证部分证书存在错误,未授权的攻击者可利用该漏洞构造恶意数据进行证书欺骗攻击,从而实现非法响应签名证书验证成功。

OpenSSL拒绝服务漏洞(CVE-2022-1473):

由于OPENSSL_LH_flush() 函数存在缺陷,当一个长期存在的进程定期解码证书或密钥时,内存的使用量将被无限扩展。未经身份验证的攻击者可通过构造恶意数据包触发该漏洞,从而导致服务器崩溃实现拒绝服务。

Openssl 加密错误漏洞(CVE-2022-1434)

由于 RC4-MD5 密码套件的 OpenSSL 3.0 实现错误地使用了AAD 数据作为 MAC 密钥,从而使MAC 密钥可以被预测。未授权的攻击者可以构造恶意数据进行中间人攻击,实现控制双方的通信。

参考链接:

https://www.openssl.org/news/vulnerabilities.html

二、影响范围

CVE-2022-1292:

受影响版本

- 3.0.0 <= OpenSSL < 3.0.3

- 1.1.1 <= OpenSSL <= 1.1.1n

- 1.0.2 <= OpenSSL <= 1.0.2zd(官方不再支持)

注:1.1.0官方已停止维护

CVE-2022-1343/CVE-2022-1434/CVE-2022-1473:

受影响版本

- 3.0.0 <= OpenSSL < 3.0.3

安全版本

- OpenSSL = 3.0.3

- OpenSSL = 1.1.1o

- OpenSSL = 1.0.2ze(仅限高级支持用户)

三、漏洞检测

3.1 人工检测

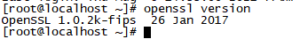

相关用户可通过运行下列命令进行版本检测判断当前系统是否存在风险:

openssl version

若当前使用的OpenSSL版本在受影响范围内,则可能存在安全风险。

四、漏洞防护

4.1 官方升级

目前官方已针对受支持的版本修复了该漏洞,请受影响的用户尽快更新版本进行防护,官方下载链接:https://www.openssl.org/source/

OpenSSL1.0.2高级支持用户更新地址:

https://www.openssl.org/support/contracts.html

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

版权声明

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。