2016年6月8日和2016年6月27日,卡巴斯基实验室发现了一个针对多个区域有针对性的攻击,即Operation Ghoul(食尸鬼行动)网络攻击。攻击者使用鱼叉式钓鱼邮件引诱目标运行,从而获取目标网络中的重要商业数据。

事件分析

根据目前的分析,攻击者的主要目标为工业和工程领域。攻击者利用基于商业间谍软件工具制作的恶意软件,已经成功攻击了30个国家130多个组织的网络,其中包括西班牙、巴基斯坦、阿联酋、印度、埃及、中国等,具体全球分布图如下:

[*]上图引用自卡巴斯基公司https://cdn.securelist.com/files/2016/08/ghoul_EN-1024×894.png

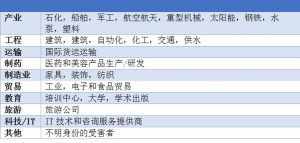

目标行业如下:

攻击者为了能够获取目标网络的核心数据,会将钓鱼邮件发送给目标组织中的中高级管理人员或核心人员,主要目标对象的职位如下:

- 首席执行官

- 首席营运官

- 总经理

- 销售和市场营销部门总经理

- 副总经理

- 财务及行政经理

- 业务发展经理

- 经理

- 出口部经理

- 财务经理

- 采购经理

- 物流主管

- 总监

- 销售主管

- 工程师

攻击流程

执行概要

邮件附件中包含的恶意软件是基于HawkEye商业间谍软件制作的,这种间谍软件在暗网上被公开销售,能够为攻击者提供多种工具。一旦安装到受害者计算机上,恶意软件会从计算机上收集以下数据:

- 键盘记录

- 剪贴板数据

- 银行Pin信息

- 屏幕监控

- 文件下载执行

- 捆绑文件释放执行

- 禁用系统功能:cmd、reg、taskmgr、msconfig等

- 比特币钱包信息

- FTP服务器登陆用户凭证

- 浏览器中的账户数据

- 即时通讯客户端中的账户数据(包括Paltalk、Google Tak、AIM… …)

- 邮件客户端中的账户数据(包括Outlook、Windows Live mail… …)

- 有关计算机上安装的应用程序信息(Microsoft Office)

执行流程图如下:

样本可以主动访问网站、通过设置hosts阻断网站访问;清除IE/Firefox历史记录;除了开机启动外可以设置传播模式,通过autorun.inf感染其他主机。

样本分析

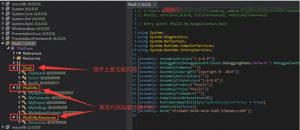

该样本使用C#语言编写,使用dnspy可以直接查看程序源码,代码未进行加密混淆处理,可以看到该程序的完整代码结构,其中Phulli为程序主要功能代码,Phulli.My和Phulli.Resources为框架代码负责加载Phulli的Form1;

查看Phulli.Form1代码,其中,Form1_Load为主要功能框架代码,可以从代码中找到配置文件信息;

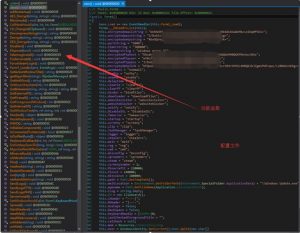

配置文件代码如下:

//配置文件:

// Phulli.Form1

// Token: 0x06000020 RID: 32 RVA: 0x0000261C File Offset: 0x0000081C

public Form1()

{

base.Load += new EventHandler(this.Form1_Load);

Form1.__ENCAddToList(this);

this.encryptedemailstring = "kU9AKBY**********************************0f5Ki+"; //邮箱

this.encryptedpassstring = "3/BxGI***********************************gtq6ug="; // 邮箱密码

this.encryptedsmtpstring = "R6xOQ********************************D7agYk="; // smtp服务器

this.portstring = "5000"; //端口号

this.timerstring = "300000"; // 定时器时间配置

this.fakemgrstring = "windows error 32"; // 欺骗性错误提示

this.encryptedftphost = "DAsa*********************************************wLtBAs"; //ftp主机

this.encryptedftpuser = "wY0Lee************************************C1PY="; // ftp用户名

this.encryptedftppass = "3/BxGI**********************************gtq6ug="; // ftp密码

this.encryptedphplink = "bFQooC****************************qwc/L28DWULUK6g=="; // php链接

this.useemail = "noemail"; // 是否使用email上传信息

this.useftp = "noftp"; // 是否使用ftp上传信息

this.usephp = "yesphp"; // 是否使用php上传信息

this.delaytime = "0"; // 延迟启动时间

this.clearie = "clearie"; // 是否清除IE历史记录

this.clearff = "clearff"; // 是否清除Firefox历史记录

this.binder = "bindfiles"; // 是否捆绑其他文件

this.downloader = "downloadfiles"; // 是否下载文件

this.websitevisitor = "websitevisitor"; // 访问网站

this.websiteblocker = "websiteblocker"; // 阻断网站

this.notify = "notify";

this.DisableSSL = "DisableSSL"; // 是否使用SSL加密传输

this.fakerror = "fakeerror"; // 是否弹出欺骗信息提示

this.startup = "startup"; // 是否配置开机启动

this.screeny = "screeny"; // 是否进行屏幕监控

this.clip = "clip"; // 是否上传剪切板内容

this.TaskManager = "TaskManager"; // 是否禁用任务管理器

this.logger = "logger"; // 是否开启日志记录

this.stealers = "stealers"; // 是否窃取密码信息

this.melt = "melt";

this.reg = "reg"; // 是否禁用注册表

this.cmd = "cmd"; // 是否禁用cmd

this.misconfig = "msconfig"; // 是否禁用msconfig程序(查看系统启动项)

this.spreaders = "spreaders"; // 是否进行感染(通过U盘)

this.steam = "steam"; // 是否结束Steam进程及删除配置文件,

this.screenynumber = 1;

this.Minecraftt = 120000;

this.Pinsst = 140000;

this.Bitcoinst = 180000;

this.path = Path.GetTempPath(); // 获取临时文件目录

this.meltLocation = Environment.GetFolderPath(Environment.SpecialFolder.ApplicationData) + "\\Windows Update.exe"; // 安装文件路径

this.appname = Path.GetFileName(Application.ExecutablePath); // 获取当前文件名

this.CLog = string.Empty;

this.CH = new Clipboard();

this.LHeader = "----["; // log 左开始标志

this.RHeader = "]----"; // log 右结尾标志

this.UseCaps = false;

this.BackSpace = false;

this.KeyboardHandle = (IntPtr)0;

this.LastCheckedForegroundTitle = "";

this.callback = null;

this.mem = Resources.CMemoryExecute;

this.User = WindowsIdentity.GetCurrent().Name.Split(new char[]

{

'\\'

})[1];

this.InitializeComponent();

}

网络通信

- 与恶意攻击相关的域名

- Indyproject.org

- Studiousb.com

- copylines.biz

- Glazeautocaree.com

- Brokelimiteds.in

- meedlifespeed.com

- 468213579.com

- 468213579.com

- 357912468.com

- aboranian.com

- apple-recovery.us

- security-block.com

- com-wn.in

- f444c4f547116bfd052461b0b3ab1bc2b445a.com

- deluxepharmacy.net

- katynew.pw

- Mercadojs.com

- 信息上传方式

- HTTP PHP

- FTP

- SMTP

攻击跟踪

由于HawkEye软件与绿盟科技安全团队之前跟踪的一款恶意软件为同一作者所编写或者售卖,代码树如下:

在样本中发现攻击者的用户名和密码信息(加密的)之后,对邮件内容以及样本特征分析,可以定位到样本作者或者售卖者的网站。对网站进行安全测试,发现其存在目录列举漏洞并获取到服务器的管理员名称。利用Google搜索在YouTube上发现了木马销售软件的视频,其中定位到一个可疑域名。作者通过这个网站进行木马管理。

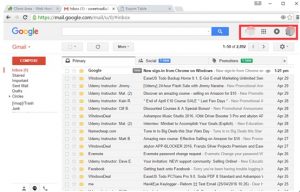

定位到一个可疑的Gmail邮箱,结合之前收集到的信息,可登陆twitter账号,如下:

对账户进行深入跟踪,发现如下邮件:

分析发现该Gmail账号就是YouTube上发布售卖恶意软件视频的用户。

跟踪相关支付信息,这里关联到了PayPal账户如下:

最终定位销售人员如下:

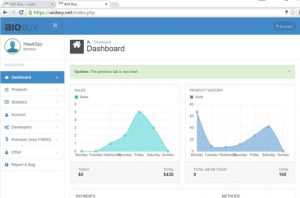

相关产品价格如下:

相关产品当周的交易量如下:

解决方案

绿盟科技检测服务

- 绿盟科技工程师前往客户现场检测。

绿盟科技专杀解决方案

- 短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS+TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

- 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。根除风险,确保事件不复发。

- 长期服务:基金行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)。

如果您需要了解更多内容,可以

加入QQ群:570982169、486207500

直接询问:010-68438880-8669