勒索软件是近年来增长快速的重大威胁。本文通过分析勒索软件的攻击方式、危害、发展趋势,探讨如何应对日益增多的勒索软件威胁,重点介绍沙箱技术在勒索软件检测的应用场景。

勒索软件通过加密受害者主机上的文档资料,索要赎金达到勒索的目的。勒索软件利用精心构造“阶段式”攻击方法,层层推进,逐步让受害者中招。

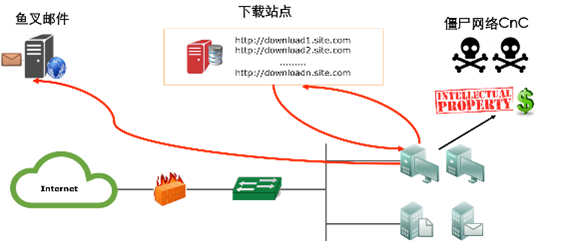

第一步,攻击者一般通过“水坑”或者“鱼叉”攻击,诱骗受害者点击,下载Launcher,通常是一个下载器,骗过防病毒软件的检测;

第二步,下载器链接黑客控制的服务器,下载真正的恶意文件,绕过防病毒检查,遍历受害者主机的文档,进行加密操作;

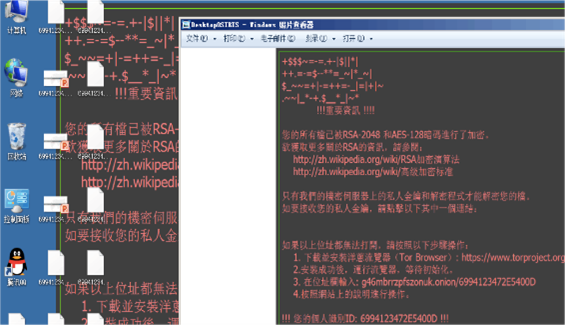

第三步,加密完成,在桌面醒目位置留下勒索信息;

1.勒索软件的危害

1.1 勒索软件的危害

勒索软件危害严重。2016年2月,美国一家医院,遭到勒索软件的入侵,文档被加密,业务系统无法识别,医生无法工作,病人无法接受治疗,医院陷入瘫痪。最后,医院不得以支付高达1万7千美金,换取文档资料的恢复,为此,医院的CEO专门发布了公开信,[1]。

个人用户中了勒索软件,重要的资料,文档和照片等被加密,无法打开。及时按照勒索软件的指示,交纳赎金,依然存在被撕票的风险,严重者找不回来这些重要资料。绿盟科技客服部门,多次接到客户中了勒索软件的求助,咨询解决办法。

以上的案例可以看出,勒索软件对个人和企业,都有严重的影响。轻者如个人用户的资料文档损失,重者则使企业的业务运转停顿,无法持续。

1.2 勒索软件发展趋势

勒索软件在过去几年发展,呈现出这样的发展趋势:勒索软件的数量逐渐增多,富于变化,以及向多个操作系统,大数据平台进行扩散。

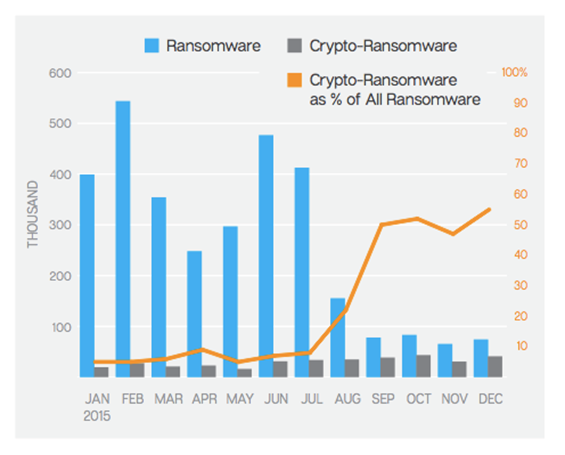

1)勒索软件数量持续增长

勒索软件的数量持续上升。勒索软件的制作者,得到赎金后,尝到甜头,相当于变相激励,制作越来越多的勒索软件;其他黑客组织,也会仿效,成为勒索软件的黑客犯罪团伙。根据赛门铁克2016年Q1的报告,2015年加密型勒索软件,占据所有勒索软件的比例越来越高,超过50%。从下面的图中柱状部分,加密型勒索软件的数量,每个月有数万个活跃的勒索软件。

勒索软件的受害者越来越多。卡巴斯基实验室2016年6月发布的研究报告[2],2015年4月至2016年3月,共有231万多人遭到勒索软件的侵害,比上一年提高17.7%。

2)勒索软件富于变化

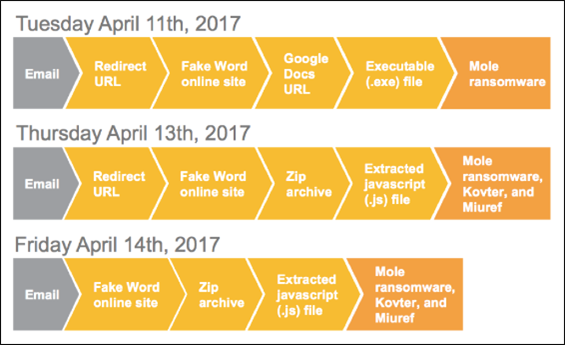

同一个勒索软件家族,有多个变种。有时用Word宏感染,有时用js脚本的形式进行感染。勒索软件的制作者,处心积虑,时时关注最新漏洞披露情况,一旦发现可用的漏洞,便更新自己勒索工具。Gartner的报告显示[3],有勒索软件,最多使用15个漏洞利用进行攻击渗透。

2017年4月份发现的勒索软件Mole,将这种变化表现得淋漓尽致。据Palo Alto对此样本的研究[4],在短短的4天之内,Mole勒索软件就进行了三次变形。

3)勒索范围扩大化

勒索软件主要目标在Windows用户,逐步向移动设备(安卓),Mac OS X,Linux操作系统扩展。另外,勒索软件作者,还将Hadoop大数据平台,Elastic等数据分析平台纳入勒索目标,通过锁定数据库等手段进行勒索。

黑客通过一次的勒索行动,可以获利上百万美元,这是他们最大的动力。另外,随着比特币的流行,为黑客的转账行为提供方便。据报道,隐藏在勒索软件背后的黑客组织,在2015年,曾经获得了3亿多美金的利益。如此巨大利益回报,让黑客犯罪组织铤而走险。

另外,代码平台github上有关于勒索软件的开源程序,也为黑客提供了学习便利。更有甚者,暗网平台上,提供勒索软件定制服务,号称“ransomware as a service”,即勒索软件作为服务,可以制定勒索软件功能,针对杀毒软件的免杀等。勒索软件的制作者和发布者合作分工,加大了勒索软件的传播和感染风险。

勒索软件的发展趋势,深受黑客犯罪团伙利益的驱使。制作更多的勒索软件,攻击方式更精巧,武器更精良(漏洞利用),通过变形躲避终端防病毒的检测,尽可能感染更多的用户,才有可能收到更多的赎金。所谓“天下熙熙,皆为利来,天下攘攘,皆为利往”,在勒索软件的犯罪组织这里,体现的更加淋漓尽致。

2.勒索软件与APT威胁

APT高级持续性威胁,是另外一种高级威胁。勒索软件与APT威胁,既有相同点,也有不同点。比如,APT攻击也使用“水坑攻击”或者“鱼叉攻击”等手法进行入侵。但APT威胁,更多的是利用0Day漏洞,对抗的等级更高,通过APT事件的披露,更多的是国家之间的安全对抗。

| 比较 | 内容 | 勒索软件 | APT |

| 相似点 | 攻击手法 | 钓鱼邮件 | 鱼叉攻击

水坑攻击 |

| 攻击过程 | 下载器

最新的漏洞利用 |

下载器

最新漏洞利用 0Day漏洞 |

|

| 不同点 | 最终目的 | 勒索比特币 | 信息窃取 |

| 暴露方式 | 直接暴露 | 隐藏 | |

| 僵尸网络 | 单点勒索 | CnC网络 |

上表是APT威胁与勒索软件的异同点对比。在攻击手法和攻击过程上,二者类似。不过勒索软件更多借助垃圾邮件,广撒网,愿者上钩,钓到一个是一个。在攻击过程,都是“阶段式”攻击,如出一辙。APT威胁,攻击目标更高级,尽量隐藏自己,而勒索软件目的就是赤裸裸的索要赎金,感染加密后,立刻留下勒索信息。

中过勒索软件的企业,如果只是几个终端主机感染,没有造成重大损失,应该感到庆幸。试想,如果这次不是勒索软件,而是一起APT攻击,恐怕还有更大的风险在后面。勒索软件为企业敲响了警钟,需要认真对待高级威胁,尽管部署了很多安全产品,制定了安全管理规范,还是存在被入侵的风险。

3.勒索软件应对之道

勒索软件已成公害,世界范围内的用户和企业深受其苦。对于不慎感染勒索软件的用户,到底应该怎么办?支付和不支付赎金,这是一个问题。不支付,重要的文档,珍贵的图片,全部损失掉;对于企业,业务停顿,商业声誉降到最低点。如果支付,有可能解密恢复文件,业务系统恢复正常。但是,这也同时鼓励勒索行为,助长了黑客的气焰,变相提供资金支持。

这个矛盾的选择,网络上引起广泛讨论。如果能够恢复回来,没有人愿意给黑客支付赎金。在没有办法进行恢复的情况下,想要找回文件,恢复业务系统,就像前面提到的医院那样,为了恢复医院正常运营,不得不支付赎金。

3.1 勒索软件公益项目解密工具

各国政府和安全企业,积极参与勒索软件犯罪的打击和治理。欧洲刑警组织,联合卡巴斯基和Intel安全,成立了“no more ransom”公益项目[5],收集和整理部分勒索软件的解密工具。感染了勒索软件,应该首先浏览这个网站,碰碰运气,看看是否存在解密工具。网站提供了工具,上传两到三个被勒索软件加密的文档后,网站后台进行分析,判断是否有工具可用。笔者粗略浏览,网站提供30多个解密工具可用。

虽然有公益组织,提供部分解密工具,不过也只是一小部分;而且,勒索软件犯罪组织,一旦发现有破解方法,也会更新加密算法,让解密工具失效。

3.2 勒索软件应对之道

防范于未然,才是勒索软件的应对之道。安全意识培训,备份和采用高级威胁检测设备,是防范勒索软件的最佳实践。

首先,员工需要进行有效的安全意识培训,点击之前应思考。毕竟,APT威胁和勒索软件,都带有社交工程的色彩,诱骗用户点击。员工安全意识足够强,具有基本的分辨能力,不因好奇而点击不明身份的链接和附件,从源头上,遏制对勒索软件的感染风险。

其次,定期数据备份。一旦勒索软件加密文档,备份对数据恢复,业务持续性就显得尤为重要。备份要满足“3-2-1”的原则:即3份数据拷贝,要分散在2个不同的物理地点,并且有一份备份是离线数据备份。数据备份和数据恢复,需要定期演练,模拟发生重大网络安全实践,应急响应团队对数据恢复流程的操作,满足规范,能够在有限的规定时间内完成恢复任务。

最后,采用具有未知威胁检测能力的安全产品和方案,实时检测和阻断勒索软件的入侵。勒索软件和APT威胁,同属于高级威胁,传统的安全手段,防病毒、防火墙、IPS等缺乏有效检测手段,被勒索软件的“阶段式”攻击轻松绕过。因此,需要引入未知威胁能力检测的产品,比如沙箱类安全产品,能够模拟用户终端环境,记录恶意软件的各个阶段的行为,分析这些行为之间的关联关系,判断其是否为勒索软件。

4.勒索软件检测和防御

安全意识培训和数据备份,前者是在勒索软件诱骗之前,后者防备勒索中招之后。绿盟科技高级威胁分析产品TAC,内置多个安全引擎。其中,安全信誉引擎和防病毒引擎,对已知勒索软件进行检测。

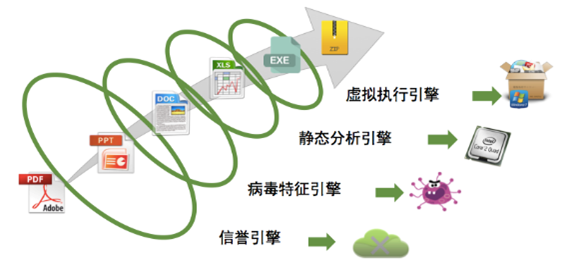

4.1 勒索软件检测引擎

绿盟科技高级威胁分析产品TAC,内置多个安全引擎。其中,安全信誉引擎和防病毒引擎,对已知勒索软件进行检测。

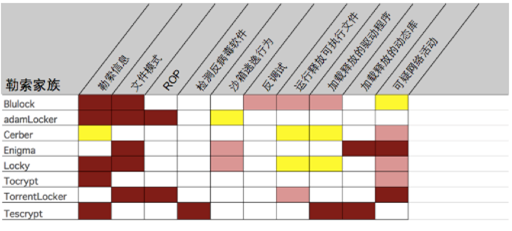

静态分析引擎和虚拟执行引擎(即沙箱),对未知的勒索软件进行检测。新的勒索软件,或是最新的变种,在虚拟环境里面运行,TAC记录和分析可疑文件的行为,根据其程序运行的逻辑,判断是否有勒索行为。额外的,通过与勒索软件家族的既有行为模式比对,判断其所属的家族。

4.2 勒索软件防护场景

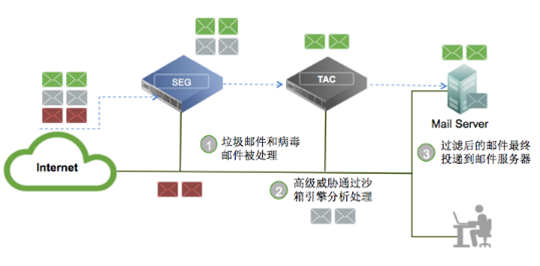

1)邮件检测和防护场景

绿盟威胁分析系统TAC 邮件系列型号(以下简称TAC-E)的产品,是专门检测邮件高级威胁的网络沙箱类安全产品。针对邮件的高级威胁,主要有鱼叉APT威胁和勒索软件两大类。TAC-E接收到可疑的邮件,对其中的恶意URL和附件进行安全检测。

根据Osterman的调研[6],通过邮件方式感染的勒索软件,占所有感染方式的60%。邮件高级威胁的检测和隔离,是勒索软件防范重点。如上图所示,TAC-E与绿盟邮件安全网关(下称SEG)组成NGTP解决方案的邮件场景。外部邮件先通过SEG,过滤掉已知的病毒邮件和垃圾邮件;再经过TAC-E设备进行第二层过滤,勒索软件和APT威胁被隔离。

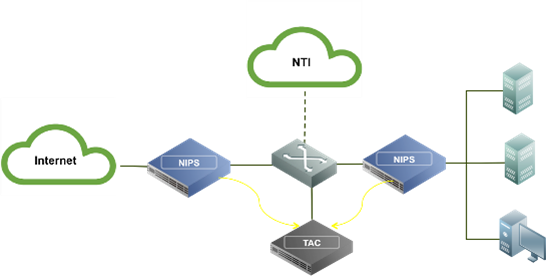

2)网络检测和防护场景

绿盟威胁分析系统TAC在线检测系列型号(以下称TAC-D),专门检测网络上传输的高级威胁产品。TAC-D既可以独立部署,也可以与网关设备联动,组成NGTP解决方案的网络场景。

TAC-D产品与绿盟网络入侵检测系统(下称NIPS)联动,NIPS检测和拦截已知的网络攻击,对于NIPS无法检测的可疑威胁,投递到TAC-D进行分析。根据分析结果,TAC-D生成本地安全信誉,与绿盟威胁情报中心(下称NTI)一道,为NIPS提供最及时的安全信誉,检测和阻断最新的高级威胁,最新的勒索软件。

4.3 勒索软件检测案例

某大型制造企业,深受勒索软件之苦。办公网员工,防范意识不够,多次感染勒索软件,文档被加密,影响工作。最严重的一次,领导的笔记本电脑中了勒索软件,对外投资的文档被加密,影响了企业的投资的进展,给合作方留下了负面印象。

客户购买了TAC产品,上线第一天,就发现了两起勒索软件。下图为其中一个勒索软件的分析报告。TAC对勒索软件的检测得到验证。

5.结语

勒索软件来势凶猛,是近两年增长最为快速的高级威胁。分析勒索软件的发展趋势,可以断言,未来的勒索软件还会持续增长,潜在的受害者也会持续攀升。

勒索软件带来了巨大挑战。防范于未然是勒索软件的应对之道。有效的安全意识培训,定期数据备份,采用高级威胁检测产品和方案,是防御勒索软件的最佳实践。

绿盟威胁分析系统TAC产品,配置强大的勒索软件检测引擎,与SEG,NIPS等传统安全产品组成NGTP解决方案,有效隔离已知和未知勒索软件,保护用户的文档数据安全,保障企业业务持续运行。

[1] https://www.databreaches.net/hollywood-presbyterian-medical-center-paid-17000-ransom-to-unlock-their-system/

[2] https://securelist.com/files/2016/06/KSN_Report_Ransomware_2014-2016_final_ENG.pdf

[3] Gartner Research, Ransomware Families and the Number of Vulnerabilities They Exploit

[4] http://researchcenter.paloaltonetworks.com/2017/04/unit42-mole-ransomware-one-malicious-spam-campaign-quickly-increased-complexity-changed-tactics/

[5] https://www.nomoreransom.org/

[6] https://www.malwarebytes.com/pdf/white-papers/UnderstandingTheDepthOfRansomwareIntheUS.pdf