一、概述

2023年8月份,绿盟科技伏影实验室全球威胁狩猎系统监测到一类未知的elf文件正在大范围传播,这引起了我们的警惕,经过进一步分析,我们确认了这批elf样本隶属于新的僵尸网络家族,伏影实验室将该僵尸网络木马命名为RDDoS。

RDDoS僵尸网络家族的主要功能为DDoS攻击,并且具备命令执行的能力,这也使得它具备的威胁性进一步提高。RDDoS还设置了上线参数来区分感染设备类型,同时通过上线包是否携带运行参数来区分真实设备和沙箱,具备较强的对抗性。

近期以来,RDDOS不断更迭版本,扩大感染范围,在攻击目标的选择上以美国,巴西和法国为主,国内也有受到波及,已构成不小的威胁,这值得引起我们的警惕。

二、影响范围

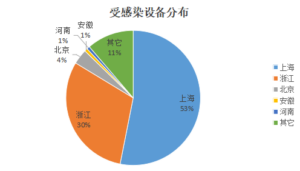

- 受感染设备分布

监测数据显示,RDDoS传播范围十分广泛,受感染设备在美国,新加坡,荷兰等地均有分布,国内受感染情况尤为严重,其中上海(53%)和浙江(30%)为重灾区,北京,河南等地也有受到影响。

RDDoS国内受感染设备分布

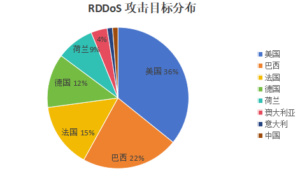

- 攻击目标分布

监测数据显示,RDDoS在攻击活动中倾向于使用ICMP_flood方法对目标24小时不间断的发起DDoS攻击,近八成的攻击活动都采用该方式进行。在攻击目标的选择上,RDDoS首选攻击目标为美国(36%),其次为巴西(22%)和法国(15%),此外,中国,德国以及荷兰等国家也有受到波及。

RDDoS攻击目标分布

三、样本分析

- 版本变化

从8月份至今,RDDoS不断更迭版本,增加新的攻击方式,甚至对代码结构进行了调整,呈现多个版本同时传播的现象,传播范围较广的版本如下:

表 1 版本变化

| 版本 | 捕获时间 | 特征描述 |

| V1 | 2023年8月底 | 支持3种DDoS攻击方式,文件大小维持在40k上下,CC 198.98.60.191:6872

|

|

V2 |

2023年9月底 |

传播量最多,支持5种DDoS攻击方式,文件大小维持在40k上下,CC 198.98.60.191:52999

|

|

V3 |

2023年10月初 |

持续新增DDoS攻击方式,文件大小维持在70k上下,替换CC端口,CC 198.98.60.191:1997, 198.98.60.191:1999

|

|

V4 |

2023年10月中旬 |

代码结构上做了较大调整,文件大小维持在60k上下,替换CC端口,CC 198.98.60.191:8008

|

- 传播

RDDoS当前支持arm,mips,x86在内的多种CPU架构,且恶意文件存放站点与C&C并不一致。

RDDoS传播脚本

RDDoS恶意样本中并无内置的传播模块,监测数据显示,大量的RDDoS恶意样本是通过CVE-2021-35394,CVE-2014-8361 在内的漏洞传播到受感染设备,这也从另一个角度说明RDDoS的控制者极大可能拥有独立的传播模块,独立的传播模块在保证传播可控性的同时也可以有效防止0day类关键信息被泄露的可能性。

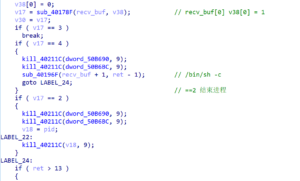

- 主机侧行为

RDDoS在运行时会首先改变当前进程的工作目录为根目录,随后创建子进程,若子进程未创建成功,则直接退出,子进程创建成功后在子进程中继续执行后续功能。

初始阶段

受控端在受害主机上执行时共有两种方式,带参数和不带参数,不同的方式决定了初次上线时的上线包内容,推测攻击者的意图是根据上线内容做出对应的判断,上线参数可以用来区分感染设备类型,此外,若上线包带参数且参数正确,则说明该受控端是攻击者下发的;若受控端执行时不带参,则上线内容拼接“unknow”字符串,说明此木马有可能处于沙箱环境。

执行阶段

- 上线包特征

受控端在与控制端建立连接的过程中会拼接命令行参数作为上线包,当无参数传入时拼接“unknown”字符串,如下图所示。

构造上线包

上线时产生的流量如下图所示:

![]()

有命令行参数拼接数据包

![]()

无命令行参数拼接数据包

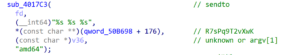

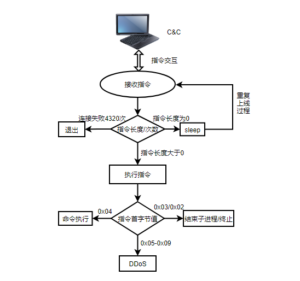

- 指令分析

上线完成后,受控端等待控制端下发的指令,并依据指令长度,首字节值等参数判断后续操作。执行流程如下:

RDDoS指令处理流程

当接收数据的首字节为“0x02”时,bot进程终止,当接收数据的首字节为“0x03”时,结束前期创建的子进程;当接收数据的首字节为“0x04”时,bot通过/bin/sh执行对应的命令。

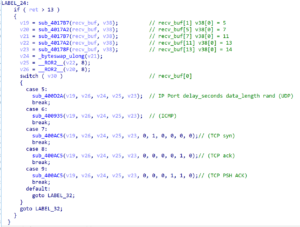

指令

当bot接收到数据长度大于13且首字节为“0x05”、“0x06”、“0x07”、“0x08”或“0x09”时执行DDoS功能。

DDoS

DDoS攻击指令解析如下:

表 2 指令解析表

| 接收数据 | 含义 | 备注 |

| recv_buf[0] | 攻击类型 | 1字节,确定攻击类型(如0x05->UDP、0x06->ICMP、0x07->TCP_SYN、0x08->TCP_ACK、0x09->TCP_PSH_ACK) |

| recv_buf[1-4] | 目的ip | 4字节,确定目标主机ip地址 |

| recv_buf[5-6] | 目的port | 2字节,确定目标主机端口,为0x0000则随机生成 |

| recv_buf[7-10] | 攻击时长 | 4字节,确定攻击时长 |

| recv_buf[11-12] | 数据包长度 | 2字节,确定发往目标主机的数据包长度 |

| recv_buf[13] | 源IP构造 | 1字节,值为1表示源ip随机化,其他值表示源ip为被控主机ip |

四、总结

RDDoS整体较为精简,是从零开始构建的一个新型僵尸网络家族,近期以来,其控制者不断对该木马更新迭代,增加新的DDoS攻击方式,完善功能。值得注意的是,RDDoS还具备了命令执行能力,这也使得它具备的威胁性进一步提高,近年来,攻击者使用僵尸网络作为渠道,继而以此为立足点发起APT或勒索攻击的事件屡见不鲜。实际上,绝大部分新出现的僵尸网络家族都是该类看上去极为精简的木马,其变种更是层出不穷,我们对该类僵尸网络家族同样需要加强关注。

我们推断该家族在后期仍会活跃一段时间,伏影实验室将持续加强对该僵尸网络家族及其背后运营团伙的监测。

五、IOC

198.98.60.191:52999

198.98.60.191:1997

198.98.60.191:1999

198.98.60.191:8008

198.98.60.191:6872

e7a8c220fd2d6c13488f105cdda3f9e88b9dc0ff2be1a3dcd455200cefa14e8c

133881c76a123003e8cd1bbb5fd346fed9ca208b7ec69b79ea6d655526b644e7

054449a4205afab912d8059c32eecdc2301ef59e3c0f834e048f45a5c3cff00c

0314316e89f2be788f441ac31a5f343e4e101abd64bb9819d3a1eea3b5175243

6082347675e352c0ad62d2bfe167c9f0ad801852338b298104b9e7a38882f42b

a69c38f2b7c01a1f12f1e1c7a8bfda11dfc65d350e0fe44bb150b47363e2aba0

beae2f992b2843bbb9f8fba7d0a915330f8ef486d2f0bcd1b84a999335e99ebb

3e72e0f6561d331a52822a55644456f1aa889f4b291e852e9c896d5f21ac4110

f8c78b701fd0599e44b027f8bdbdd8ad3b71c3b0f6f970fd28adba29da7ee107

53ff827b04c862dccbbd6529377f54bebc11bb5c1e9fe9a5d74d2d1d33df08ca

e897a6055e2cded398c79d62051b761e5a8a38f0a91f2a713f05e4e2b89860c2

137cda487d4a548026c481723fc29b00c3de355013ea045ed90012a24ea6a564

5b28c5ca872f07feefeaf0442dec2e04d3103429537255c347609f683e789256

0358d3ac3d0d6442d446b2b0aeff5cf6437d6df8412fe577db6b3753863c33d4

fcca85c25c59fedb843867d3abb0e56ca78785b538d1b518e323a2133fd8213b

26acec7617ef560289d6f85f498bf404a95087023dadba054a6aa0f859c40db8

4ff2ef2f1e7dd67f1c68ec3f939941e719378080074012fda6d0e6201e01b3bc

b1430ffbf98740f5d1aaebe5461d9c39f760ad955cdce8571bfe0b8601189ccf

08f4a7c6b38a594a5939a78c1843bea44aa41489d5dca8b6fb326a15d1f32602

1693fc2858f33abf0561f0e5a68f13067c699eae3ceb08643dae3b2cf311ecf7

4547fe2721ea8ea536ff18f1813fbc3ef00f1c600b6ad59aeeb123456d49de73

357e882db70ba53974481fd52ddbf1b52ef129e801cdae080ab88a8b0de1b457

6433724067a3aab9ece3d231b06b319961e6cf818b1f3907557a0937abc45ed9

9ab4406e1656e72c4f46daf36e3f4fd86998a77688c760627775c39e05c4a638

72c70c919bd12f113f34cbdbfa583d5e051db86249e9654c3a92121bb8288f6b

3f5aa5bd3320320078a80d703e0bbfc0436860dd79619199aa34615cc6e6e25a

eb2b8c29f377065a7899ebd836e6af8cc6faecfbc78ae5e8db51927e647d7cec

9703a35883cec23f3e21f264fde37bd394f1fc28018b09ab74f602f60a9c3eea

77372215a8b164010021afa1ccfd3b469bf7b3610a608695e0786563875975d6

2a6efab0d1004da7c7030e47facefd1bbaf42a721672be7681d92b1dfe173e07

bd7a32790ac19611e7be453ddbbc5b55fb0f208119b2b76e6842466b1307f415

5497a8f96bc3d9548e959a6789caba5ae9ff70e24b5b18d9194898dd45ffb5e7

df67586b7981b43bf1c611a4fb61dfd7d929dbbf327bbe614097031b3327b141

a68da0ac6797893337997729537b24c1d759220ade286340bbd5d41c405ca428

9d6f563a0d03ab9a006dad47882e0b8f82d5f13cab8c94fe08816112011080c5

c01bd10bf03a43dc78f41a80ff1d0ad4bca9c80ecb8ac1e12d2fa3c295a81d94

db9f6632e591e94102f02c5fded8df1e8228769098e12662c92f27ac56916270

43cbaa10c85166b5d493d6ce30d895803ebba3802ae20824f297f2a3e6ac7eb0

2dbe64b32a7195b225f69028b2d3e4e83497f588d29fe6fbf9b2229a65b29378

625116fc68118dc912b3155ea1178ee8838fe06b5215faea298d4b9264091dce

49fdaec86762458ec26e7fc138e24372a3f05c359d7264ed9c120194380ef4bf

1cf0905152eed1186cafb2d539fad8a24fdbcce3a34d0c7100069aab697c6be6

d5446396dcfa29dd5a6efe8dc88bec0c23073a88f44a9ffc0a88aa269e4cba13

c7faea8f7749e77b0ec76ae26ed54e5f155a9c58e6463912af21f784a716e185

880502bb10f7f65d48ee39b90444774df0123c17cf1ab21c57edaa638446ed1f

381911f5f28c655ad6d403f70ac98f2e450f0d2851040b38f3c4588345a8342e

3b8c874a7ae9c7056f28104de9390b9f7bebe774a2e9a92ca0f75f0704017d04

76de0ba1feb4bab335de81e64dc9435ebf023fc96bd1ddb176a139f1a8ded7f5

4b4eb32fe14504ce4a8b8291e216bc00cc51333e8cf37beedee2f3e6337b731c

404756d7314c3b9e44a3e50ed4926ecc7fafb3a44feb4090055df20b229f2106

c09a9f626e801a040b7ade2b1dc843ce9bb558cbf920ce93d65046fc1cab61bc

09b8159120088fea909b76f00280e3ebca23a54f2b41d967d0c89ebb82debdbf

e341fd31df974008ff73acfd5f147673a5220deb33fa34b00b0160f37953695b

关于伏影实验室

研究目标包括botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。