0 安全事件调查和威胁情报

一年多前,笔者曾撰文提出1 建立安全事故披露和案例分析制度;2 明确界定安全“披露”责任;3 建立安全数据和响应平台。这些措施将会在战略层面上逐步提升安全最佳实践,包括其“有效性”、“准确性”,甚至“正确性”。本文是前文的姊妹篇。

威胁情报是高级威胁对抗能力的基石,其重要性已经得到管理层和业界的充分重视,大量的会议、论坛、报告、相关威胁情报产品和服务订阅等迅速涌现,相关研究开发活动非常活跃,令人鼓舞。但是,如何逐步建立并夯实威胁情报生态体系的基础,包括收集、分析、积累、分享、应用等各个环节,对业界来说依然是个挑战。

从业界整体来看,威胁情报的来源有这样几个:1行业或联盟的分享购买交易等;2安全防护系统运作过程;3 研究人员的独立研究; 4 安全事件的调查取证溯源活动。尤其是最后一项,笔者认为是鲜活的、持续贡献并可以检验证伪的威胁情报来源,对于整个生态至关重要。 基于大量的、覆盖多行业和地区的事件分析和共享的“威胁情报”和“最佳实践“将会成为对抗中有力有效的武器。

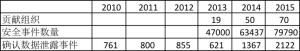

它山之石可以攻玉。美国领先运营商Verizon多年来持续发布每年一期的数据安全态势报告,其贡献组织从当初Verizon自己,逐步增加到包括国家国土安全部、US-CERT、特勤局(Secret Service)、众多安全提供商和服务提供商,共70多家,其覆盖的安全事件数量在13、14、15年稳步增长,2015年达到近8万起,其覆盖的可确认数据泄露事故从2010年的761起增长到2015年2122起…

图1:美国DBIR报告历年数据逐步积累情况

这一系列的数字可以反映出一些美国业界在威胁情报方面的基础性工作,非常值得我们借鉴。

随着网络安全法和刑法修正案的发布实施,严重网络安全事故将会被追责。《刑法修正案》第二百八十六条规定,网络服务提供者在造成致使用户信息泄露,造成严重后果的等情形下可能会导致“处三年以下有期徒刑、拘役或者管制,并处或者单处罚金”。网络安全事故的严肃性大大提升。很明显,新的立法将会大大提高信息系统的拥有者和运营者对网络安全的重视和投入。

毋庸讳言,在业界,出现安全事故后“捂盖子”的现象很普遍。 由于新的网络安全立法进一步增加了事件上报和披露后的“代价”,在没有其他额外激励或制约的情况下,安全事件将会更加难以得到有效的调查取证分析,尤其是可以分享的、由专业人员进行的高质量分析,也就侵蚀了威胁情报生态持续发展的基础。

1 “生环”和“死环”

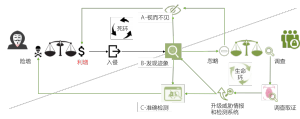

网络攻击者和安全防护团队是一对矛盾体,此消彼长。 攻击者发动攻击后,守方防护体系可能出现三种情况: A- 视而不见; B- 发现踪迹; C- 准确检测。

A情形下攻防轻松获利,并且进一步强化了逐利动机,获得了更多守方的“情报“,为以后的其它攻击埋下伏笔;B情形下防护体系发现了一些攻击的“迹象”, 接下来的进展,又可以分为两种情形,一种是守方没有引发关注而忽略,于是回到情况A,另一种,是守方由此展开调查取证溯源,利用并升级威胁情报和检测系统,对此类攻击达成准确检测、直至防护阻止,于是进展成为情形C;C情形下,攻击被挫败,攻击者无功而返,并可能被溯源定位,直至被破获执法,同时守方因为调查取证,丰富了威胁情报库,对攻击方的资源和战术、技术、攻击方法等有了更多的了解,从而进一步增加了攻击方发现发明新的攻击方法和工具的难度,提升了攻击者被检测破获的风险,进而迫使攻击者放弃攻击而退出。

整个过程如下图示意。

图2:网络对抗中的“生环”和“死环”

可以看到,情况A和B的忽略环节都会带来攻击方获利增加,攻击活动越发频繁, 网络安全生态环境逐步恶劣,我们称之为“死环”;而在情况C和B的调查环节都会带来增强的安全对抗能力,提高攻击方被挫败被破获的风险,进而迫使攻击方退出,网络安全生态环境将向“玉宇澄清、网际大治”进军,我们称之为“生环”。 从图中可以看出,“生环”和“死环”最为重要的分水岭,就在于出现安全事件的“迹象”时,守方是选择“忽略”还是启动“调查”,不管是由于能力问题、还是资源方面的考虑、亦或是投入产出的权衡。

2 忽略还是调查

没有百分百安全,这是业界已经达成的共识,这意味着防护体系的某些环节总是会出现“事故”。这些“事故”是客观存在,只不过有检测到和没检测到、忽略的还是被深入调查的、有根源分析的和不明所以的等之分。

这些事故现场往往蕴含着有关攻方的丰富信息,选择对这个“现场”进行调查取证,意味着资源投入,产出是事故的根源分析、攻击方的画像信息、攻击技术战术和方法、安全防护措施失败的原因等等。资源投入是实实在在的,而上述产出和产出的价值对于一般的、小规模的非专业安全运营团队却又很大的不确定性。于是,安全能力不够强大的中小企业是不能、有安全调查能力的大型企业是不愿,导致的后果是没有足够多的信息系统运营者选择“调查”。这也是网络安全“外在性”的一个表征之一。

专业化分工有助于解决“不能”的问题,对根源分析和相应产生的“威胁情报”给予适当的奖励、而不是单纯的“处罚”则有助于解决“不愿”的问题。

3 威胁情报和网际保险

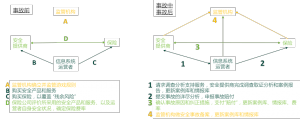

参考交通事故和保险的游戏规则,在网络安全生态中引入“保险”角色将会有助于打破“外在性”和”柠檬市场“的陷阱。美国在网际保险(Cyber Insurance)方面已有了长足的发展,到2014年美国至少有50家以上的保险公司提供网际保险相关产品,美国已有24%的商业机构购买了网际保险,网际保险市场规模达到20亿美元。 图3是笔者勾勒的引入“保险”角色后的生态示意图,包括安全事故前、事故中和事故后两个主要情形。

图3:威胁情报和网际保险

监管机构制定相应的游戏规则,信息系统运营者自研和购买由专业安全提供商提供的安全产品和服务加强防护体系,然后购买网际保险来覆盖其它所有“残余风险”;保险公司根据此用户的自身安全状况以及所采用的安全产品和服务的“可信度”来计算保险“费率”。 在发生事故时,信息系统运营者向专业提供商请求服务以进行调查取证溯源分析,然后把事故的详尽信息和分析结果等到保险公司来申请赔付。保险公司的理赔员确认事故原因和处置措施,支付“赔付金”,并更新自己的案例库、威胁情报库,并相应更新保险费率。

通过一种变通形式的“赎买”,信息系统运营者有意愿“调查”而不是“忽略”安全事件,安全专业提供商获得第一手的攻防现场调查取证分析的“威胁情报”,安全产品和服务的“成效”通过安全案例分析得到客观检验,并通过“费率”予以体现… 从而安全防护生态整体可以更为有效的对抗安全威胁。

4 结束语

孙子曰“知己知彼,百战不殆”。威胁情报就是网络攻防战场上“知己知彼”的关键,而持续积累的安全事件调查取证和溯源分析则是威胁情报最为重要的源头活水。

通过立法加大对安全事故的“处罚”力度、提升信息系统拥有者和运行者对网络安全的重视意识无疑是重要的。但是,另一方面,认识到安全事故是不可避免的,鼓励对网络安全事故进行调查取证和溯源分析,并对有效的分析过程和成果进行认可,也是非常重要的。 后者有利于改善当前我国网络安全基础数据匮乏、相关标准和“最佳实践”缺少数据支撑和验证的局面。为达成此目标,有必要设计并建设相应的监管和生态环境,例如引入网际保险角色,通过网络安全事故理赔来实现案例积累和威胁情报的可持续发展。