一、背景

近日,TP-Link修复了一个Tapo C200 IP摄像头中的高危漏洞,攻击者可以利用心脏出血漏洞(HeartBleed)和一个哈希传递(pass-the-hash)攻击,从而获取设备的控制权限并执行多种操作。

二、HeartBleed联手Pass-the-Hash攻击

该漏洞源于已知的心脏出血(HeartBleed)漏洞(位于公开的TCP 443端口),可以在内存转储中发现用户的哈希密码。然后使用API上的登录过程将哈希用于“哈希传递”攻击。这导致名为“stok”的登录令牌被发出,该令牌可用于设备的用户身份验证。

攻击者随后可以执行多种需认证后才被允许的操作,例如:移动相机的镜头,格式化SD卡,创建一个RTSP帐户以查看相机的视频源,并禁用隐私模式等。

三、关于哈希传递(PtH)攻击

哈希传递攻击是一种技术,攻击者可以捕获密码哈希(与密码字符相对),然后简单地将其传递以进行身份验证,并可能横向访问其他网络系统。

攻击者无需解密哈希即可获得纯文本密码。 PtH攻击利用身份验证协议,因为密码哈希对于每个会话都保持静态,直到密码被转换为止。 攻击者通常通过抓取系统的活动内存和其他技术来获取哈希。

本文中C200 IP摄像头的的哈希就是通过心脏出血漏洞在内存中获取的。

四、如何防护 PtH

为了成功进行PtH攻击,攻击者必须首先获得计算机上的本地管理访问权限才能散列哈希。一旦攻击者站稳了脚跟,他们就可以相对轻松地横向移动,从而获得更多的凭据并逐步提升特权。

实施以下最佳安全最佳实践将有助于消除PtH攻击或至少将其影响最小化:

- 最低特权安全模型:通过降低攻击者提升特权访问和权限的能力,可以限制范围并减轻PtH攻击的影响。删除不必要的管理员权限将大大减少PtH和许多其他类型攻击的威胁面。

- 密码管理解决方案:可以频繁轮换密码(可以保持常态轮换,或者在发现凭据泄露之后轮换),可以有效缩短一个合法哈希的有效时间。通过自动在每个特权会话之后进行密码轮换,可以很有效地阻止PtH攻击,以及各种有关密码复用的攻击。

- 特权分离:可以分离不同类型的特权帐户和非特权帐户,从而减小管理员帐户的使用范围,进而减少遭受损害的风险以及攻击者横向移动的机会。

五、影响

这个漏洞影响Tapo C200摄像头固件版本小于1.0.10的所有版本。

六、固件升级

官方已经发布了新的固件版本进行了修复,通过以下步骤来检查和升级固件版本:

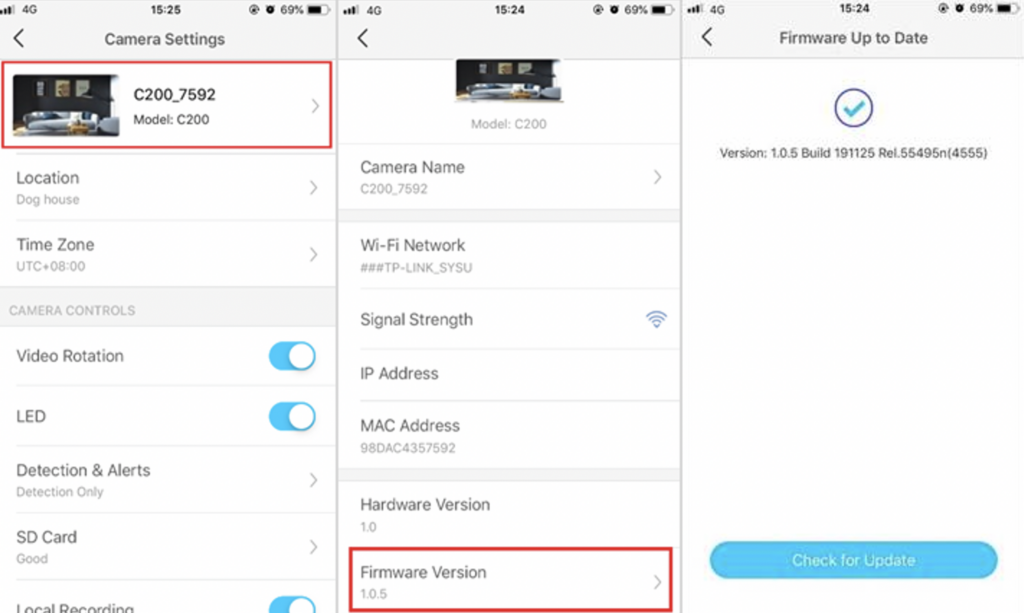

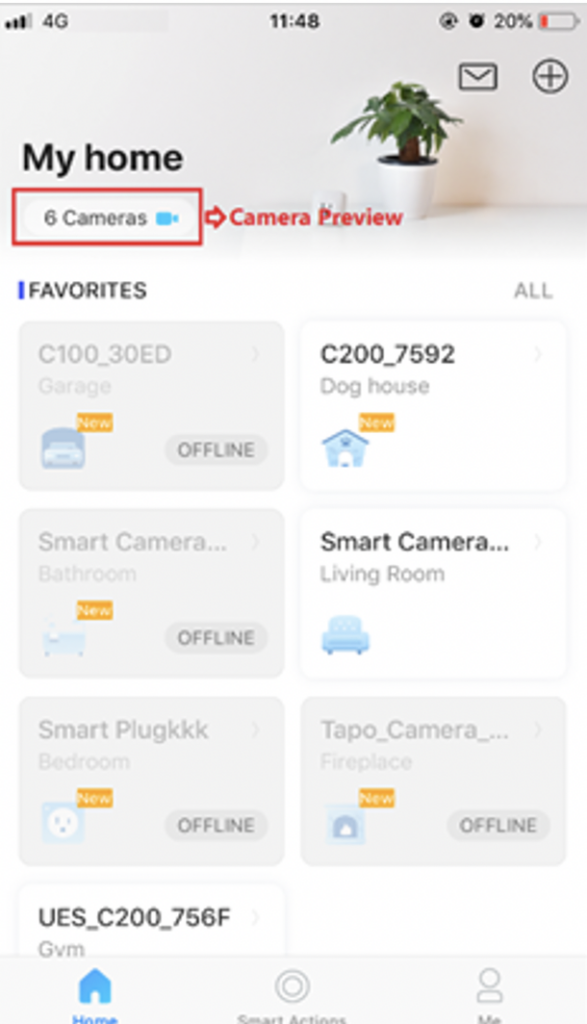

- 在主页中,点击摄像头型号或者“相机预览”>“管理”来进入实时监控页面。

- 在该页面中点击齿轮图标进入“摄像头设置”页面。

- 点击对应的摄像头型号,您可以找到关于 固件版本 的标签,点击后可以检查更新或者更新固件。