企业网络,部署了各种安全设备,尤其是互联网网关的地方,防火墙设置了安全策略,从外面过来的一概不允许进入。蠕虫勒索究竟是如何进入到企业网络内部的呢?

蠕虫型勒索对全球企业造成破坏

距离Petya勒索蠕虫爆发过去整整一个月,对于中招的企业,不啻一场噩梦。航运一哥马士基,分布在全球的港口IT系统,很多主机感染勒索软件,导致航运调度系统无法正常工作,货物和船舶失联,引起了相关制造、物流企业的骚动,甚至一度影响了马士基在证券市场的表现。好在一个月忙忙碌碌,马士基终于从灾难中恢复,并且吸取了教训,升级了他们的安全系统。正所谓亡羊补牢,未为晚也。

马士基航运还算幸运,虽然费了很大力气,毕竟得以恢复。

下图是发生在我司企业微信的对话,某个公司主机无一幸免,全部中招。这个企业,应该怎么恢复呢?

有大拿回复说,老板的可以恢复。老板和管理员本来一起痛哭流涕,听到这话,立马推开管理员,快请过来帮我恢复!

员工有意见了。虽说老板们创业维艰,守业更难,理应得到更多支持,先给老板恢复,我们双手赞同。可是你们提供支持,应该一视同仁,怎能厚此薄彼?员工电脑里也有公司重要资料,怎能把我们抛弃?

后来了解,是个误会。原来大拿敲错字了,是老版本的Petya中招,可以恢复;新版本的Petya,谁也无能为力。老板听到这个,转过头,和管理员继续痛哭……

蠕虫勒索的初始传播

每次宣讲绿盟下一代威胁防御解决方案(NPTP)和绿盟威胁分析系统(TAC)产品,我都会问听众一个问题。企业网络,部署了各种安全设备,尤其是互联网网关的地方,防火墙设置了安全策略,从外面过来的一概不允许进入。蠕虫勒索究竟是怎样进入到企业网络里面的?

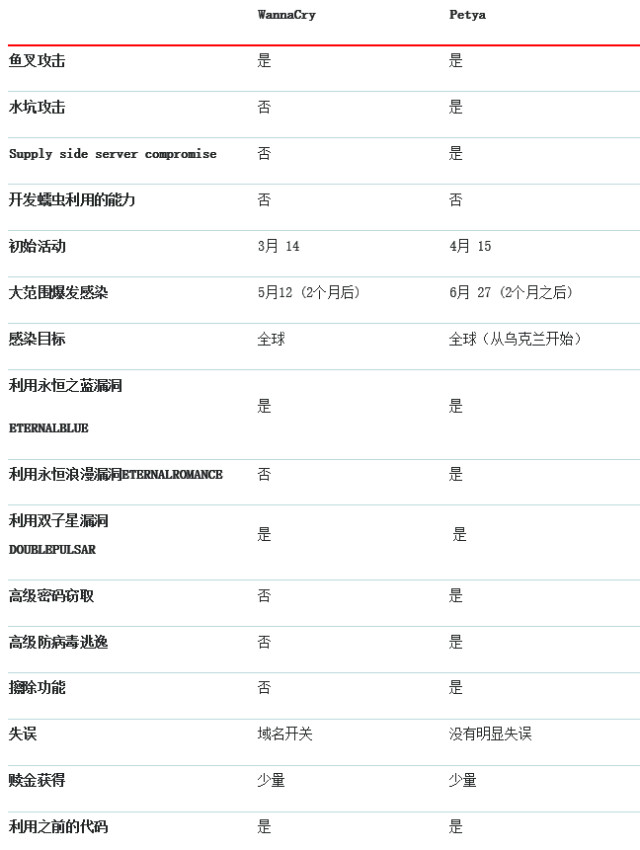

请同学们阅读下面这张WannaCry和Petya的对比表,在里面寻找答案。

相信有同学找到了答案。那就是,初始进入到企业的勒索软件,是通过鱼叉攻击或水坑攻击进入的。比如WannCry,第一个蠕虫型勒索病毒,就是通过鱼叉攻击方式渗透到企业网络中。发送的钓鱼邮件,伪装成一个应聘简历,附件文件名是Resume.zip, 压缩包里PDF格式的文件,如下图所展示,看起来不像假的。恰恰在这个PDF文件中,隐藏了“Job Inquiry-Resume 2017.exe”这个文件(是一个下载器,下载真正的具有蠕虫特征的模块和加密勒索模块)。第一个勒索病毒发作,是进入企业的种子,而后再利用“永恒之蓝”的漏洞,扫描同网段有漏洞的主机并感染。

Petya比WannaCry更进一步,不仅利用鱼叉邮件攻击,还专门设置了水坑站点。从这个表里看到,Petya利用更多的漏洞,增加了密码窃取功能。有的企业使用域,一旦获得域管理员,就有可能发生全网主机中招的风险。

Petya比WannaCry更进一步,不仅利用鱼叉邮件攻击,还专门设置了水坑站点。从这个表里看到,Petya利用更多的漏洞,增加了密码窃取功能。有的企业使用域,一旦获得域管理员,就有可能发生全网主机中招的风险。

TAC是检测和防御勒索软件的秘密武器

WannaCry和Petya打开了蠕虫勒索的潘多拉盒子,未来也许会有更多类似的勒索出现。当然,对管理员和企业来说,好消息就是绿盟科技的TAC产品,无需更新病毒签名,动态沙箱就能检测蠕虫勒索软件。这个能力,在WannaCry和Petya的检测中,得到了验证。

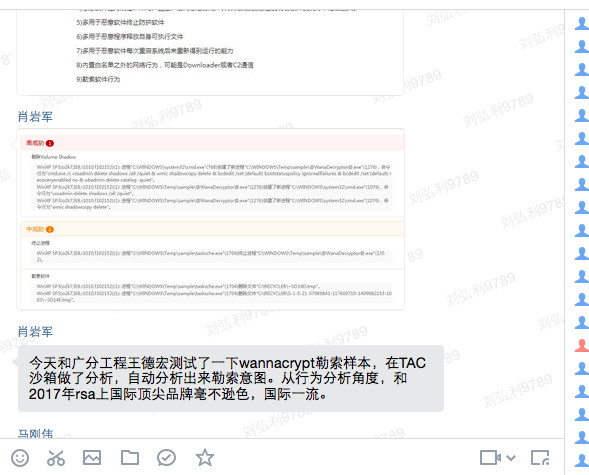

请看绿盟科技总工办资深架构师——多次在技术大会获得金奖的技术大拿,肖岩军肖总工对TAC产品的评价:

肖总工走南闯北,拜访客户,与客户高层领导谈笑风生;近两年远赴美国参加RSA大会,阅安全产品无数。肖总工在广州搭建攻防场景,测试TAC,对其检测能力由衷赞叹。

肖总工走南闯北,拜访客户,与客户高层领导谈笑风生;近两年远赴美国参加RSA大会,阅安全产品无数。肖总工在广州搭建攻防场景,测试TAC,对其检测能力由衷赞叹。

NGTP解决方案

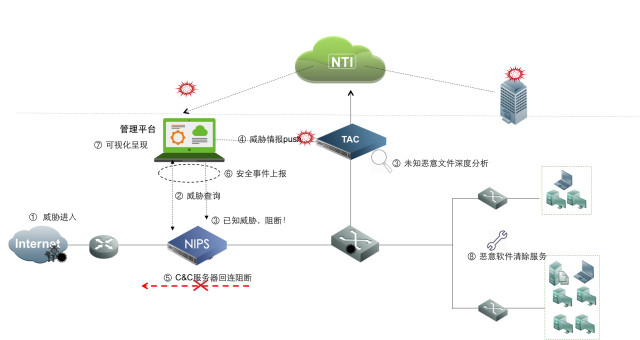

TAC产品不仅能够独立部署,发现APT威胁和勒索软件各种高级威胁,还能与公司其他产品,组成NGTP解决方案,完美实现已知威胁和未知威胁的全覆盖。

- 网络场景的NGTP解决方案

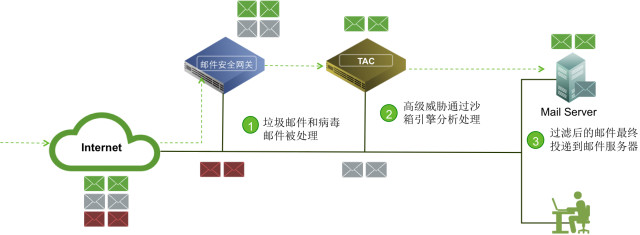

2. 邮件场景的NGTP解决方案

NGTP解决方案,以未知威胁检测为核心,以安全信誉为纽带,在网络上结合IPS产品,覆盖已知网络威胁和未知高级威胁;在邮件上结合SEG(第三方也可以),实现垃圾邮件,病毒邮件,勒索邮件的检测和隔离。

同学们,战友们!

5月,WannaCry横扫全球;

6月,Peyta卷土重来!

何日君再来?

不是下雨时才去买伞,

亡羊补牢不如未雨绸缪,

手中有粮才能心中不慌。