一、事件概要

近期,绿盟科技伏影实验室捕获到了大量针对乌克兰的钓鱼文件攻击活动,关联恶意文件包括pdf、doc、cpl、lnk等类型。经过分析,我们确认这一系列钓鱼活动均来自APT组织Lorec53(中文名称:洛瑞熊)。该组织在2021年底至2022年2月的期间内,使用多种攻击手法,对乌克兰国防部、财政部、大使馆、国企、公众医疗设施等关键国家机构投递多种钓鱼文件,进行以收集组织人员信息为主的网络攻击活动。

二、组织背景

Lorec53(中文名称:洛瑞熊)是由绿盟科技伏影实验室首先确认并命名的新型APT组织,活跃在东欧地区。乌克兰计算机应急响应中心在近期的报告(https://cert.gov.ua/article/18419)中将该组织编号为UAC-0056。伏影实验室发现该组织可捕获的间谍木马投放活动最早出现在2020年,并在2021年初开始组织针对乌克兰与格鲁吉亚的大规模网络间谍攻击活动。

Lorec53在攻击工具、域名注册信息、资产位置等方面暴露了大量俄语黑客特征,其攻击目标也与俄罗斯的国家利益关系密切。研究Lorec53的发展轨迹发现,该组织疑似受到其他高级间谍组织的雇佣,通过承接国家级间谍攻击业务或出售政府部门机密文档来获取收益。

Lorec53有较强的渗透能力,攻击手法多变,能够组织大规模高密度的钓鱼攻击活动,还善于借鉴其他组织的社会工程学技术与网络资源管理方式。

目前,受Lorec53组织攻击影响的受害者包括伊朗国家银行用户、格鲁吉亚防疫与卫生部门、乌克兰国防部、总统府、内政部、边防局等国家部门。

更多与该组织相关的报告详见伏影实验室对该组织的分析报告(https://blog.nsfocus.net/lorec-53/,https://blog.nsfocus.net/lorec53-nsfocus/,https://blog.nsfocus.net/apt-lorec/)

三、事件总览

Lorec53本轮攻击行动持续时间较长,攻击目标十分广泛,且攻击手法带有明显的组织特征。

Lorec53在本轮攻击中延续了以往的诱饵设计手法,构建了包括掩盖部分信息的乌克兰语政府文档、带有乌克兰语标题和伪装扩展名的快捷方式文件、带有乌克兰语文件名的cpl文件等钓鱼诱饵,并伪装成具有公信力的组织成员分发这些诱饵。

| 诱饵名称 | 翻译 |

| до рішення Ради національної безпеки і оборони України від 7 вересня 2021 року “Про внесення зміни до персональних спеціальних економічних та інших обмежувальних заходів (санкцій)” | 根据乌克兰国家安全和国防委员会 2021 年 9 月 7 日“关于修改个人特别经济和其他限制措施(制裁)”的决定 |

| Повідомлення про вчинення злочину | 犯罪报告 |

| Скарга на абонента у судовому порядку 12-01-2022 | 向法庭投诉订购者 12-01-2022 |

| Петиція щодо повернення майна громадянам України | 要求将财产归还给乌克兰公民的请愿书 |

| Приклад заповнення пояснювальної текст заповнюється вручну | 说明文字填写示例为手动填写 |

| Роз’яснення щодо коректності ведення електронних медичних записів в електронній системі охорони здоров’я , а також впливу прави | 澄清电子医疗系统中电子病历的正确性,以及法律的影响 |

这一系列钓鱼攻击活动中,Lorec53攻击者主要使用了3237.site、stun.site、eumr.site三个域名,作为各类钓鱼文件的下载服务器。site域是Lorec53的常用域之一。截至2月11日,部分URL仍可访问并且能够传递载荷文件,说明本轮攻击活动仍在持续中。

Lorec53在本次一系列攻击中,将收集到的乌克兰关键设施邮箱直接写入了诱饵文本中。根据Lorec53既往行为判断,这样的操作可能是用于增加诱饵的可信度。该特征也为调查人员确认攻击覆盖面提供了依据。

Lorec53这次依然使用了已知的木马程序,包括LorecDocStealer(又名OutSteel)、LorecCPL、SaintBot,并尽可能地对这些木马程序进行了壳封装。

四、事件分析

4.1 攻击事件一

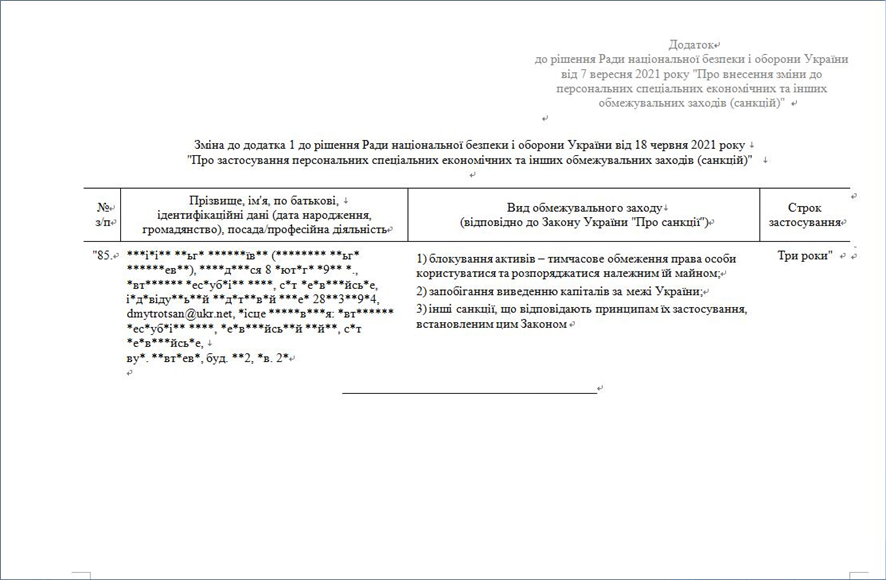

第一起钓鱼攻击事件发生在2021年底,Lorec53构造了大量以“до рішення Ради національної безпеки і оборони України від 7 вересня 2021 року “Про внесення зміни до персональних спеціальних економічних та інших обмежувальних заходів (санкцій)” ”为题的钓鱼文档。这些钓鱼文档的内容引用了乌克兰国家安全和国防委员会在2021年9月7日通过的一份总统令,声称将对某特定人员实施特殊资产限制和制裁措施。

根据乌克兰的相关法令,乌克兰安全局、内阁等国家部门能够修改“个人特别经济等限制措施(制裁)”文件,以增加或删除具体的经济制裁对象。9月7日的修正案中,增加了编号为85的经济制裁对象。

需要注意的是,该钓鱼文件内容与乌克兰政府公布的总统令(https://zakon.rada.gov.ua/laws/show/n0062525-21#Text)中的附件内容大体一致,但Lorec53攻击者对文本进行了以下改动:

1.使用星号模糊化了具体的公民信息;

这是Lorec53在构建钓鱼文档时的惯用做法,通过这种方式吸引受害者启用文档的编辑功能,进而运行文档中的宏代码

2.添加了原文中不存在的邮箱地址;

Lorec53攻击者在原文的公民信息中加入了政府邮箱地址,并且未进行模糊化处理。经查询,示例钓鱼邮件中的“dmytrotsan@ukr.net”地址与制裁对象没有关系,而是指向了乌克兰沃林州财政部(ГОЛОВНЕ УПРАВЛІННЯ ДЕРЖАВНОЇ КАЗНАЧЕЙСЬКОЇ СЛУЖБИ УКРАЇНИ У ВОЛИНСЬКІЙ ОБЛАСТІ)。

上述两处改动说明,Lorec53本次钓鱼行动针对的目标为乌克兰政府,钓鱼邮件中的邮件地址很可能与受害者邮箱相同。伏影实验室统计了所有已捕获钓鱼邮件中的邮箱信息,以评估本次Lorec53钓鱼攻击事件的影响面。

| 邮箱 | 对应机构或企业 |

| dmytrotsan@ukr.net | 乌克兰沃林州财政部 |

| emb_sm@mfa.gov.ua | 乌克兰驻塞尔维亚大使馆 |

| kev_dnipro@post.mil.gov.ua | 乌克兰第聂伯罗州住房和运营部 |

| zorkz@mil.gov.ua | 乌克兰武装部队联合作战司令部 |

| office.skdvs@ks.treasury.gov.ua | 乌克兰赫尔松州斯卡多夫斯克区财政部 |

| sadovska-ii@utg.ua | UKRTRANSGAZ 股份公司 |

| ufg.csc@ufg@.com.ua | 乌克兰金融集团 |

| pokrovske_tckspdp@post.mil.gov.ua | 乌克兰第聂伯罗彼得罗夫斯克州西内尔尼基夫斯基区第三部门人员配备和社会支持中心 |

| zmievkazna@ukr.net | 乌克兰哈尔科夫州兹米夫区财政部 |

| kuzmych@naftogaz.com | 乌克兰纳夫托加兹股份公司 |

| zvernmou@ukr.net | 乌克兰国防部公民工作和公共信息获取司 |

| perevod@pivdenny.ua | Pivdennyi银行 |

| kevzp@post.mil.gov.ua | 乌克兰国防部新闻和信息司 |

| i.kozarovska@ukrburgas.com.ua | UkrGasVydobuvannya JSC 分公司 Ukrburgaz |

| kanivkamvo@ukr.net | 切尔卡瑟地区卡尼夫市议会执行委员会教育部 |

| t.litovko@direkcy.atom.gov.ua | VP KB ATOMPRILAD DP NAEK ENERGOATOM |

| timm93@ukr.net | 乌克兰扎波罗热州瓦西里夫卡财政部 |

| office.cherv@lv.treasury.gov.ua | 乌克兰利沃夫州切尔沃诺赫拉德财政部 |

| kevplt_kes@post.mil.gov.ua | |

| babich-ka@utg.ua | UKRTRANSGAZ股份公司 |

| kevplt_zhytlo@post.mil.gov.ua | |

| corruption@direkcy.atom.gov.ua | 乌克兰国有企业 “NNEGC” Energoatom” |

| emb_jp@mfa.gov.ua | 乌克兰驻日本大使馆 |

| genotdel@odessa.gov.ua | 乌克兰敖德萨州管理局 |

| zoya_skl@ukr.net | 乌克兰基洛沃拉德州奥列山德里夫卡区财政部 |

| ruslan.marunia@bank.gov.ua | 乌克兰国家银行货币流通部 |

| malyshev.tender@ukroboronprom.com | 马雷舍夫工厂 |

| emb_pl@mfa.gov.ua | 乌克兰驻波兰大使馆 |

| irudksu@i.ua | 乌克兰扎卡尔帕蒂亚州伊尔沙瓦区财政部 |

| emb_lt@mfa.gov.ua | 乌克兰驻立陶宛大使馆 |

| emb_fi@mfa.gov.ua | 乌克兰驻芬兰大使馆 |

| abashinao@kv.treasury.gov.ua | 乌克兰基辅财政部 |

| 1545@ukc.gov.ua | 乌克兰政府热线1545 |

| tetiana.rupcheva@bank.gov.ua | 乌克兰国家银行货币政策与市场运作部门 |

| pr@atom.gov.ua | 乌克兰国有企业 “NNEGC” Energoatom” |

| 1201_buhg@dmsu.gov.ua | 乌克兰第聂伯罗彼得罗夫斯克州移民局 |

| kherson_kev@post.mil.gov.ua | 乌克兰赫尔松州住房和运营部 |

| sholyak27@ukr.net | 乌克兰跨喀尔巴阡州财政部 |

| office@novator-tm.com | 乌克兰国有企业 “Novator” |

| mps@industrialbank.ua | AKB Industrialbank PAT |

| v.harchenko@mil.gov.ua |

这些邮件地址的关联信息表明,Lorec53在本次钓鱼攻击活动中的主要目标为前期探测与信息收集,与该组织的既往活动目标相同。

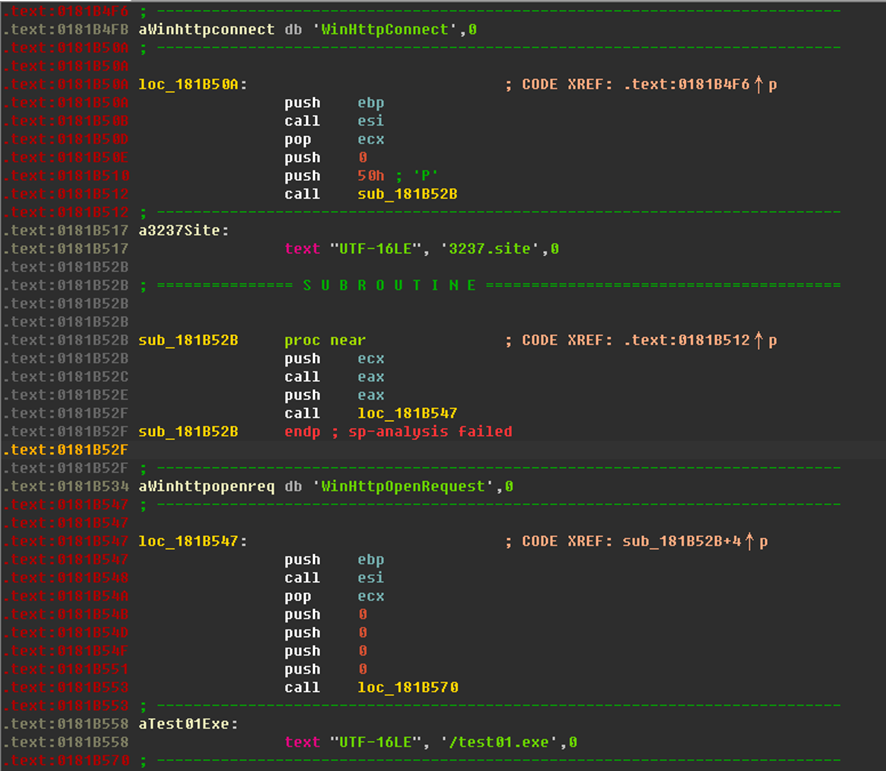

这些钓鱼文档中的恶意宏将下载http[:]//3237[.]site/test01.exe处的木马程序并运行。与该域名关联的还有名为“Особливі документи СБУ.lnk”(乌克兰安全局的特殊文件.lnk)的钓鱼快捷方式文件,以及名为“08-2021.cpl”的Lorec53已知木马程序LorecCPL,因此可以确认该域名与Lorec53的直接相关性。

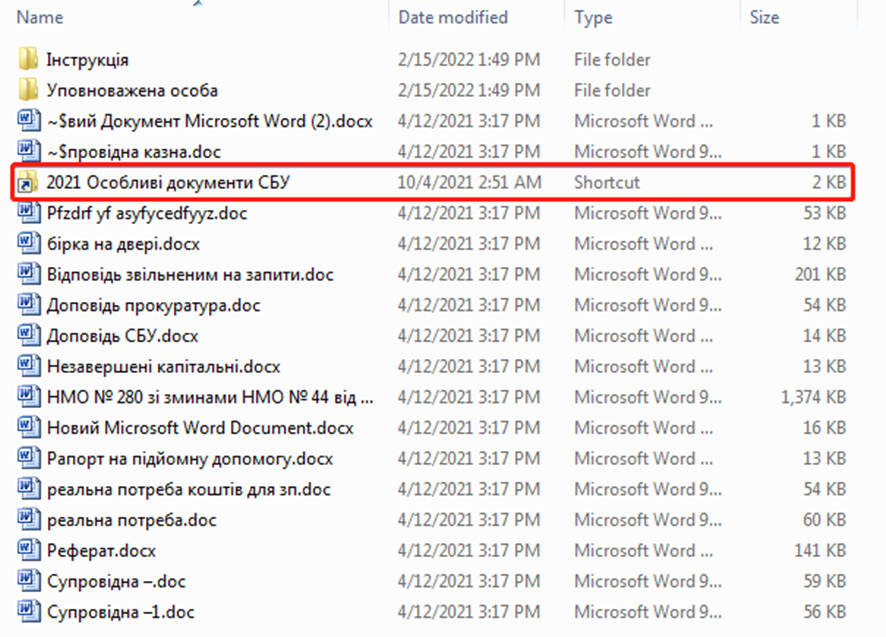

名为“Особливі документи СБУ.lnk”的恶意快捷方式文件同样被Lorec53用于多起攻击活动中。Lorec53构造了名为“sadovska-iiutg.ua.zip”、“feukslpost.mil.gov.ua.zip”、“n.lashevychdirekcy.atom.gov.ua.zip”、“feukslpost.mil.gov.ua.zip”等名称的压缩文件包,将该恶意快捷方式文件与大量无毒的诱饵文件放入同一文件夹中,期望受害者在逐文件浏览时运行恶意文件。这种诱饵方式也与Lorec53的历史手段吻合。

从压缩包名称可以看出,该攻击活动的目标与前述个人经济制裁钓鱼文档相似并有部分重合,可以推测是同一系列的攻击行为。

4.2 攻击事件二

另一起钓鱼攻击事件发生在2021年12月至2022年2月。

2月初,Lorec53制作了一系列以“Повідомлення про вчинення злочину”(犯罪报告)为主题的钓鱼文档,分别以pdf漏洞文件和docx恶意宏文件的形式投递。

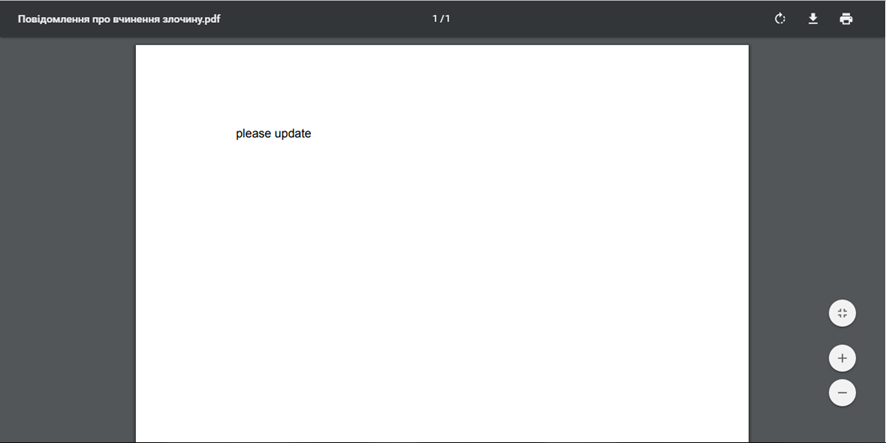

名为“Повідомлення про вчинення злочину.pdf”(犯罪报告.pdf)的钓鱼文档,打开后显示“please update”的字样。

这是Lorec53常用的pdf诱饵构建方式,该文件用于下载链接https[:]//get.adobe.com.uk.reader.updateadobeacrobatreaderdc.stun[.]site/get.adobe.com.uk.reader/get.adobe.com.uk.reader/get.adobe.com.uk.reader/AdobeAcrobatUpdate.exe对应的木马程序。该木马是包装后的LorecDocStealer(又称为OutSteel)木马,用于窃取受害者主机上的各类文档类文件。Lorec53在该木马上使用的壳包装技术在AgentTesla间谍软件中非常常见。

类似的钓鱼文档“Повідомлення про вчинення злочину (Білоус Олексій Сергійович).docx”打开后显示带有明显Lorec53诱饵构建特征的图像和文字信息。

该文档伪装为乌克兰国家警察调查部门的文件,通过遮挡图像和红色提示信息诱使受害者点击文档中的图标ole对象,进而执行js脚本,下载运行https[:]//cdn.discordapp[.]com/attachments/932413459872747544/938291977735266344/putty.exe中的木马程序。该木马同样是包装后的LorecDocStealer(OutSteel)木马。

参考前述攻击事件,该文档中未模糊化的邮件地址o.bilous@ukrtransnafta.com,可能为本事件直接受害者的邮箱。该邮箱的关联企业为乌克兰UKRTRANSNAFT 股份公司。

另外,该docx钓鱼文档也被乌克兰计算机应急响应中心(CERT-UA)捕获并公布,在相关报道(https://cert.gov.ua/article/18419)中,CERT-UA将Lorec53组织称为UAC-0056。

对本次攻击事件中出现的stun.site域名进行关联分析,伏影实验室确认到了Lorec53从2021年12月起投放的多种诱饵文件。这些文件包括.lnk、.cpl、.rar等格式,皆为Lorec53的已知诱饵形式,主要功能为从stun.site处获取后续的LorecDocStealer(OutSteel)木马并运行。

4.3 攻击事件三

第三起攻击事件主要围绕域名eumr[.]site展开。

2月初,Lorec53构造了名为“Роз’яснення щодо коректності ведення електронних медичних записів в електронній системі охорони здоров’я , а також впливу прави”(澄清电子医疗系统中电子病历的正确性,以及法律的影响)的诱饵,以zip压缩包的形式投递。根据诱饵名称,可以推测该文件来自针对乌克兰医疗系统的攻击活动,与Lorec53既往攻击目标重叠。

该压缩包中的恶意快捷方式文件是典型的Lorec53钓鱼诱饵,用于下载运行位于http[:]//eumr[.]site/up74987340.exe的木马程序,该程序为LorecDocStealer(OutSteel)间谍木马。

文件属性显示,这些诱饵文件的修改时间为2022年1月31日。

该事件中出现的域名和CnC通信地址可以关联至大量其他恶意程序,这些程序都是LorecDocStealer(OutSteel)间谍木马的不同形式的封装。

五、总结

本次发现的多起攻击事件,都是Lorec53(洛瑞熊)在2021年底至2022年2月不同时间段内执行的针对乌克兰政府部门、军队、国企的大规模网络攻击活动的一部分。这些攻击事件主要目标仍为前期探测与信息收集,并且在各个阶段都显示了Lorec53的鲜明特征。

本次捕获的钓鱼诱饵表明,Lorec53在运营国家级网络攻击活动时,确实继承了该组织的雇佣军黑客行为特征。Lorec53会批量制作、定期调整钓鱼诱饵的内容,搭配灵活的下载服务器地址和CnC地址,对暴露在外的乌克兰关键机构的邮箱进行无差别的骚扰和攻击。这种大规模投放的攻击思路与Lorec53早期作为邮件僵尸网络运营者的运营思路较为相似。

随着东欧局势的变化,近期针对乌克兰地区的网络间谍活动的活跃度明显上升,伏影实验室将持续关注Lorec53组织的活动进展。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。