一、综述

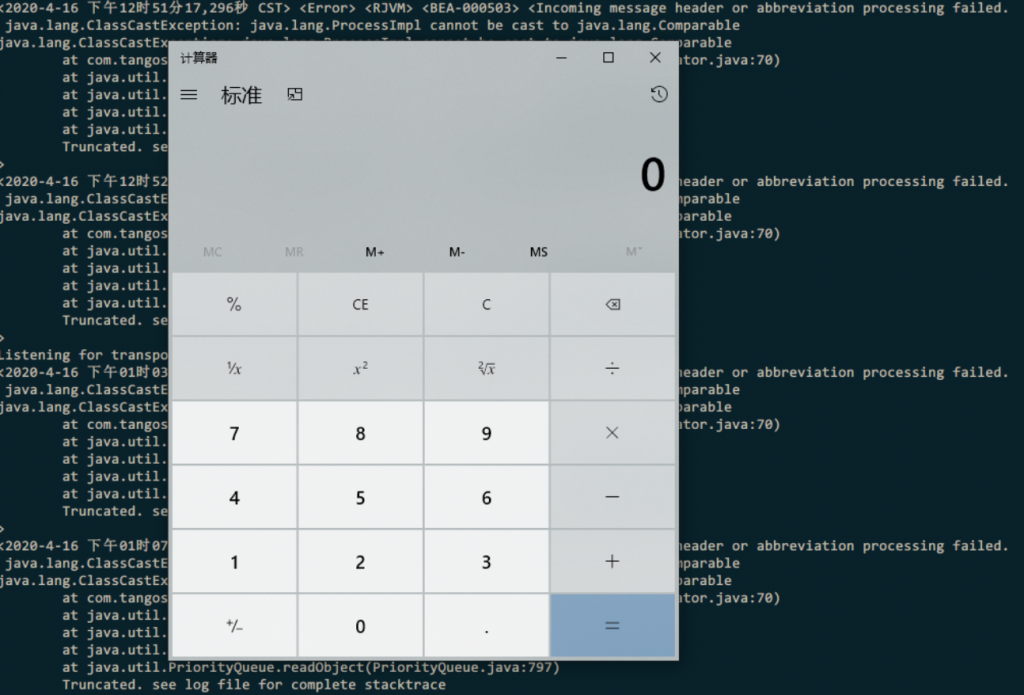

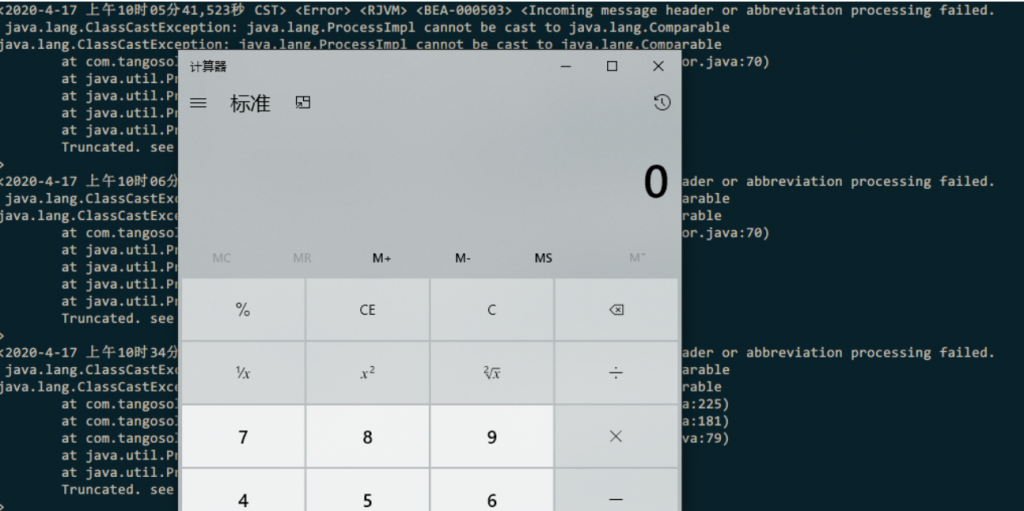

在Oracle官方发布的2020年4月关键补丁更新公告CPU(Critical Patch Update)中,两个针对 WebLogic Server ,CVSS 3.0评分为 9.8的严重漏洞(CVE-2020-2883、CVE-2020-2884),允许未经身份验证的攻击者通过T3协议网络访问并破坏易受攻击的WebLogic Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,从而造成远程代码执行。

漏洞存在于WebLogic Server核心组件中,利用时无需身份认证及额外交互,并且在Weblogic控制台开启的情况下默认开启 T3 协议,故影响面较大,强烈建议用户尽快采取措施规避风险。

绿盟科技研究员已在第一时间复现了上述漏洞:

Oracle官方CPU链接:

https://www.oracle.com/security-alerts/cpuapr2020.html

二、漏洞影响范围

- Oracle WebLogic Server 10.3.6.0.0

- Oracle WebLogic Server 12.1.3.0.0

- Oracle WebLogic Server 12.2.1.3.0

- Oracle WebLogic Server 12.2.1.4.0

三、影响排查

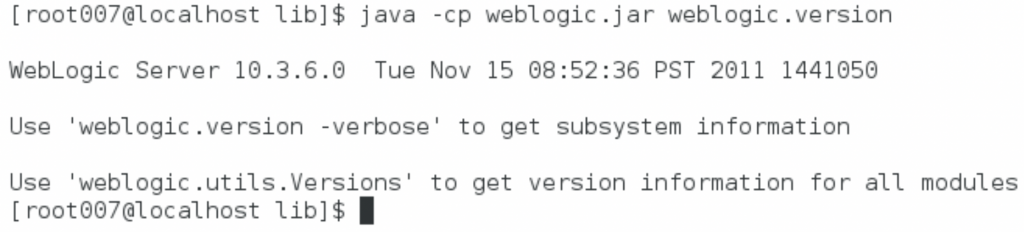

本地检测

使用如下命令对Weblogic版本和补丁安装的情况进行排查。

$ cd /Oracle/Middleware/wlserver_10.3/server/lib

$ java -cp weblogic.jar weblogic.version在显示结果中,如果没有补丁安装的信息,则说明存在风险,如下图所示:

四、技术防护方案

4.1 官方修复方案

Oracle已经发布补丁修复了上述漏洞,请用户参考官方通告及时下载受影响产品更新补丁,并参照补丁安装包中的readme文件进行安装更新,以保证长期有效的防护。

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

4.2 临时解决方案

用户可通过控制T3协议的访问来临时阻断针对这些漏洞的攻击。操作方法如下:

- 进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

- 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,参考以下写法,在连接筛选器规则中配置符合企业实际情况的规则:

127.0.0.1 * * allow t3 t3s

本机IP * * allow t3 t3s

允许访问的IP * * allow t3 t3s

* * * deny t3 t3s- 保存后若规则未生效,建议重新启动WebLogic服务(重启WebLogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。

4.3 绿盟科技检测防护建议

4.3.1 绿盟科技检测类产品与服务

内网资产可以使用绿盟科技的远程安全评估系统(RSAS V6)、Web应用漏洞扫描系统(WVSS)、入侵检测系统(IDS)、统一威胁探针(UTS)进行检测。

- 远程安全评估系统(RSAS V6)

http://update.nsfocus.com/update/listRsas

- Web应用漏洞扫描系统(WVSS)

http://update.nsfocus.com/update/listWvss

- 入侵检测系统(IDS)

http://update.nsfocus.com/update/listIds

- 统一威胁探针(UTS)

http://update.nsfocus.com/update/bsaUtsIndex

4.3.1.1 检测产品升级包/规则版本号

| 检测产品 | 升级包/规则版本号 |

| RSAS V6 系统插件 | 6.0R02F01.1804 |

| RSAS V6 Web插件 | 6.0R02F00.1702 |

| WVSS V6 插件 | 6.0R03F00.159 |

| IDS | 5.6.10.22420、5.6.9.22420 |

| UTS | 5.6.10.22154 |

- RSAS V6 系统插件包下载链接:

http://update.nsfocus.com/update/downloads/id/104435

- RSAS V6 Web插件包下载链接:

http://update.nsfocus.com/update/downloads/id/104252

- WVSS V6插件包下载链接:

http://update.nsfocus.com/update/downloads/id/104262

- IDS 升级包下载链接:

5.6.10.22420

http://update.nsfocus.com/update/downloads/id/104039

5.6.9.22420

http://update.nsfocus.com/update/downloads/id/104038

- UTS升级包下载链接:

http://update.nsfocus.com/update/downloads/id/103172

4.3.2 绿盟科技防护类产品

使用绿盟科技防护类产品,入侵防护系统(IPS)来进行防护。

- 入侵防护系统(IPS)

http://update.nsfocus.com/update/listIps

4.3.2.1 防护产品升级包/规则版本号

| 防护产品 | 升级包/规则版本号 | 规则编号 |

| IPS | 5.6.10.22420 5.6.9.22420 | 23614 |

- IPS 升级包下载链接:

5.6.10.22420

http://update.nsfocus.com/update/downloads/id/104039

5.6.9.22420

http://update.nsfocus.com/update/downloads/id/104038

4.3.3 安全平台

| 平台 | 升级包/规则版本号 |

| ESP(绿盟企业安全平台解决方案)ESP-H F06(绿盟企业安全平台) | ESP-EVENTRULE-004-20200221 |

| ESP-H F07(绿盟企业安全平台) | ESP-EVENTRULE-003-20200221 |

| ISOP(绿盟智能安全运营平台) | 1.0.0.0.210052 |

- ESP、ESP-H F06升级包下载链接:

http://update.nsfocus.com/update/downloads/id/102586

- ESP-H F07升级包下载链接:

http://update.nsfocus.com/update/downloads/id/102585

- ISOP升级包下载链接:

http://update.nsfocus.com/update/downloads/id/103918

附录A 产品使用指南

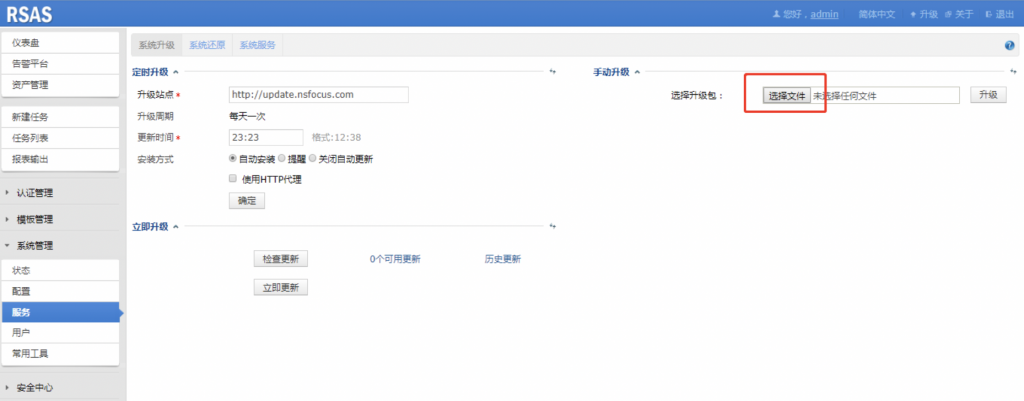

- RSAS扫描配置

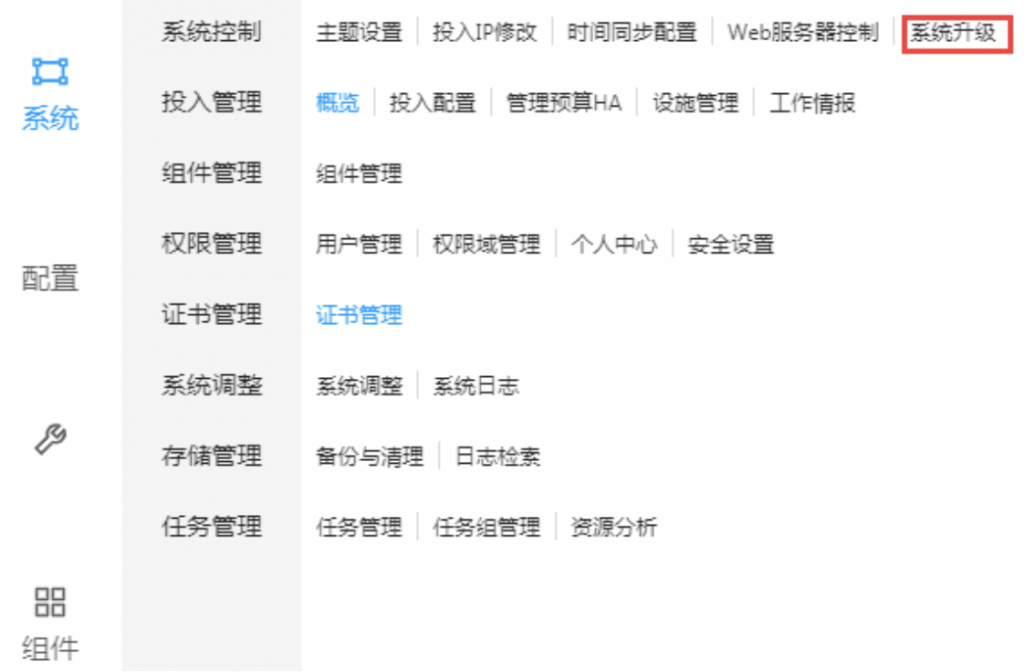

在系统升级中,点击下图红框位置选择文件。

选择下载好的相应升级包,点击升级按钮进行手动升级。等待升级完成后,可通过定制扫描模板,针对此次漏洞进行扫描。

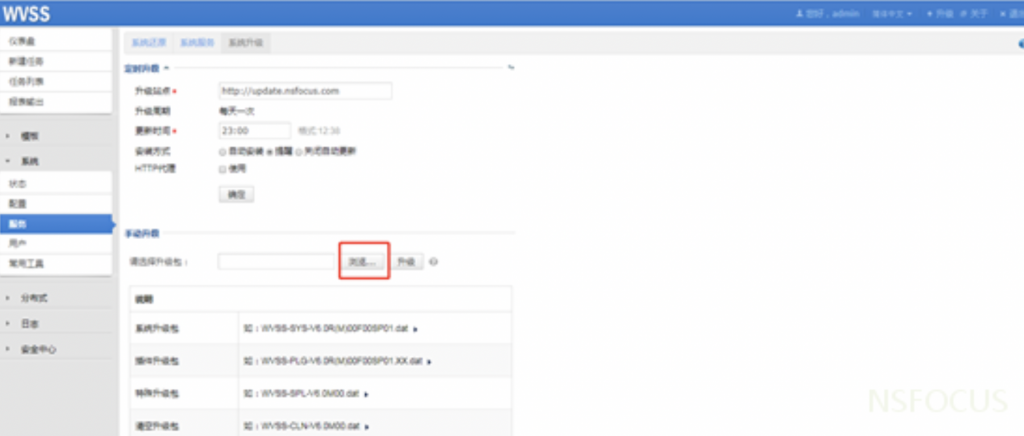

- WVSS扫描配置

在WVSS的系统升级界面,点击下图红框位置选择文件,进行升级:

选择下载好的相应升级包,点击升级按钮进行手动升级。等待升级完成后,可通过定制扫描模板,针对此次漏洞进行扫描。

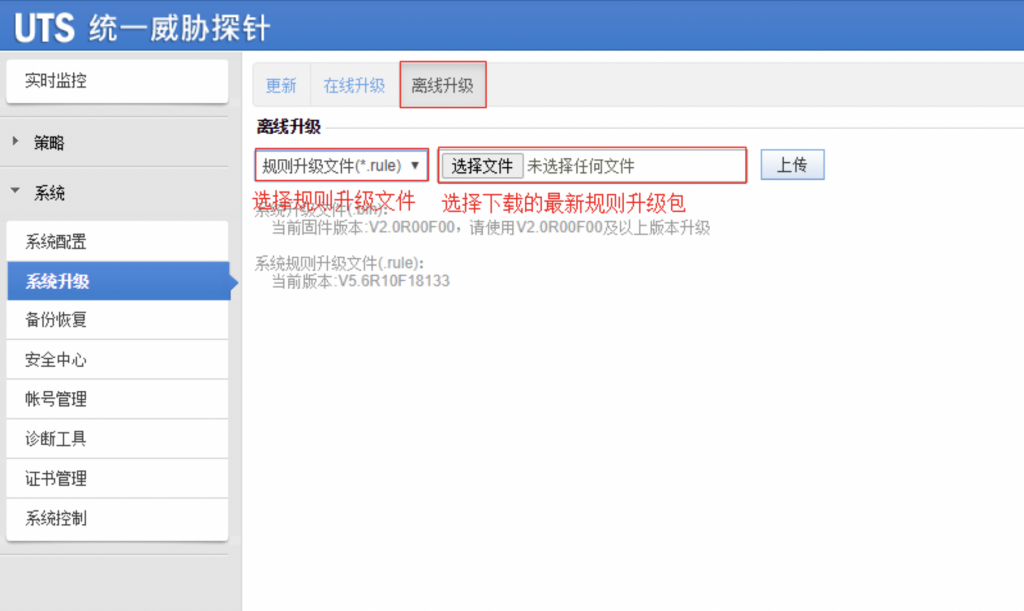

- UTS检测配置

在系统升级中点击离线升级,选择规则升级文件,选择对应的升级包文件,点击上传,等待升级成功即可。

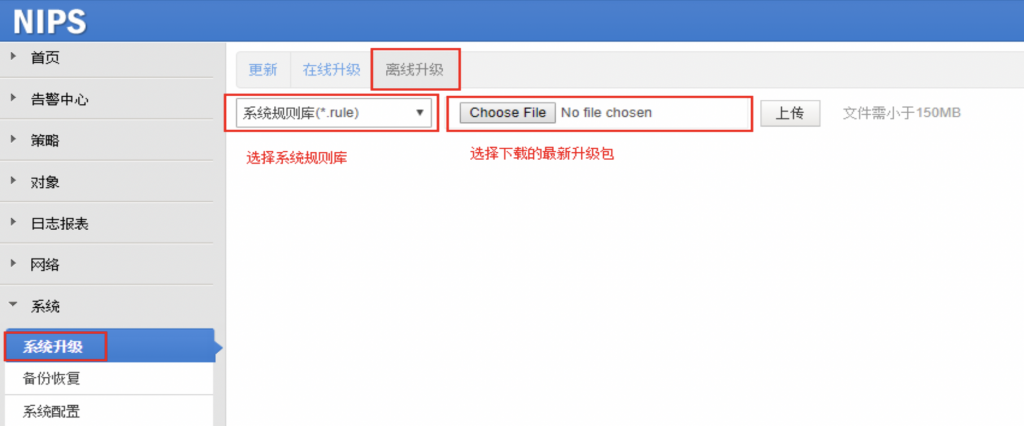

- IPS防护配置

在系统升级中点击离线升级,选择系统规则库,选择对应的文件,点击上传。

更新成功后,在系统默认规则库中查找规则编号,即可查询到对应的规则详情。

注意:该升级包升级后引擎自动重启生效,不会造成会话中断,但ping包会丢3~5个,请选择合适的时间升级。

- ISOP 绿盟智能安全运营平台

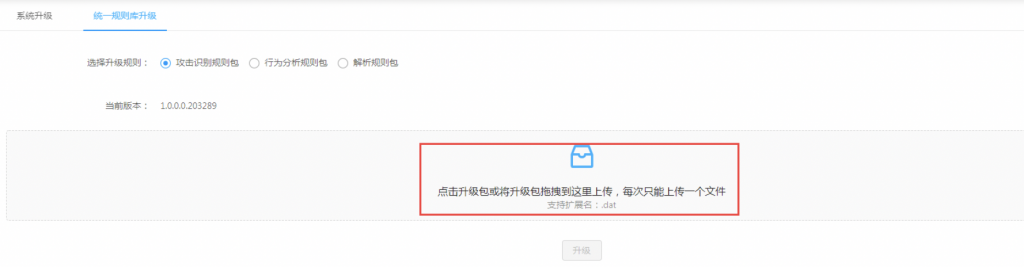

第一步:登录ISOP平台,点击系统升级,如下图所示:

第二步:在“统一规则库升级”中选择“攻击识别规则包”,将下载的最新版本规则包导入上传,并点击升级即可。

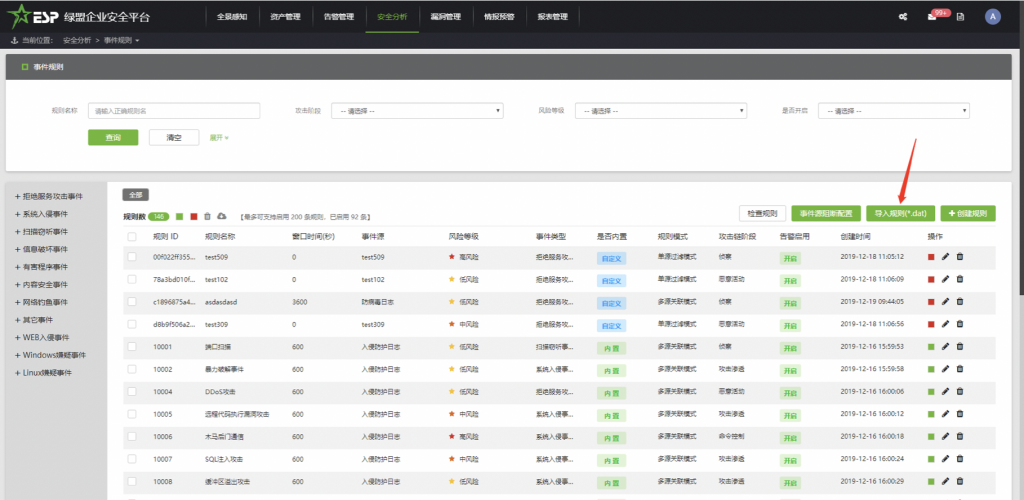

- ESP(绿盟企业安全平台)

第一步:登录ESP/ESP-H平台

第二步:进入安全分析-事件规则

第三部:如下图,点击导入规则。