由Google Cloud Shell容器逃逸 开启的漏洞挖掘之旅

来自荷兰的安全研究员Wouter ter Maat(@wtm_offensi),凭借在 Google Cloud Shell 中发现的9个漏洞,获得了由Google漏洞奖励计划(VRP)颁发的10万刀赏金。

这些价值不菲的漏洞藏在什么地方,又是如何被Wouter发现的呢?这一切还要从他在Google Cloud Shell容器中的觉醒讲起。

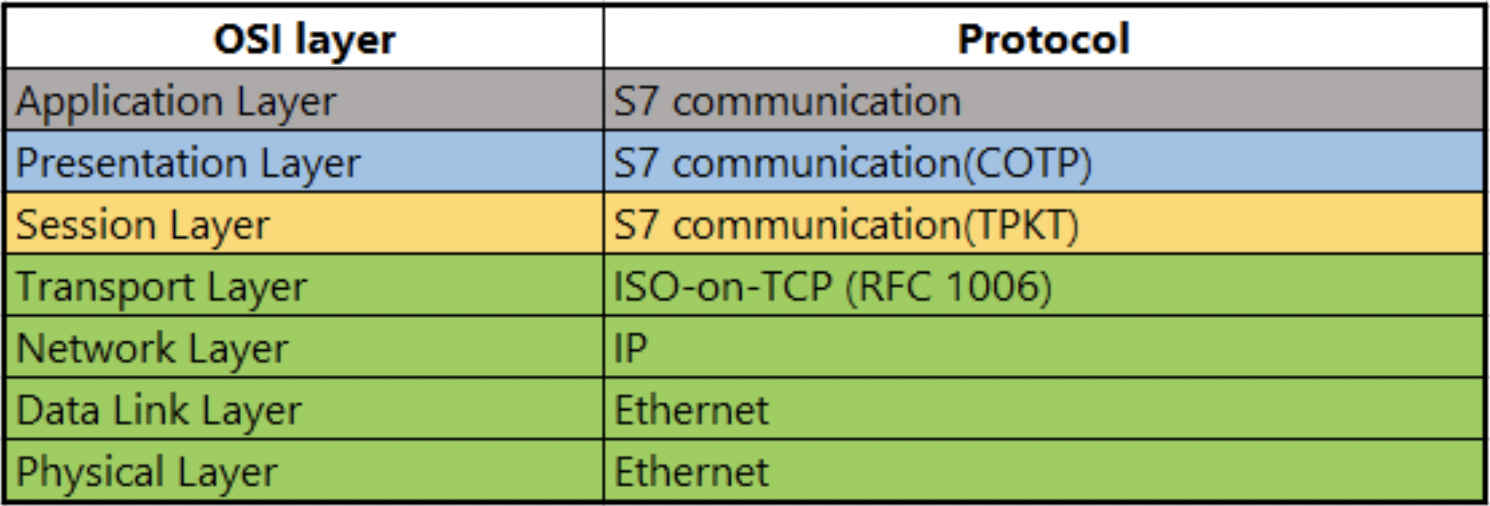

西门子S7comm协议Read SZL解析

S7Comm全称S7 Communication ,是西门子为了多个PLC之间、SCADA与PLC之间的通信而设计的专属协议。在西门子S7-300 / 400系列、S7-200系列、S7-200 Smart系列上应用。S7-1200和S7-1500系列采用带有加密签名的S7CommPlus协议。

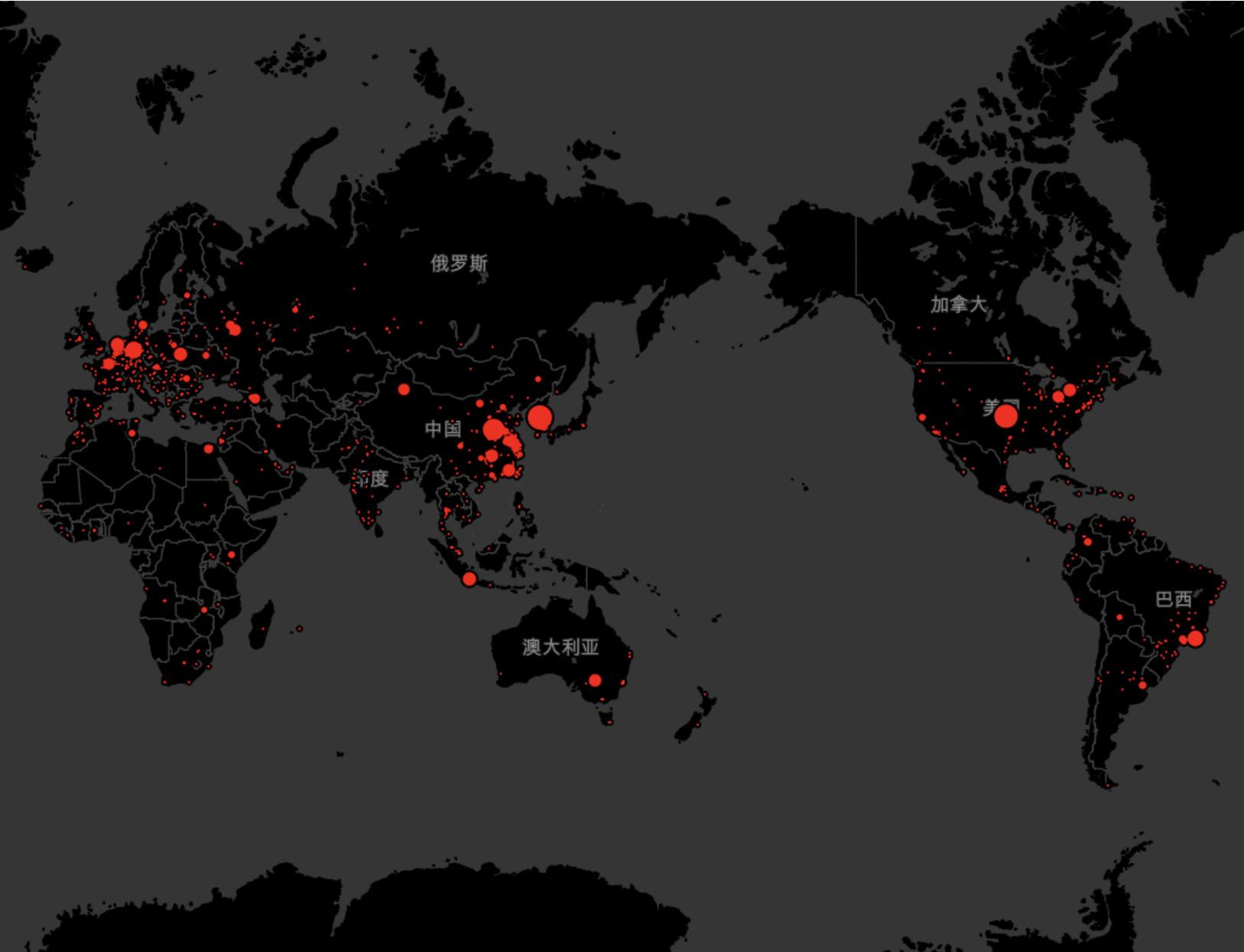

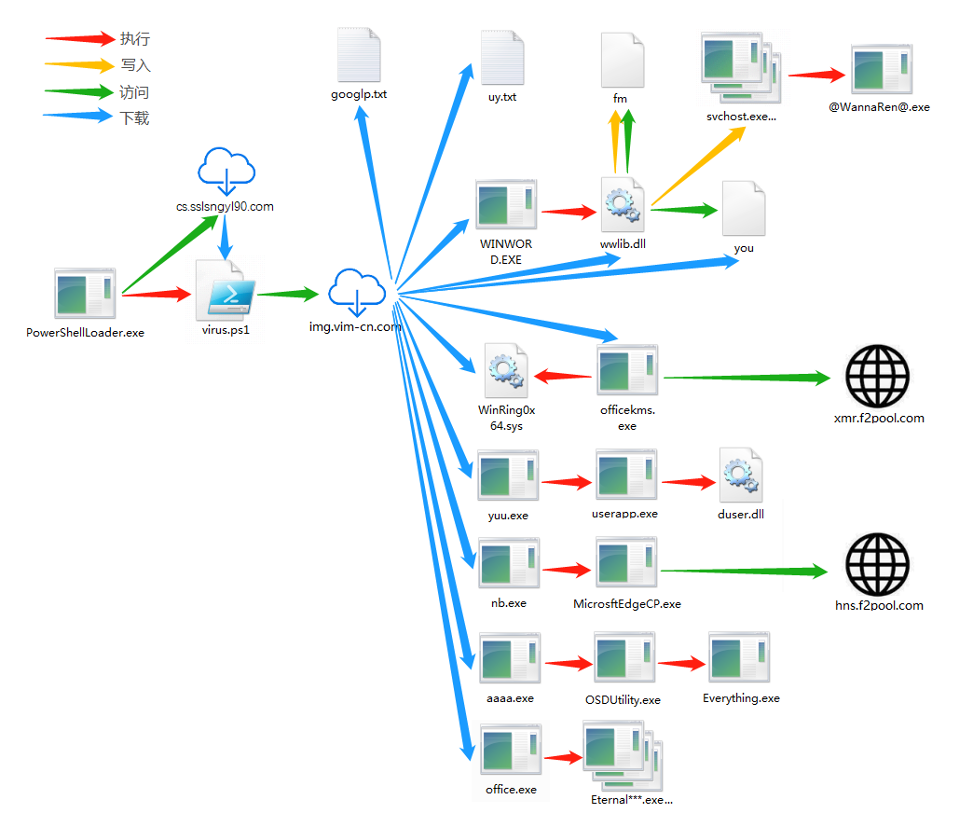

WannaRen 事件分析报告

近期,一款名为WannaRen的勒索软件备受关注。由于在一段时间内勒索软件的传播来源无法确定,WannaRen造成的事件在中文互联网圈内引发了不小的骚动,以至于有人将其与17年的WannaCry事件相提并论,一时间人人自危。

伏影实验室对该软件与相关事件进行观察和分析,发现WannaRen的勒索行为只是攻击事件的冰山一角,而WannaRen带来的软件滥用、上游网站管理等方面的问题则更值得安全从业者关注。