苹果公司昨天针对IOS发布了一个安全更新,涉及到三个0 day漏洞,这次漏洞的发现过程从一次APT攻击开始。大家需要注意,黑客通过漏洞进行远程控制并获得IOS用户的系统最高权限,造成敏感信息泄露、数据破坏等严重后果。

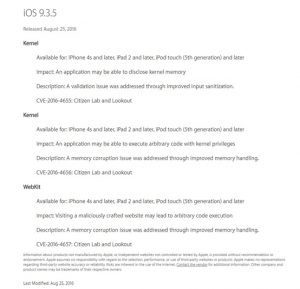

苹果公司三个0 day漏洞如图1所示:

这次漏洞的发现过程从一次APT攻击开始。阿联酋人权活动人士Ahmed Mansoor在他的苹果手机上收到一个含有链接地址的短信,短信声称链接的内容是关于阿联酋虐待监狱囚犯的。Mansoor引起警觉,随即将该链接提供给了加拿大的Citizen实验室。Citizen实验室和Lookout公司的联合研究结果表明,这是一种针对IOS用户的APT攻击,该攻击代码被命名为Pegasus。

Pegasus一共涉及到三个IOS 0day漏洞的利用:CVE-2016-4655、CVE-2016-4656和CVE-2016-4657。这条漏洞链的利用过程如图2所示。

Pegasus的大致攻击步骤是:

1、首先通过SMS短信、邮件等渠道向目标用户的手机上发送一个包含恶意代码的链接,诱骗攻击目标点击链接;

2、点击链接后,Pegasus先利用CVE-2016-4655漏洞实现较低权限的代码执行,CVE-2016-4655漏洞存在于IOS safari浏览器的Webkit组件中;

3、其次,Pegasus利用漏洞CVE-2016-4656造成信息泄露,攻击者可以借此获得内存中的内核地址信息,从而有效绕过内核地址随机化机制(KASLR);

4、最后,Pegasus使用第三个0 day漏洞CVE-2016-4657获得系统内核权限,进一步执行关闭代码签名、掩盖踪迹、写入文件等操作,最终实现越狱。此时,攻击者完全掌握了对目标系统的控制,可以进行进一步的恶意行为,比如安装间谍软件,监听短信和通话,查看Gmail、Calendar和Facebook等各类应用的敏感信息等。

Pegasus在越狱之后,会用jsc的二进制代码替换掉一个名为rtbuddyd的守护进程,然后再链接到一个攻击者准备好的js文件。jsc可以让用户使用webkit来解析Javascript代码,从而再次触发漏洞。由于被替换掉的rtbuddyd是开机自动启动的,所以Pegasus可以成功借此实现持久化。

国外已经有详细的技术分析报告,详情请见以下链接:

https://info.lookout.com/rs/051-ESQ-475/images/lookout-pegasus-technical-analysis.pdf

影响的版本

- 7.0 <= IOS < 9.3.5

不受影响的版本

- IOS 9.3.5

漏洞影响

严重:成功利用此攻击可以远程获得IOS用户的系统最高权限,造成敏感信息泄露、数据破坏等严重后果。

规避方案

- 升级到苹果厂商发布的最新版本:IOS 9.3.5

- 不要轻易点击不明来源的链接

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

如果您需要了解更多内容,可以

加入QQ群:486207500、570982169

直接询问:010-68438880-8669