在经济全球化日益加速的今天,互联网技术的不断优化和更新,企业的发展速度越来越快,商业模式也越来越多,尤其是近几年智能网络终端的增加、 大数据平台技术的广泛应用等,互联网产生的数据量呈爆炸式增长。在这一环境下,做好计算机信息安全工作很有必要,这不仅能够降低信息风险,而且还能提高数据信息的真实性。本文在掌握信息在大数据环境下特点的基础上,总结了常见安全问题,最后重点探究了维护信息安全的相关技术,希望能抛砖引玉,为研究者提供些许理论经验。关键词: 大数据 信息安全技术 数据挖掘。

大数据现状

在经济全球化日益加速的今天,互联网技术的不断优化和更新,企业的发展速度越来越快,商业模式也越来越多,尤其是近几年智能网络终端的增加、 大数据平台技术的广泛应用等,互联网产生的数据量呈爆炸式增长。在这一环境下,做好计算机信息安全工作很有必要,这不仅能够降低信息风险,而且还能提高数据信息的真实性。本文在掌握信息在大数据环境下特点的基础上,总结了常见安全问题,最后重点探究了维护信息安全的相关技术,希望能抛砖引玉,为研究者提供些许理论经验。关键词: 大数据 信息安全技术 数据挖掘。

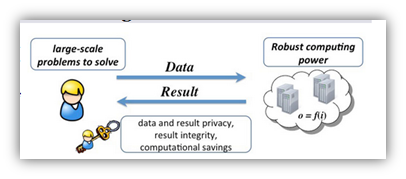

如图 1所示,大数据由原始数据、原始数据处理产生的数据、分布式计算产生的计算和大数据挖掘分析产生的数据共同组成。大数据背景下,数据信息海量传输,信息种类多样,并且信息传输速度不断加快。据国际互联网数据中心的统计,互联网内现有的数据量90%以上是近几年才产生的,而且每两年就会翻一番,互联网经济已经步入了大数据时代。 随着高新产业技术的不断发展,大数据越发成为我国社会与经济发展的重要因素,国家层面已将大数据的发展上升到战略高度,随着互联网络的发展,大数据将会更具开放性,这也为大数据的私密数据 泄露和敏感信息窃取等信息安全提出了更大的挑战。

图 1 大数据的数据构成

以前互联网上人们身份无法捕捉,完全采用数字化信息来表示,很难获取个人隐私。然后大数据时代:手机、社交网络等大数据来源可从时空,社会情境,习惯等多个维度对人进行锁定。隐私和安全,不再那么简单可靠。做好数据信息保密工作不仅是技术人员的职责,而且还是用户应用计算机传递信息的基本要求,然而大数据要想优化保密效果,一般借助计算机信息安全技术进行信息处理,具体体现在文字方面、图片方面、类型归纳方面、色彩处理方面等。由此可知,大数据环境下信息安全存在一定威胁,用户需要应用网络的过程中,既要提高自身安全意识。作为机构收集了大量数据,要做好相应安全防护工作,保证收集数据的安全。

大数据时代的信息安全技术

针对大数据信息安全保护,一般采用以下技术。

- 加密保护技术:保证数据的真实性,可逆性和无损性,加密方式可以根据数据类型和计算性能来进行选择。

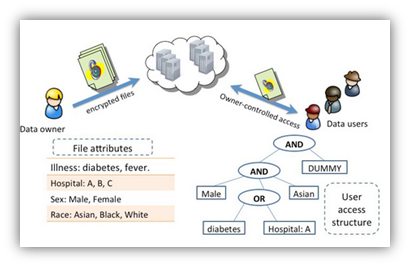

- 文件访问控制技术

通过文件访问控制来限制呈现对数据的操作,在一定程度解决数据安全问题

- 匿名化保护技术:适用于各类数据和众多应用,算法通用性高,能保证发布数据的真实性,实现简单,如聚类、k-anonymity,l-diversity等,匿名化过程不可逆,本质上是损失数据精度和数据隐私的折中。

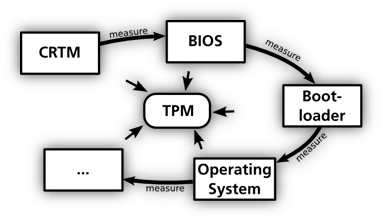

- 可信计算(Trusted computing)技术:通用于各类数据和众多应用,在计算和通信系统中广泛使用基于硬件安全模块(可信根)支持下的可信计算平台,以提高系统整体的安全性。

大数据信息安全设计思路

大数据信息安全解决方案需要充分考虑长远发展需求,统一规划、统一布局、统一设计、规范标准,并根据实际需要和资金情况,突出重点、分布实施,保证系统建设的完整性。在方案设计上应当遵循以下原则:

- 合规性和规范性原则:安全规划和建设应严格遵循国家信息安全等级保护和分级保护标准和行业有关法律法规和技术规范的要求。

- 国产自主化原则:采用国产化自主可控的硬件和软件进行信息系统安全防护,避免受到国外核心技术封锁和随之带来的根本性安全风险。

- 适度安全原则:根据信息系统的实际风险,提出对应的信息保护强度,既满足国家等级保护要求,又有效控制成本。

- 技术管理两手抓原则:大数据时代的信息安全,单独依靠部署安全产品很难完全覆盖所有的信息安全问题,因此必须技术管理两手抓,两者结合起来,有效保障整体安全性。

- 动态调整原则:大数据时代的信息安全问题应该是动态的,必须根据不断发展的信息技术和不断改变的脆弱性,能够及时有效,不断改进和完善信息系统的安全保障措施。

- 保密原则:任何机构和个人,未经授权,对大数据存储的信息进行严格保护不得泄露。

结语

大数据在现代社会经济生活中扮演了越来越重要的角色,但信息安全问题也随之而来。各行各业的信息安全人员都需要从当前数据安全面临的挑战出发,不断完善管理制度,积极研发探索能够发挥大数据优势的安全技术,加强数据保护关键技术的攻关,提升对数据流动的管控能力。

参考文献:

[1]魏锺.大数据环境下计算机信息安全技术研究[J].

[2]黄蕗.大数据时代的信息安全[J].

[3]于慧勇.大数据时代的信息安全风险与防护[J].